Рубрика «управление доступом»

6 бесплатных курсов для безопасников от Microsoft

2020-02-25 в 7:00, admin, рубрики: azure, microsoft, Microsoft Azure, security, безопасность сети, Блог компании Microsoft, виртуальные машины, Защита облачных приложений, информационная безопасность, облачная безопасность, Облачные вычисления, облачные сервисы, управление доступом, Управление операциями безопасностиПривет! Сегодня мы продолжаем дополнительную серию подборок бесплатных курсов к основной серии подборок бесплатных курсов, которая вышла в прошлом году. В этот раз делимся 6 курсами, которые будут полезны специалистам по облачной информационный безопасности.

Кстати!

- Все курсы бесплатные (вы даже сможете попробовать платные продукты бесплатно);

- 6/6 на русском языке;

- Начать обучение можно мгновенно;

- По окончании вы получите бейдж об успешном прохождении обучения.

Присоединяйтесь, подробности под катом!

Все статьи из серии

- 5 бесплатных курсов для ИИ-инженеров

- 6 бесплатных курсов для безопасников

- 7 бесплатных курсов для ************ по ******* ****** (**)

Cтатьи из прошлой серии

Внедряем IdM. Взгляд со стороны инженера внедрения

2019-07-30 в 8:00, admin, рубрики: api, IdM, интеграция систем, ролевая модель, Софт, тз, управление доступом, функциональные требования

Ранее мы рассказывали о том, что такое IdM, для чего он нужен, как финансово обосновать его внедрение и т.п. Сегодня речь пойдет о том, какие подводные камни могут возникнуть при внедрении системы, и как их обойти и не набить себе множества шишек. Предположим, мы знаем, что у нас в компании есть некоторые проблемы, которые можно и хотелось бы решить с помощью IdM. Решение этих проблем в нашей компании экономически обосновано, поскольку серьезно разгрузит ИТ-подразделение, увеличит показатели эффективности компании в целом за счет экономии времени и ресурсов, необходимых для подготовки рабочего пространства новым работникам, и согласования и управления полномочиями старых. А сотрудники ИБ после внедрения IdM будут на седьмом небе от счастья, генерируя по кнопочке массу разнообразных отчетов, значительно упрощающих им жизнь при проведении аудитов безопасности, на радость себе и руководству. И вот решение принято – «Берем!».Читать полностью »

Идея, как можно предоставлять сотрудникам временный доступ к ресурсам клиента, не светя лишний раз пароли

2019-02-01 в 8:48, admin, рубрики: proxy, идея проекта, Разработка веб-сайтов, Сетевые технологии, управление доступомНебольшая предыстория

После лекции на HighLoad++ 2017. Я посмотрел этот доклад, “Как мы админа увольняли”, в записи. Докладчик сказал, что все web компании испытывает проблемы с паролями, и у меня появилась идея как это решить. Скорее всего кто-то уже сделал, но, если честно, я не знаю просто хочу описать, потом может, кто-то сделает или я как-нибудь сам сделаю. Надеюсь, если кто-то решит сделать, что-то подобное это будет opensource.

Собственно описание проблемы и способа её решения

В чём же проблема, как не странно в самих паролях, точнее с тем, чтобы недобросовестные сотрудники не увели их из компании.

Есть два варианта решения такой проблемы.

- Выкладывать все изменения на сайт лично руководителю компании.

- Что-то придумать и сделать.

В общем, действуем по второму варианту. Первый трудно затратный и подходит, если компания состоит их небольшого количества человек.

Что делать определились, теперь нужно определиться как это сделать.

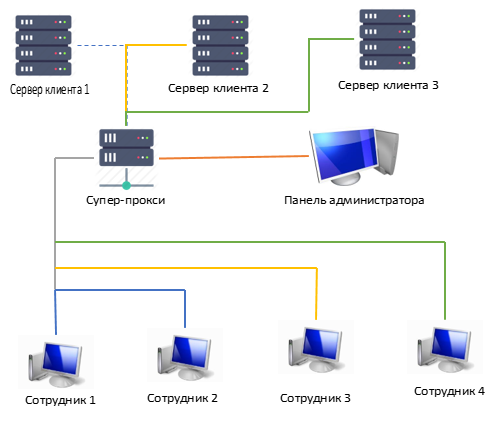

Вот сразу самая простая идея, а почему не сделать proxy? Ну скорее всего супер-прокси. Схема работы в принципе проста и я её нарисовал ниже.

Рисунок 1 – общая схема работы системы

Как видно из схемы и самой идеи, главным элементом здесь будет прокси сервер.

Его задачи следующие:

- Соответственно принимать трафик, или даже стоит работать на уровне команд SSH и SFTP, для начала, и отправлять ответ от сервера клиента, специалисту.

- Аутентификация и авторизация специалиста

- Проверка легитимности команд, это можно сделать позже.

Как оценить рентабельность внедрения дорогостоящей системы и обосновать бюджет перед руководством

2019-01-14 в 9:11, admin, рубрики: IdM, Блог компании Ростелеком-Solar, Внедрение, информационная безопасность, комплаинс, расчет стоимости, снижение рисков, Софт, управление доступом — Надо бы корову купить…

— Надо бы, да где денег взять?

«Трое из Простоквашино»

Чтобы ваш разговор c руководством о необходимости проекта внедрения не свелся к этому короткому диалогу из мультфильма, нужно подготовить аргументацию заранее. Мы много лет занимаемся внедрениями систем управления правами доступа (IdM), и за это время, общаясь с заказчиками, слышали о самых разных методах обоснования бюджетов. Сегодня мы собрали эти лайфхаки в одну статью. Под катом – пошаговое руководство и примеры формул для расчета срока окупаемости, повышения операционной эффективности и совокупных затрат на владение системой. Все это рассматривается на примере внедрения IdM, но общие принципы применимы практически для любой ИТ-системы.

Читать полностью »

Оценка стоимости проекта внедрения IdM — как предусмотреть неожиданности

2018-10-04 в 7:29, admin, рубрики: IdM, iga, Блог компании Ростелеком-Solar, информационная безопасность, оценка внедрения, подготовка к внедрению, управление доступом, управление проектамиОчередной блок наших публикаций по теме IdM будет посвящен финансам. А именно двум самым сложным и болезненным темам – оценке проекта внедрения IdM и его обоснованию перед руководством.

Полная стоимость проекта IdM складывается из затрат на оборудование, лицензии ПО, работы подрядчика и команды проекта. По опыту, основные сложности связаны с оценкой стоимости работ по внедрению системы, поэтому начнем именно с этого вопроса.

Защищено: Особенности применения мандатной модели управления доступом Astra Linux при разработке веб-приложений

2018-07-27 в 8:06, admin, рубрики: linux, Блог компании Инфосистемы Джет, информационная безопасность, управление доступомВнедрение IdM. К кому идти за решением проблем?

2018-06-21 в 11:08, admin, рубрики: IdM, iga, Блог компании Ростелеком-Solar, вендор, Внедрение, интегратор, информационная безопасность, консалтинг, процессы управления доступом, управление доступом, управление проектамиПродолжаем рассказывать о том, как действовать на каждом этапе внедрения IdM, чтобы система управления правами доступа работала максимально эффективно именно в вашей компании. В предыдущих статьях больше внимания я уделяла тому, что нужно делать самим в своей компании (в дальнейшем также буду это делать). Но в какой-то момент пора «выйти в свет», и сегодня поговорим об этом.

На рынке могу выделить три типа компаний – консультанты, интеграторы и вендоры. У каждого своя зона ответственности и компетенции.

К кому из них идти именно вам?

Внедрение IdM. Процедуры и технические средства — от базовых до IdM

2018-05-31 в 10:17, admin, рубрики: IdM, iga, автоматизация рутины, Блог компании Solar Security, Внедрение, информационная безопасность, предоставление доступа, процессы управления доступом, согласование доступа, Софт, управление доступом, управление проектамиВ прошлый раз мы рассмотрели подходы к построению модели доступа. Теперь нужно подумать о процедурах и технических средствах: как простроить процессы, которые помогут управлять доступом, и как это можно реализовать.

В первую очередь стоит задуматься о том, от чего вы будете отталкиваться – от того, что есть, или от того, чего хочется. Полученный результат будет сильно зависеть от отправной точки. У каждого подхода есть свои плюсы и минусы, и стоит рассмотреть оба, чтобы понять перспективы и реалии.