К написанию данного поста меня побудила недавняя статья и последующее обсуждение на сайте Tofino Security, посвященные вопросу приоритетов свойств безопасности (конфиденциальности, целостности и доступности) информации в АСУТП.

А правильно ли поставлен данный вопрос применительно к АСУТП?

Модель CIA (confidentiality, integrity, availability) прошла проверку временем и подвергать ее сомнению неблагодарное занятие. Но в связи со спецификой АСУТП, думаю, стоит пересмотреть применимость данной модели. Необходимо понять насколько она адекватно описывает информационную безопасность АСУТП, и требуются ли какие-то изменения.

Взглянем на конфиденциальность, целостность и доступность с точки зрения принятия управленческих решений. Информация нам необходима для принятия обоснованных решений и их дальнейшего выполнения для достижения поставленных целей.

В случае, если нарушена конфиденциальность, наши решения становятся известными нашим противникам, что вызывает их ответную реакцию и не позволяет нам достичь поставленных целей. Результат всей деятельности — негативный, цель не достигнута.

В случае, если нарушена целостность, наши решения становятся ошибочными, так как основаны на искаженной информации. Ситуация осложнена тем, что неизвестно, когда мы узнаем, что информация была искажена. Результат деятельности тот же.

В случае, если нарушена доступность, мы вообще не можем принять решение. Хорошая новость здесь в том, что мы знаем что информации нет и при наличии дополнительного времени у нас есть шанс все-таки ее получить. Результат деятельности тот же.

Выше был описан очень общий подход. Для защиты АСУТП такой подход не требуется. Его можно сузить конкретикой и спецификой АСУТП. А именно:

- Технологическая информация (возникающие события, входные данные и выходные команды) носит типовой, оперативный и локальный характер, то есть она типична для подобных систем, теряет свою актуальность очень быстро и имеет смысл в пределах одной системы соответственно.

- Решения принимают диспетчеры и операторы АСУТП, а также вычислительные устройства (например: программируемые логические контроллеры) по заданному алгоритму (программному обеспечению), опираясь на возникающие события и/или входные данные (сбор информации).

- Решения (команды) исполняют дежурный или оперативный персонал, а также исполнительные механизмы.

- Время на принятие и исполнение решения жестко ограничено.

- Управление технологическим процессом может быть как автоматизированным (с участием человека), так и автоматическим (без участия человека).

- Цикл (контур) управления технологическим процессом состоит из фазы сбора, фазы принятия решения (автоматической обработки или вычислений) и фазы команды.

- Предметом информационной безопасности АСУТП является защита от НСД (другие проблемы, связанные с информацией, для АСУТП не новы и она умеет их решать, например, при помощи промышленной безопасности).

- В АСУТП может обрабатываться и храниться информация, представляющая интерес для преступников (например, террористов). К примеру, информация по учету ресурсов технологического процесса может представлять интерес для преступников, стремящихся получить незаконную выгоду и скрыть следы своих преступлений.

Исходя из первого пункта, защита конфиденциальности становится не нужной. Здесь необходимо дать дополнительные комментарии, так как известен ряд исследований, посвященных определению типа технологического процесса (объекта управления) в результате анализа захваченного сетевого трафика. Но все же в данном случае полученное таким образом знание не может повлиять на достижение цели управления АСУТП, однако оно может помочь злоумышленнику разработать атаку на АСУТП. Тогда это знание следует относить к типу информации «Об АСУТП», а не к технологической информации, обрабатываемой внутри АСУТП. И тогда защищать необходимо конфиденциальность информации «Об АСУТП». К данному типу информации относятся: проектная и эксплуатационная документация и другая информация, позволяющая идентифицировать и описать АСУТП (что-то типа персональных данных, только об АСУТП).

В условиях ограниченности времени (четвертый пункт) доступность и целостность в АСУТП становятся эквивалентными, так как последствия отсутствия решения (следствие нарушения доступности) или ошибочного решения (следствие нарушения целостности) для технологического процесса одинаковы. В заданных временных рамках приемлемо только правильное решение.

Таким образом вся информационная безопасность АСУТП вырождается в защиту одного: целостно-доступности или доступно-целостности. Как-то неожиданно! А полезна ли такая модель?

Таким образом, спорить о приоритете конфиденциальности, целостности и доступности — бессмысленно. Мы получили ответ на вопрос в начале поста и задали новый.

Оставим наши теоретические изыскания и перейдем поближе к практике. А на практике нам необходимо найти технические средства и организационные меры для обеспечения информационной безопасности АСУТП, а именно для защиты от угроз НСД для целостно-доступности безопасности информации АСУТП. Много ли людей поймут, что надо делать при такой постановке задачи? А главное почувствуют ли диспетчеры и операторы АСУТП важность и адекватность такой «защиты АСУТП», что просто необходимо для информационной безопасности в АСУТП? На мой взгляд ответы на данные вопросы — отрицательны.

Поэтому я бы предложил защиту АСУТП от НСД на базе следующей модели, основанной на CIA, но более адекватной в АСУТП:

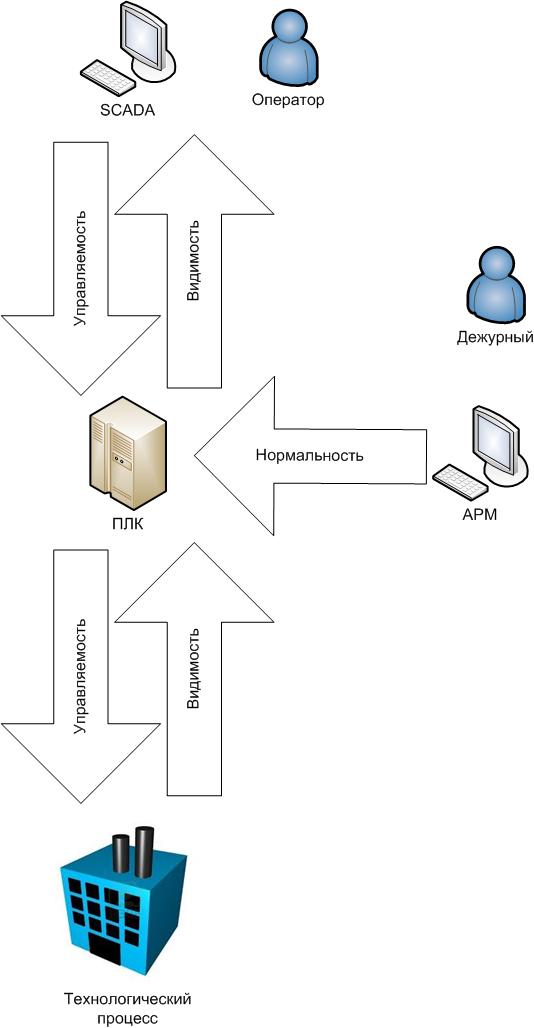

- Замкнутость управления технологическим процессом — защита целостности и доступности технологической информации, а также целостности параметров и программного обеспечения всего цикла управления.

- — Видимость технологического процесса — защита целостности и доступности технологической информации, а также целостности параметров и программного обеспечения фазы сбора информации цикла управления.

- — Управляемость технологического процесса — защита целостности и доступности технологической информации, а также целостности параметров и программного обеспечения фазы команды цикла управления.

- — Нормальность технологического процесса — защита целостности параметров и программного обеспечения фазы автоматической обработки цикла управления

- Непрерывность управления технологическим процессом — защита от аварии, останова или критичных задержек

- Особняком здесь стоит предотвращение и раскрытие экономических и уголовных преступлений (целостность, доказуемость).

Насколько эта модель адекватна и практически полезна судить Вам, читателям Хабрахабра.

Автор: Rusik72