Участник проекта Zero Day Initiative Lucas Leong (Trend Micro) раскрыл подробности о наличии критической уязвимости в Windows, позволяющей удаленно выполнить произвольный код в контексте текущего процесса. Для успешной эксплуатации проблемы потребуется участие пользователя, который должен открыть вредоносный файл или перейти по ссылке.

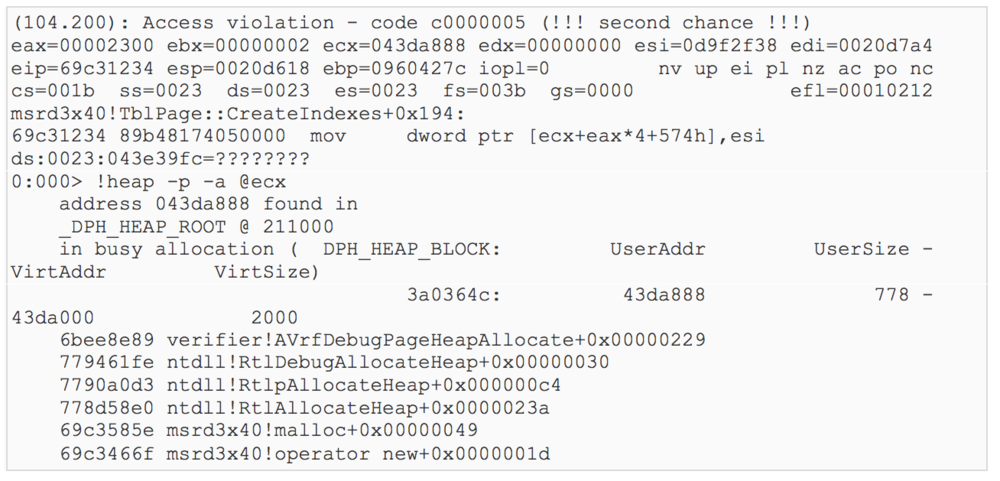

Уязвимость обнаружена в СУБД Microsoft JET Database Engine и представляет собой возможность записи за пределами выделенного в памяти буфера (out-of-bounds OOB write) и проявляется при открытии источника данных JET (Joint Engine Technology) через интерфейс OLE DB.

OLE DB (Object Linking and Embedding, Database, OLEDB) — набор COM-интерфейсов, позволяющих приложениям унифицировано работать с данными разных источников и хранилищ информации.

Чтобы вызвать эту уязвимость, пользователю необходимо будет открыть специально сформированный файл, содержащий данные, хранящиеся в формате СУБД Microsoft JET Database Engine. Различные приложения используют этот формат базы данных. Эксплуатация этой уязвимости может позволить выполнять код на уровне текущего процесса.

На github опубликован PoC данной уязвимости, которой подвержена вся линейка современных ОС от Microsoft: Windows 7, Windows 8.1, Windows 10, и Windows Server Edition 2008 до 2016.

Любопытным фактом является то, что детали уязвимости были предоставлены компании Microsoft еще 8 мая, 14 мая Microsoft подтвердили наличие бага. Согласно политике ZDI после 120-дневного ожидания (4 месяца), они опубликовали уязвимость. В настоящее время компания Microsoft готовит исправление, которое, предположительно, будет включено в состав плановых октябрьских обновлений.

Злоумышленники могут крайне успешно использовать эту уязвимость при фишинговых атаках, реализации APT-векторов и атаках класса watering hole. Рекомендуется применять политики использования доверенных файлов, пока не будет выпущен патч.

Автор: LukaSafonov