Российский хакер, скрывающийся под ником w0rm, опубликовал в своём Twitter ссылку на внутренний JIRA компании (а точнее, на трекер изменения кода FishEye) и данные для доступа к нему.

Российский хакер, скрывающийся под ником w0rm, опубликовал в своём Twitter ссылку на внутренний JIRA компании (а точнее, на трекер изменения кода FishEye) и данные для доступа к нему.

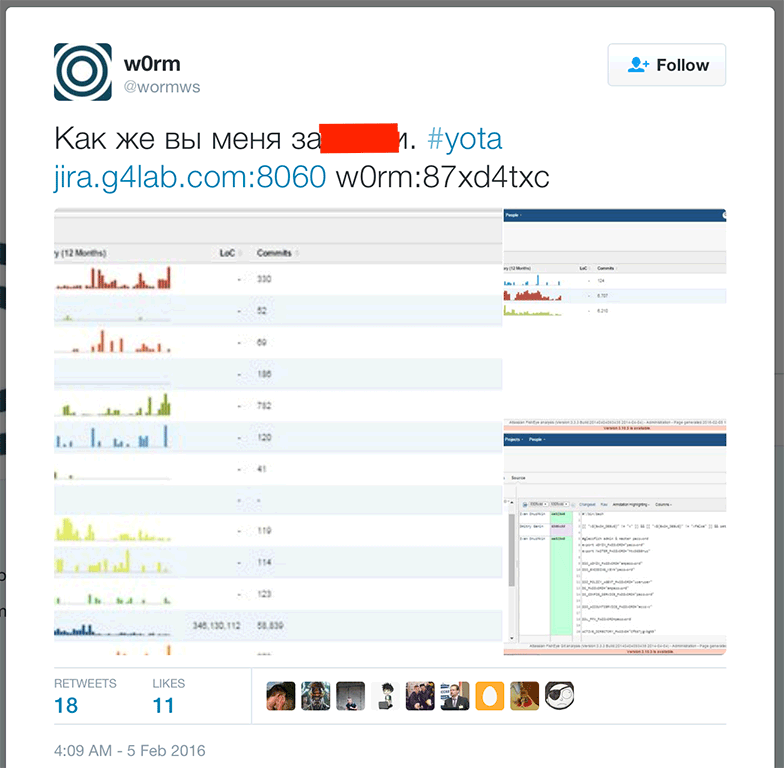

Скриншот твита (слегка отредактирован, нецензурная лексика):

Кроме того, на скриншотах, прикрепленных к твиту, видно, что исходные коды содержат в себе другие пароли, от каких сервисов конкретно пока не установлено.

Как сообщает издательство TJournal, w0rm заявил, что «администратор [Jira] просто забыл выключить регистрацию».

В публичном доступе данные находились не менее 2-х часов, на момент публикации записи сервер с JIRA недоступен. В публичном доступе исходных кодов пока нет, но в ближайшее время они наверняка появятся либо там, либо на чёрных рынках.

Официальный ответ PR-директора компании, Лины Удовенко:

Yota уделяет большое внимание безопасности и сохранности данных. Судя по опубликованной информации, аккаунт w0rm получил доступ к тестовой среде вспомогательных систем модемного продукта. Эта система никак не связана ни с биллингом, ни с персональными данными клиентов Yota, ни с какими-либо другими данными, влияющими на безопасность и работоспособность систем. Причём пользователь, несмотря на свои заявления, не вносил никаких изменений в код.

Внесенные изменения были сделаны реально действующим разработчиком, в то время как аккаунт w0rm просто поставил себе имя разработчика, чтобы сделать скрин и выдать желаемое за действительное. На данный момент внешний доступ к тестовой среде уже закрыт. Никакого влияния на бизнес и безопасность клиентов данный подлог информации не оказывает.

Это не первый случай взлома сервисов хакером w0rm. В декабре 2015 года им был получен административный доступ на сайт «АвтоВАЗа», а в августе — к служебным данным «МегаФона».

Автор: antoo