Приветствую! Добро пожаловать на шестой урок курса Fortinet Getting Started. На прошлом уроке мы освоили основы работы с технологией NAT на FortiGate, а также выпустили нашего тестового пользователя в Интернет. Теперь пришло время позаботиться о безопасности пользователя на его просторах. В данном уроке мы рассмотрим следующие профили безопасности: Web Filtering, Application Control, а также HTTPS инспекцию.

Для того, чтобы начать знакомство с профилями безопасности, нам необходимо разобраться еще с одной вещью — режимами инспекции.

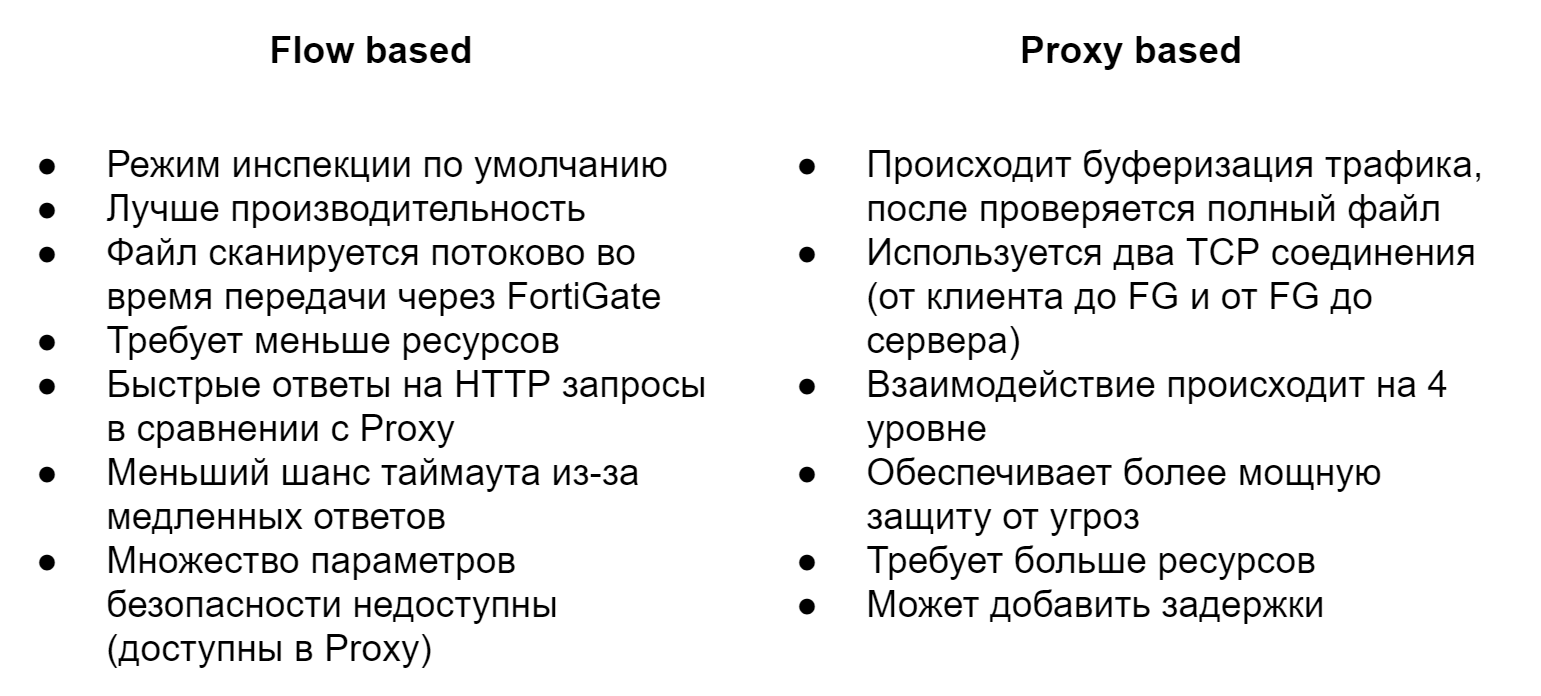

По умолчанию используется Flow Based режим. Он проверяет файлы, когда они проходят через FortiGate без буферизации. Как только пакет пребывает, он обрабатывается и передается дальше, без ожидания получения целого файла или веб страницы. Он требует меньше ресурсов и обеспечивает большую производительность, чем Proxy режим, но в то же время в нем доступен не весь Security функционал. Например, систему предотвращения утечки данных (DLP) можно использовать только в Proxy режиме.

Proxy режим работает по другому. Он создает два TCP соединения, одно между клиентом и FortiGate’ом, второе между FortiGate’oм и сервером. Это позволяет ему буферизировать трафик, т.е получать полный файл или веб страницу. Сканирование файлов на различные угрозы начинается только после того, как забуферизировался весь файл. Это позволяет применять дополнительные возможности, которые недоступны во Flow based режиме. Как видите, этот режим будто бы противоположность Flow Based — безопасность здесь играет главную роль, а производительность отходит на второй план.

Очень часто спрашивают — какой режим лучше? Но здесь нет общего рецепта. Все всегда индивидуально и зависит от ваших потребностей и задач. Я же далее в течение курса постараюсь показать отличия профилей безопасности во Flow и Proxy режимах. Это поможет сравнить функционал и решить, что лучше подойдет вам.

Перейдем непосредственно к профилям безопасности и первым рассмотрим Web Filtering. Он помогает контролировать или отслеживать, какие веб сайты посещают пользователи. Думаю, не стоит углубляться в объяснения необходимости такого профиля в нынешних реалиях. Лучше разберемся, как он работает.

После того, как установлено TCP соединение, пользователь с помощью запроса GET запрашивает содержимое определенного веб сайта.

Если веб сервер отвечает положительно, он отсылает информацию о веб сайте в ответ. Здесь в дело вступает веб фильтр. Он проверяет содержимое данного ответа.Во время проверки FortiGate в режиме реального времени отправляет запрос в FortiGuard Distribution Network (FDN), чтобы определить категорию данного веб сайта. После определения категории конкретного веб сайта, веб фильтр, в зависимости от настроек выполняет конкретное действие.

Во Flow режиме доступно три действия:

- Allow — разрешить доступ к веб сайту

- Block — запретить доступ к веб сайту

- Monitor — разрешить доступ к веб сайту и записать это в логи

В Proxy режиме добавляются еще два действия:

- Warning — выдавать пользователю предупреждение о том, что он пытается посетить определенный ресурс и дать пользователю выбор — продолжить или уйти с веб сайта

- Authenticate — запросить учетные данные пользователя — это позволяет разрешить определенным группам доступ к запрещенным категориям веб сайтов.

На сайте FortiGuard Labs вы можете ознакомиться со всеми категориями и подкатегориями веб фильтра, а также узнать, к какой категории принадлежит конкретный веб сайт. Да и в целом, для пользователей решений Fortinet это довольно полезный сайт, советую в свободное время познакомиться с ним поближе.

Про Application Control можно сказать совсем немного. Из названия видно, что он позволяет контролировать работу приложений. А делает он это с помощью паттернов различных приложений, так называемых сигнатур. По этим сигнатурам он может определить конкретное приложение и применить к нему определенное действие:

- Allow — разрешить

- Monitor — разрешить и записать это в логи

- Block — запретить

- Quarantine — записать событие в логи и заблокировать IP адрес на определенное время

Посмотреть существующие сигнатуры также можно на сайте FortiGuard Labs.

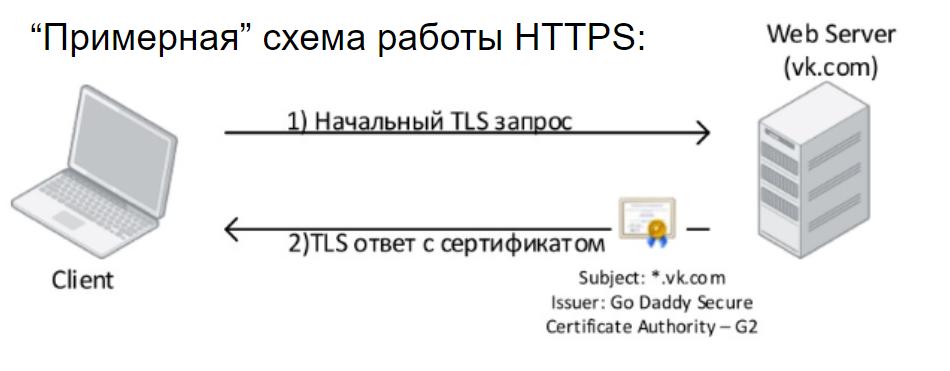

Теперь рассмотрим механизм HTTPS инспекции. Согласно статистике за конец 2018 года доля HTTPS трафика превысила 70%. То есть, без использования HTTPS инспекции мы сможем проанализировать только около 30% ходящего по сети трафика. Для начала рассмотрим работу HTTPS в грубом приближении.

Клиент инициирует TLS запрос к веб серверу и получает TLS ответ, а также видит цифровой сертификат, который должен быть доверенным для данного пользователя. Это тот необходимый минимум, который нам нужно знать про работу HTTPS, на самом деле схема его работы намного сложнее. После успешного TLS хэндшейка начинается передача данных в зашифрованном виде. И это хорошо. Никто не может получить доступ к данным, которыми вы обмениваетесь с веб сервером.

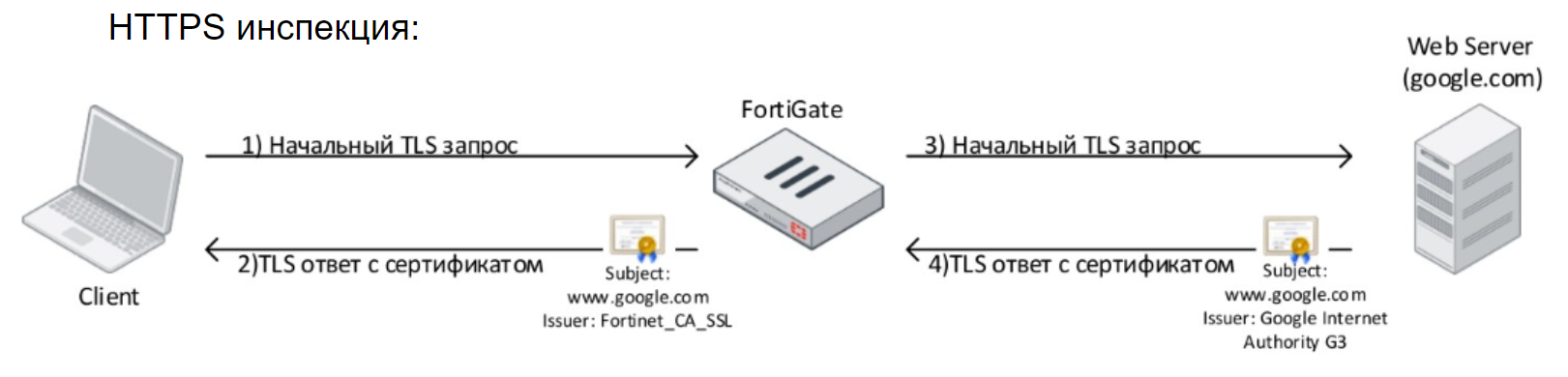

Однако для безопасников компаний это настоящая головная боль, поскольку они не могут видеть этот трафик и проверять его содержимое ни антивирусом, ни системой предотвращения вторжений, ни DLP системами, ничем. Также это негативно отображается на качестве определения используемых внутри сети приложений и веб ресурсов — как раз то, что относится к нашей теме урока. Решить данную проблему призвана технология HTTPS инспекции. Её суть весьма проста — фактически, устройство, которое занимается HTTPS инспекцией, организует атаку Man In The Middle. Выглядит это примерно следующим образом: FortiGate перехватывает запрос пользователя, организует с ним HTTPS соединение, и уже от себя поднимает HTTPS сессию с ресурсом, к которому обратился пользователь. При этом на компьютере пользователя будет виден сертификат, выпущенный FortiGate’ом. Он должен быть доверенным, чтобы браузер разрешил подключение.

На самом деле HTTPS инспекция вещь довольно непростая и имеет множество ограничений, но в рамках данного курса мы это рассматривать не будем. Добавлю лишь, что внедрение HTTPS инспекции — не минутное дело, обычно это занимает примерно месяц. Необходимо собрать информацию о необходимых исключениях, сделать соответствующие настройки, собрать обратную связь от пользователей, откорректировать настройки.

Приведенная теория, а также практическая часть представлены в данном видео уроке:

В следующем уроке мы рассмотрим другие профили безопасности: антивирус и систему предотвращения вторжений. Чтобы не пропустить его, следите за обновлениями на следующих каналах:

Автор: Aleksey Nikulin