Вредоносное ПО Win32/TrojanDownloader.Nymaim представляет из себя загрузчик троянской программы, который также содержит возможности вымогателя (ransomware) и может блокировать компьютер пользователя с целью выкупа. Мы уже писали о нем раньше и отмечали, что для распространения этой угрозы злоумышленники использовали компрометацию веб-серверов под управлением Linux с последующей доставкой вредоносного кода пользователям. Установка Nymaim на компьютеры пользователей осуществлялась с использованием набора эксплойтов Blackhole, автор которого недавно был арестован правоохранительными органами. Одно из последних исследований независимого ресерчера kafeine, которое основывается на анализе одной из панелей управления этого набора эксплойтов, показывает, что злоумышленники смогли заразить почти 3 млн. пользователей с начала проведения операции «The Home Campaign».

Наш прошлый анализ Nymaim был посвящен исследованию различных методов обфускации его кода, которые злоумышленники использовали в нем с целью усложнения анализа. В этом материале мы более подробно остановимся на рассмотрении нового вектора заражения и детальном анализе протокола взаимодействия с C&C.

Вредоносный код Win32/Nymaim осуществляет компрометацию компьютера пользователя с использованием двух различных исполняемых файлов. Первый выполняет роль загрузчика и загружает второй файл с сервера, а затем исполняет его. Этот второй модуль может загружать другое вредоносное ПО на компьютер пользователя или просто блокировать его с целью получения выкупа. Антивирусные продукты ESET обнаруживают оба файла как Win32/Nymaim, поскольку они содержат много общего кода.

Когда мы впервые обнаружили Nymaim, то было видно что он использует только один вектор заражения: скрытную установку кода через набор эксплойтов Blackhole (drive-by). Теперь стало ясно, что злоумышленники использовали еще один способ доставки этой угрозы пользователям.

Начиная с конца сентября было зафиксировано большое количество обнаружений этой вредоносной программы среди файлов, загруженных через интернет с использованием веб-браузера. Просматривая журналы загрузок файлов в таких случаях, мы обнаружили, что адреса с которых пользователь попадал на загрузку этих файлов (referrer) принадлежали Google. Это свидетельствует о том, что он выполнял поисковые запросы. Наш анализ некоторых веб-страниц, которые инициировали загрузку вредоносного кода, показал, что злоумышленники использовали «темную поисковую оптимизацию» (Black Hat SEO) для продвижения ссылок на вредоносное содержимое.

Злоумышленники создают специальные веб-страницы называемые дорвеи, они используются для индексации роботами поисковых систем. Дорвеи, которые мы изучали, пытаются поднять свой рейтинг для поисковых машин за счет подмены или имитации популярных веб-страниц. Как только пользователь переходит по одной из ссылок в результатах запроса, он инициирует загрузку архива, чье имя соответствует тексту в поисковом запросе. На самом деле страница дорвея просто перенаправляет пользователя на другой сайт, на котором и расположен этот архив.

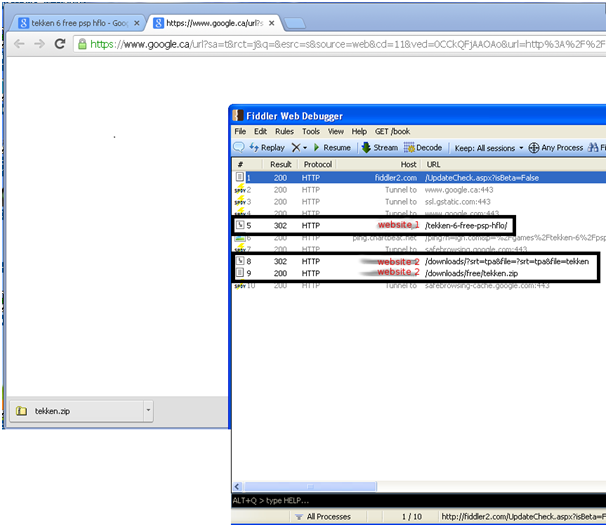

Рис. Сессия Fiddler, которая показывает цепочку переходов запросов веб-страниц.

Как видно на скриншоте выше, когда пользователь переходит по ссылке поискового запроса, его браузер перенаправляется на специальную веб-страницу, с которой далее происходит перенаправление на архив с содержимым. Подобные операции перенаправления происходят незаметно для пользователя, который в итоге видит пустую веб-страницу и загружаемый архив. Этот архив содержит исполняемый файл, который после запуска устанавливает в систему вредоносный код. Имя архива тесно связано с текстом поискового запроса, чтобы вызвать у пользователя больше доверия к нему. Например, один и тот же архив будет загружен с разными именами в зависимости от текста поискового запроса. Ниже показаны возможные имена для одного архива с вредоносным кодом, которые нам удалось получить:

ieee-papers-on-soft-computing-pdf.exe

investments-9th-edition-2011-pdf.exe

video-studio-x4.exe

advance-web-technology-pdf.exe

new-headway-beginner-3rd-edition.exe

lourdes-munch-galindo-fundamentos-de-administraci-n-pdf.exe

numerical-analysis-by-richard-burden-and-douglas-faires-pdf.exe

speakout-pre-intermediate-wb-pdf.exe

nfs-shift-wvga-apk.exe

barbie-12-dancing-princesses-soundtrack.exe

donkey-kong-country-3-rom-portugues.exe

descargar-libro-english-unlimited-pre-intermediate-pdf.exe

Заметьте, что все эти названия принадлежат одному и тому же файлу, причем многие названия напоминают пиратский контент.

Мы наблюдали несколько семейств вредоносного ПО, которые распространяются с использованием этой инфраструктуры. Среди них поддельные антивирусы (Fake AV), которые обнаруживаются ESET как Win32/AdWare.SecurityProtection.A, а также Win32/Sirefef (ZeroAccess) и уже описанный Win32/Nymaim.

В ходе нашего исследования было собрано несколько различных обложек экрана блокировки для разных стран. Win32/Nymaim использует различные обложки для стран Европы и Северной Америки. Приведенный ниже список стран, для которых нам удалось получить обложки, не является исчерпывающим, поскольку мы исследовали не все случаи.

- Австрия

- Канада

- Франция

- Германия

- Ирландия

- Мексика

- Голландия

- Норвегия

- Румыния

- Испания

- Великобритания

- США

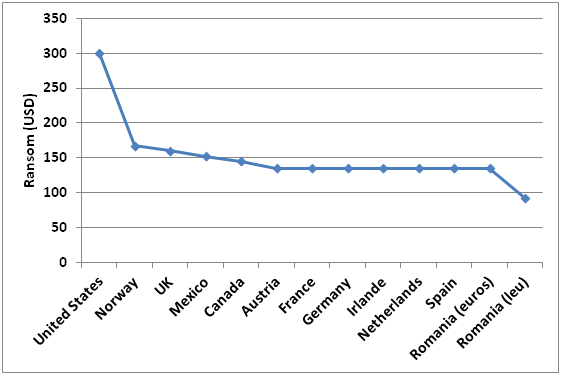

Интересным является тот факт, что стоимость выкупа отличается для разных стран. Следующий график показывает цены для разных стран в долларах США.

Для большинства из исследованных стран, цена выкупа составляет около $150. Однако для жителей США эта цифра гораздо больше и составляет $300.

Когда первая часть Win32/Nymaim осуществляет заражение компьютера, она пытается получить список адресов прокси, используя IP-адреса, которые жестко зашиты в тело самой вредоносной программы. Через прокси серверы осуществляется загрузка второй части Win32/Nymaim (т. е. другого дроппера, который отвечает за второй этап работы угрозы), а также обложку блокировщика рабочего стола и другой вредоносный код. Адреса этих серверов меняются довольно часто и судя по всему используются для сокрытия адресов C&C. В случае, если ни один из прокси не доступен, Nymaim использует жестко зашитый в свой код URL-адрес.

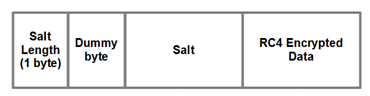

Сетевое взаимодействие вредоносного кода с сервером зашифровано с использованием «salted» RC4 (т. е. RC4 с добавлением специальных байт к ключу для запутывания анализа). На следующем скриншоте показан формат зашифрованного TCP-пакета.

Длина «salt» данных получается путем накладывания маски 0xF на первый байт зашифрованного сообщения. Эти данные затем расшифровываются через добавление «salt» байт к следующему статическому RC4 ключу «*&^V8trcv67d[wf9798687RY».

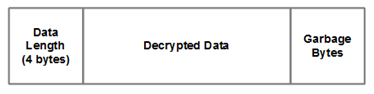

После расшифровки, данные имеют следующую структуру.

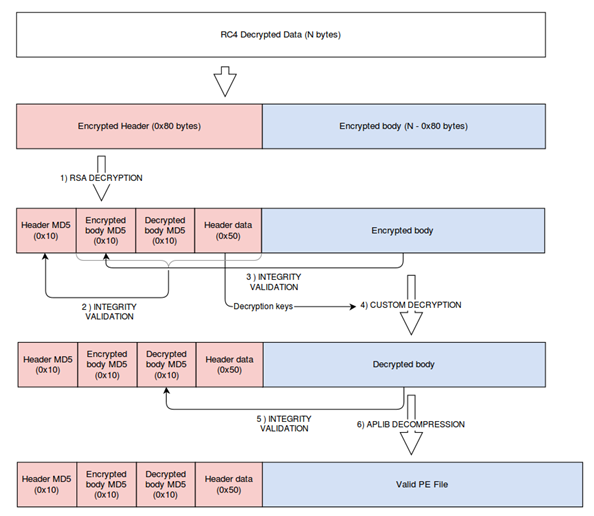

Как отмечалось ранее, Win32/Nymaim осуществляет блокировку ОС пользователя или загружает туда вредоносное ПО с последующей его установкой. Второй уровень шифрования используется именно в последнем случае, который связан с загрузкой вредоносного ПО. С использованием RSA шифруется заголовок, при этом шифрование данных происходит через cсобственный алгоритм. Используемая схема шифрования представлена ниже на скриншоте.

- RSA используется для расшифровки первых 128-ми байт (ключ является одним и тем же для всех семплов, которые мы видели).

- Проверка целостности заголовка и части тела с данными.

- Проверка целостности оставшейся порции данных.

- Расшифровка данных с использованием двух ключей, получаемых из заголовка. Ниже на скриншоте это показано более наглядно.

- Проверка целостности расшифрованных данных.

- Расшифрованные данные подвергаются декомпрессии с использованием aPLib.

Автор: esetnod32