В состав практически любой системы ИБ входят традиционные системы (по отдельности или в комбинации):

• Межсетевой экран (Firewall)

• Система предотвращения вторжений (IPS)

• Списки контроля доступа (ACL)

• Система контроля доступа в сеть (NAC)

• Антивирусные системы (Antivirus/Antimalware)

• Cистемы управления события ИБ (SIEM)

Все эти системы хороши как по отдельности для решения своих задач, так и в комплексе. Однако существует различные классы задач обеспечения ИБ, которые данные системы решить увы не состоянии. Тем более, что традиционный сетевой периметр, где обычно применялись традиционные средства защиты в современной сетевой инфраструктуре размыт, так как за это время появились облачные технологии, да и пользователи стали гораздо более мобильными.

Какие задачи могут решить традиционные системы, а с какими им будет справиться крайне проблематично или даже невозможно?

Просто задайте себе вопросы, например вот такие:

- Если кто-то будет собирать информацию о хостах, находящихся в том же сетевом сегменте при помощи например ping (т.е ping sweep), сможете ли Вы это увидеть? Как вы собираетесь определить подобную активность ?

- Если пользователь вашей сети начинает DDoS-атаку (умышленно или оказавшись под чужим контролем) на что-то, что находится в также в вашей сети, да так что это внешне похоже на легитимный трафик, сможете ли вы быстро определить и поднять тревогу ?

- Если пользователь вашей сети, имеющий разрешения на скачивание файлов с сервера компании с конфиденциальной информацией, обычно качавший около 10 Мбайт в день, в один прекрасный день вдруг скачал с сервера на 100 Гбайт подобных файлов. Узнаете ли Вы об этом, будете или автоматически оповещены? Как вы сейчас детектируете и расследуете подобные факты утечек информации ?

- Если пользователь вашей сети, заразил свой ноутбук сетевым червем за пределами компании, потом принес его на работу и подключил в корпоративную сеть. Как вы узнаете о том, какие хосты в вашей сети заражены, если например у ни у одного традиционного средства защиты еще нет, к примеру, сигнатур для данного сетевого червя ?

- Если кто-то крадет конфиденциальную информацию из сети вашей компании, при этом скрывает передачу, путем туннелирования ее в какой нибудь широкоизвестный протокол, разрешенный в вашей сети (например DNS, UDP/53). То как вы об этом узнаете ?

- Как вы расследуете уже случившиеся угрозы заражения вирусами и зловредным ПО в вашей инфраструктуре ?

- Как вы расследуете вопросы, связанные с сетевой производительностью рабочих станций, при условии что знаете, например, только имя пользователя в сети ?

- Как вы сейчас определяете или расследуете инсайдерские угрозы ?

Как только у вас возникают подобные вопросы, становится понятно, что традиционные средства обеспечения ИБ в корпоративной сети не могут на них качественно ответить. Фактически Вам нужен инструмент, дополняющий традиционные средства защиты.

И такой инструмент есть — у всем известной компании Cisco есть прекрасный продукт под названием Cisco StealthWatch (название унаследовано от оригинального продукта компании Lancope, которая была основана еще в 2000г, а также являлась лидером на мировом рынке решения для обеспечения Network Visibility & Security Intelligence до ее приобретения Cisco в 2015г):

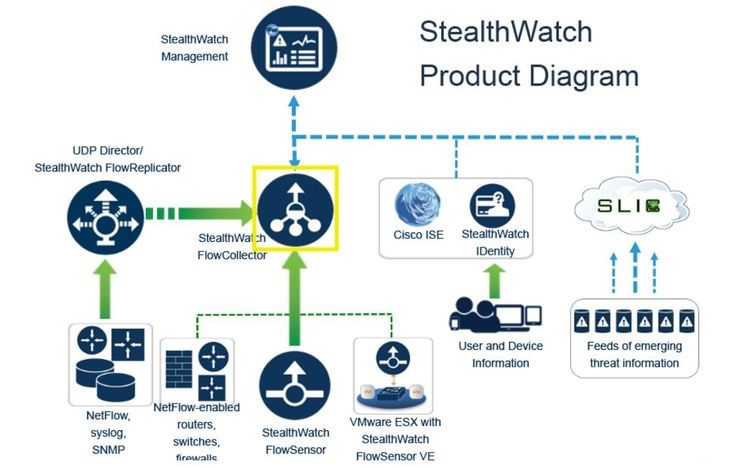

И что же же такое Cisco StealthWatch – по сути это средство обеспечения ИБ в сети, которое основано сборе телеметрических данных с различных устройств, т.е не только с МСЭ стоящих на периметре, а также с инфраструктурных устройств, таких как маршрутизаторы, коммутаторы, серверы с виртуальными машинами и даже с пользовательских устройств (не важно подключены они изнутри корпоративной сети или находятся за ее пределами).

Поскольку в качестве основного протокола сбора данных о телеметрии в решении Cisco StealthWatch является широкоизвестный и популярный NetFlow/IPFIX, это позволяет обойтись без отдельной выделенной физической сети для мониторинга, т.е можно использовать уже имеющееся сетевое оборудование. А если на каком-то участке корпоративной сети нет устройств с поддержкой NetFlow, то в Cisco StealthWatch есть решение и для этого случая.

Причем Cisco StealthWatch не просто собирает эти данные (т.е является коллектором этих данных), он умеет их дедуплицировать, обогащать данные телеметрии данными с других источников и т.д., все это формирует из разрозненных источников информации наиболее полный контекст ИБ о потоках трафика в корпоративной сети, доступный в real time режиме. Расширенную информацию о контексте безопасности для Cisco StealthWatch предоставляет другое решение — Cisco ISE, а также облачные службы Cisco, содержащие базы данных IP/URL-репутаций).

C помощью Cisco StealthWatch вся корпоративная сеть передачи данных трансформируется в единый сенсор, детектирующий атаки, аномальное поведение и т.д… Данное решение выходит за пределы корпоративной сети, позволяя даже мониторить облачные среды и мобильных пользователей. Решение знает все про каждый хост и пользователя в сети, записывает все его действия в сети (в том числе видит сетевой трафик на уровне сигнатур приложений), отслеживает отклонения от «нормального» поведения (причем в решении есть возможность создания профиля «правильного» поведения (baseline) в виде механизма автообучения), обеспечивает хранение этих данных, позволяет делать выборки из этих данных (включая анализ подозрительной активности, так как в Cisco StealthWatch уже зашито больше 100 различных алгоритмов обнаружения аномалий и поведения), предупреждает администраторов о любых изменениях. Решение можно использовать в качестве инструмента для проведения постоянного аудита работоспособности традиционных средств обеспечения ИБ, а также его полезно использовать для расследования путей распространения вредоносного кода и векторов атаки (та самая возможность «нырнуть» в исторические данные).

Всем интересующимся и желающим получить более подробную информацию о Cisco StealthWatch мы рекомендуем посмотреть запись презентации о решении Cisco StealthWatch, любезно проведенной инженером-консультантом Cisco по ИБ Василием Томилиным, за что выражаем ему отдельную благодарность:

Поскольку продукт достаточно комплексный, мы предлагаем Вам его попробовать для начала в виде лабораторных в облаке Cisco dCloud, для получения доступа пишите нам и мы поможем начать работу с Cisco dCloud, всего каких то 1.5-2 часа и Вы сможете ознакомиться с продуктом в рамках базовых лабораторных работ, а для тех, кто хочет попробовать продукт во всей красе, включая также и развертывание, там же есть отдельная лабораторная работа, расчитанная на 2 дня.

P.S. 21-го июня в Санкт-Петербурге, Василий Томилин проводит семинар "Cisco Threat Hunting Workshop". Обучение бесплатное и включает в себя лабораторные работы. Почитать более подробно об этом мероприятии и зарегистрироваться можно здесь. Количество мест ограничено.

Автор: chtal1980