Комбинация стандартных инструментов разработчика и пары недокументированных возможностей позволяет взломать телефоны Nexus 5X — работающие на «чистом» Android смартфоны, выпускаемые компанией LG. Об этом сообщает лаборатория X-Force компании IBM (новость, исследование), естественно уже после того, как Google закрыла уязвимость патчем на этой неделе.

Комбинация стандартных инструментов разработчика и пары недокументированных возможностей позволяет взломать телефоны Nexus 5X — работающие на «чистом» Android смартфоны, выпускаемые компанией LG. Об этом сообщает лаборатория X-Force компании IBM (новость, исследование), естественно уже после того, как Google закрыла уязвимость патчем на этой неделе.

Судя по всему уязвимость возможно было эксплуатировать с уникальной комбинацией прошивки и загрузчика. Для эксплуатации требуется физический доступ к смартфону, либо довольно хитрая и непрактичная манипуляция компьютером, к которому подключается Nexus. Если завладеть телефоном, все просто и надежно. Заходите в меню загрузчика в режиме fastboot, подключаетесь по USB. Далее через интерфейс adb отдаете команду fastboot oem panic — а это приводит к сохранению полного дампа памяти. Этот дамп также можно вытащить с устройства, а в нем, в свою очередь, открытым текстом хранится пароль доступа к телефону.

Все, можно перезагружаться, вводить украденный пароль и дальше делать все, что душе угодно. Интересен еще один потенциальный вектор атаки: через «вредоносный» USB-зарядник, правда на практике это возможно не во всех случаях. В IBM не наблюдают примеров эксплуатации атаки, так что дыру закрыли раньше, чем ей могли бы воспользоваться. Но сценарий использования здесь хорошо укладывается в каноны какого-нибудь шпионского сериала: под покровом темноты меняем штатную зарядку на подготовленную и получаем полный доступ к устройству. Вопрос в том, сколько еще открытий чудных готовят нам современные устройства. Это вам не разъем для наушников, тут все серьезно.

Все выпуски сериала доступны по тегу.

Троян-вымогатель Cry прикидывается несуществующим госагентством, использует Imgur и Google Maps

Новость. Исследование на сайте BleepingComputer.

Троянец Cry не поражает количеством жертв (пока исследователи зарегистрировали около 8 тысяч заражений), но интересен методами коммуникации с командным сервером и попытками сбора данных, которые для сбора дани, в общем-то, не требуются. Метод заражения также неизвестен (в Trend Micro предполагают использование эксплойт-пака), но вот что происходит после него. Как обычно, на рабочем столе троянец-вымогатель оставляет открытку пользователю с инструкциями по оплате и ценником в 1,1 биткоина (около 625 долларов). Отправка информации о зараженной системе на сервер происходит необычно. Данные отправляются по UDP сразу на 4000 IP-адресов — очевидно с целью затруднить выявление реального C&C-сервера.

Кроме того, данные пересылаются нестандартным образом. Информация внедряется в картинку в формате PNG, которая заливается на изображений Imgur. После заливки троянец получает от сервиса уникальный идентификатор изображения, и вот он уже рассылается по тысячам адресов. Этот метод используется параллельно с прямой отправкой данных. Вторым интересным побочным эффектом деятельности троянца Cry является использование API Google Maps. С помощью стандартных функций Windows запрашивается информация о близлежащих точках доступа WiFi, по которым через Google определяется примерное местоположение жертвы. Пока не ясно, зачем вымогателям эта информация: исследователи предполагают, что в будущем угрожать жертвам смогут более таргетированно, с указанием адреса и телефона. Милым штрихом является страница «техподдержки» в HTML-открытке, через которую жертвы атаки могут высказать все, что думают об организаторах.

В массовой атаке на Linux-серверы обвинили небезопасные настройки кэширующего ПО Redis

Новость. Предыдущая новость. Исследование Duo Labs.

На прошлой неделе пользователи форума BleepingComputer обсуждали странные атаки на Linux-серверы: жертвы обнаруживали полное отсутствие файлов веб-сервера и текстовый файл со ссылкой на требование выкупа. По ссылке сообщалось, что владельцы серверов стали жертвой вымогателя Fairware и выдвигалось требование по оплате в размере двух биткоинов. Довольно быстро стало понятно, что веб-сайты удалялись целиком, под корень и без возможности восстановления, так что выкуп был бы лишь дополнительной тратой времени и денег. А вот причина взлома серверов была не ясна, предполагалось что имел место перебор паролей для доступа по SSH.

Картинка по запросу «брутфорс»

Исследователи из Duo Labs считают, что брутфорс SSH не при чем. Виной всему могло быть небезопасное внедрение софта Redis — ПО для кэширования данных. Речь идет не о уязвимости, а именно о неправильной конфигурации (возможной, впрочем, по дефолту в старых версиях), которая позволяет удаленно конфигурировать программное обеспечение. В идеале такая конфигурация должна происходить только с доверенных хостов, но возможны исключения. Таких исключений в Duo Labs насчитали около 18 000, пройдясь по сети специализированным поисковиком Shodan.

Из них предположительно атаке могли подвергнуться 13 тысяч хостов (считали по уникальному SSH-ключу), хотя не все в итоге стали жертвами вандализма. А метод атаки оказался достаточно простым: если есть возможность удаленной конфигурации Redis, через нее можно подкинуть на сервер SSH-ключ, и по нему уже вполне респектабельно зайти в систему с правами root. Остальное — дело техники. Такой вот фиговый вымогатель. Кстати, этот прошлогодний пост на Хабре намекает, что проблема не новая.

Что еще произошло

Эксперты «Лаборатории» делятся информацией о новом мобильном банковском троянце Gugi.

Еще одна пачка патчей для уязвимостей в Android.

Массовая утечка паролей к сервисам Rambler — почти 100 миллионов записей.

Древности

«Perfume»

Резидентный очень опасный вирус, стандартно поражает .COM-файлы (COMMAND.COM поражается при старте вируса). Создает свою TSR-копию, ничего не изменяя в блоках MCB, чем может вызывать зависание системы. Периодически стирает случайные секторы на диске A:. При 80-й попытке заражения уже инфицированного файла начинает какой-то диалог с оператором (в моем образце вируса текст стерт). Перехватывает int 21h.

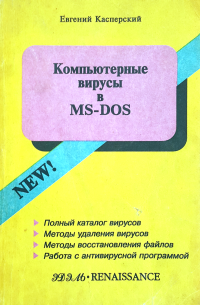

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 78.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»