В этот раз мы хотели бы рассказать о несколько неординарном способе защиты электронных инженерных данных от несанкционированного коммерческого использования сторонними лицами, или коротко — плагиата.

Небольшая преамбула: утечка и плагиат разработок – это действительно очень актуальная проблема для инженерных организаций.

Для многих заказчиков важным критерием является наличие у компании выполненных проектов, согласованных всеми инстанциями и находящихся в эксплуатации. Весь долгий и сложный проектный цикл эти решения уже прошли, и соответствующая электронная инженерная документация находится в регулярном использовании. Ценность таких активов практически не снижается со временем, потому что согласованные инженерные решения могут адаптироваться для новых проектов. Такие данные мы далее будем называть инженерные данные первостепенной важности.

В проектных бюро широко используются технологии цифровых прототипов и информационного моделирования, которые «приводят к одному знаменателю» инженерные данные. Интеграция инженерных разделов с помощью специализированных программных CAD/CAE/CAM/BIM-сред позволяет различным узким специалистам совместно работать над проектами и быстро выстраивать совместные решения.

Но, разумеется, все эти плюсы несут с собой один большой минус – человеческий фактор. В первую очередь, инженерные компании подвергаются риску утечек проектной информации, потому что собственные сотрудники лучше, чем кто бы то ни было, знают о ценности тех или иных разработок.

Регламентированный обмен данными в «средних» и «тяжелых» средах проектирования имеет высокую степень защищенности, но жизненный цикл проекта не позволяет избежать передачи информации за периметр. Аутсорсинг, обмен данными с подрядчиками, участие в конкурсах, согласование в различных инстанциях – все эти процессы настолько же неизбежны, насколько и небезопасны.

Данные передаются стандартными методами (по почте, сетевым ресурсам, через съемные носители), что создает достаточные условия для случайной или намеренной утечки. Разумеется, DLP-системы (от Data Leakage Prevention – предотвращение утечек данных) эти каналы давно и успешно контролируют, но проблема состоит в том, что собственно предотвращение почти никто не осуществляет.

Строго говоря, предотвращение утечки возможно в двух случаях:

- Компания ставит DLP-систему «в разрыв», и каждое подозрительное действие блокируется до проверки безопасником. Обеспечивает высокий уровень безопасности ценной информации, но замедляет все процессы в компании настолько, что иногда бизнес теряет на этом «побочном эффекте» больше, чем потерял бы от утечки информации. Например, в случае ложноположительного срабатывания письмо, направленное вовне, будет «висеть» и ждать, пока безопасник разрешит отправку.

- DLP-система формирует профили стандартного поведения сотрудников, чтобы потом иметь возможность детектировать аномалии. Это более сложный путь, который, во-первых, не все вендоры могут обеспечить с технологической точки зрения; во-вторых, не каждый заказчик готов платить за глубокую аналитику.

Теперь перейду собственно к истории: компания, занимающаяся проектированием и строительством высотных зданий и комплексов, стала получать от партнеров информацию о том, что в различных тендерах появляется проектная документация, полностью копирующая ее разработки. Очевидно было, что кто-то из сотрудников «сливает» проекты конкурентам, а те впоследствии выдают их за собственные на конкурсах.

Технически вводные были таковы: инженеры компании работают в едином информационном пространстве САПР-решений и применяют средства автоматизированного управления инженерными проектами: согласование, заимствование, стадийность. Помимо электронного архива имеется архив с бумажными копиями. В организации работает DLP-решение, которое контролирует SMTP(S)-, IMAP/POP3- и HTTP(S)-трафик, а также запускаемые приложения, съемные носители и периферийные устройства.

Согласно отчетам DLP, инженерная документация уходила по нескольким условно подозрительным маршрутам – на почтовые ящики на публичных почтовых сервисах. Однако эти адреса были абсолютно безликими и могли принадлежать кому угодно. Компания же хотела выяснить, кому конкретно сливают документацию, и главное – поймать конкурентов с поличным.

Мы оказались перед довольно сложной задачей: необходимо было выявить недобросовестного конкурента, доказать факт плагиата, а компания-клиент при этом должна быть защищена от возможных рисков при столкновении с таким плагиатом в тендере.

Специально для этого был придуман простой, но, как оказалось, эффективный ход. Мы создали технологию, которую назвали реконструкцией данных, и которая позволяет модифицировать или удалить передаваемую информацию (или ее часть) перед отправкой получателю.

Как это работает

Для применения технологии в компании необходимо было провести ряд мероприятий. На первом этапе мы определили, какие данные подвержены наибольшему риску плагиата на текущий момент. Это были проекты, находящиеся на стадии конкурсных процедур, инженерные данные первостепенной важности.

Вторым шагом стало составление списка сотрудников, имеющих доступ к инженерным разработкам, которые конкуренты могли бы скопировать и использовать в своих целях. Эти сотрудники составили круг лиц «под подозрением», т.е. такую группу, к которой система автоматически применяет более строгие политики безопасности.

На третьем этапе был сформирован круг получателей, попадающих под подозрение. И, наконец, были определены наиболее вероятные критичные каналы, по которым могла передаваться защищаемая информация.

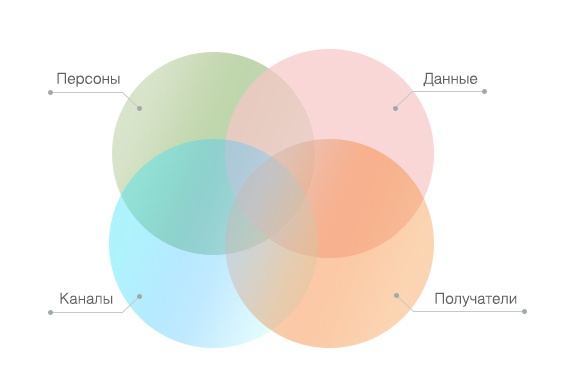

В результате формируется цепочка областей повышенного риска:

Персоны под подозрением → Инженерные данные первостепенной важности → Критичные каналы коммуникации → Получатели

На пересечении этих областей и находится совокупность тех случаев, когда риск утечки и последующего плагиата многократно повышается. В этих случаях DLP-система реконструировала данные.

DLP-система автоматически фиксирует случаи на пересечении этих областей и производит замену исходных данных модифицированной версией.

В принципе, технология может быть реализована в нескольких вариантах:

- добавление характерных признаков (объектов чертежей, деталей, переименование отдельных элементов) без деформации исходных данных;

- частичная трансформация данных (замена, удаление);

- частичная трансформация данных (замена, удаление) плюс добавление предупреждений о том, что получатель принимает непригодные (модифицированные) данные.

Дисклеймер: не пытайтесь повторить это дома! Внедрение технологии должно проводиться с привлечением специалистов-инженеров и требуют согласования с руководством.

Первая процедура — по сути «псевдоэлектронная подпись» может быть использована для того, чтобы доказать, что используемые конкурентами данные являются плагиатом разработки вашей компании.

Вторая вместе с выявлением плагиата делает невозможным использование инженерных решений. Поэтому здесь нужно иметь определенную уверенность в том, что изменения не затронут важный бизнес-процесс.

Например, не занятый в проекте специалист передает информацию по личной почте получателю, который не относится к числу контрагентов проекта. Иногда условием таких модификаций должна являться их незаметность для внешнего пользователя.

В иных ситуациях можно уведомлять получателя о непригодности данных с помощью автоматической вставки в файлы специальных предупреждений.

Эффект

В нашем случае компания выбрала второй вариант и использовала простой и визуально незаметный поворот некоторых объектов (например, нескольких зданий в проекте микрорайона) либо удаление коммуникаций в объектах постройки на чертежах.

Уже через три месяца на одном из конкурсов заказчик оказался лицом к лицу с конкурентом, представивших пакет документов и чертежей, визуально неотличимых от подаваемых самой компанией. Здесь и сыграла наш метод. Во-первых, данные, поданные конкурентом, были непригодными для реализации, и документация была снята с конкурса. Во-вторых, компания смогла доказать факт плагиата, и конкуренты понесли серьезный ущерб; репутация в данной сфере – важный актив.

Расследование показало, что модифицированные данные попадали компании конкуренту от руководящего инженера, не задействованного в проекте конкурса, но имевшего к нему доступ. Сотрудник был уволен.

Заключение

Метод реконструкции данных может быть очень эффективен на ранних сроках внедрения DLP-решения, когда еще идет выстраивание политик безопасности, которые способны удерживать баланс между удобством и безопасностью, влиянием на бизнес-процессы и защитой чувствительных данных. В зависимости от сфер деятельности и технологий проектирования, метод может иметь разные реализации. Он особенно актуален для инженерных отраслей: промышленного и точного машиностроения, авиастроения, химического производства, разработки электроники и т.п.

Метод достаточно прост и позволяет решить целый ряд задач, нивелируя негативные последствия утечки, даже если она произойдет. Однако надо помнить, что он не является финальной точкой в проекте. Результатом внедрения должен стать комплекс организационных и технических мер, подходящих конкретному заказчику.

Благодарю Solar-Alex за помощь в подготовке статьи.

Автор: Solar Security