В этой статье будет описано, как один чересчур поверивший в себя программист пытался взломать один из фундаментальных алгоритмов криптографии. Эта статья признана огородить других от подобных попыток, или наоборот, заинтересовать новых смельчаков для подобной авантюры. Сначала я опишу суть алгоритма на простом коде, затем перечислю методы и идеи, которыми я пытался его взломать.

Рубрика «Ed25519»

Как я НЕ взломал ED25519

2025-08-22 в 7:25, admin, рубрики: Curve25519, Ed25519, edwards curve, python, криптография, математика, уязвимости, хакинг, эллиптические кривыеОбнаружение SSH-туннелей по размеру пакетов

2024-03-17 в 10:40, admin, рубрики: autossh, Bro, cheat sheet, Ed25519, Lua, openssh, rsa, ruvds_статьи, scp, sftp, snort, ssh-audit, sshuttle, Suricata, Trisul, vds, Zeek, анализ трафика, нажатия клавиш, обратный туннель, обфускация тайминга, перенеправление портов, прямой туннель, размер пакетов, скрытие ssh, хостинг сайтов, шпаргалка

Иллюстрация из книги «Справочник киберсантехника»

Протокол SSH — очень мощный инструмент, который используется для удалённой консоли или передачи файлов (scp, sftp). Есть менее известная функция перенаправления портов. Такие SSH-туннели используются для пробития файрволов и хорошо скрываются от обнаружения стандартными средствами мониторинга типа Trisul, Zeek (ранее был известен как Bro), Suricata и Snort. Поэтому для их обнаружения в корпоративной сети используются другие методы.

Читать полностью »

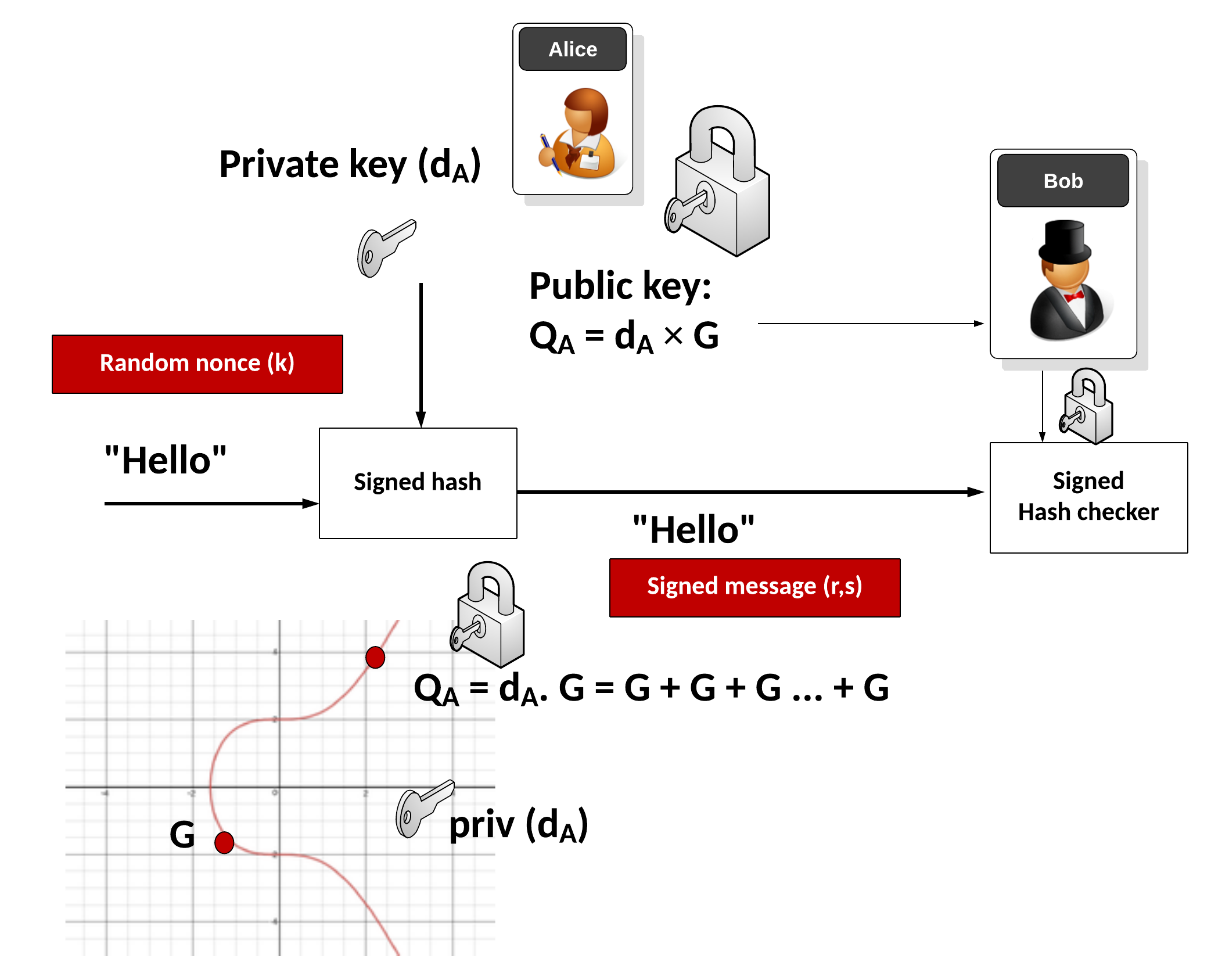

Шифрование сертификатов TLS — как формируется цифровая подпись

2022-09-24 в 18:58, admin, рубрики: Curve25519, Curve448, Ed25519, Ed448, ErDSA, Frost & Sullivan, globalsign, IT-стандарты, RFC 8032, SHA-2, SHA-512, SHAKE256, SSL, TLS, TLS 1.3 RFC 8446, Блог компании GlobalSign, информационная безопасность, криптография, Разработка веб-сайтов, сертификаты, цифровая подпись, шифрование, эллиптические кривые

По оценке независимой исследовательской и консалтинговой компании Frost & Sullivan, TLS-сертификаты от GlobalSign обеспечивают максимально надёжное шифрование. В том числе за это GlobalSign получила в сентябре 2022 года награду 2022 Global Competitive Strategy Leadership Award.

Но возникает вопрос, чем же отличается шифрование в разных сертификатах? В частности, какие алгоритмы используются для криптографической подписи?

Читать полностью »

Правильные ответы по криптографии: 2018 год

2018-04-16 в 8:44, admin, рубрики: AEAD, aes, AKE, argon2, bcrypt, beast, blowfish, bouncycastle, CBC, chacha20, CRIME, Curve25519, DROWN, ECDHE-TLS, Ed25519, freak, hmac, HSM, KCI, KMAC, KMS, libsodium, Logjam, lucky13, mac, md5, MD6, NaCl, openssl, padding oracle, pbkdf2, Poly1305, poodle, RC4, scrypt, sha-1, SHA-2, SHA-3, sha256, SSL, Tarsnap, TLS, XSalsa20, Блог компании GlobalSign, ГСЧ, Диффи — Хеллман, информационная безопасность, криптография, нонсы, Разработка веб-сайтов, эллиптические кривыеВ литературе и самых сложных современных системах есть «лучшие» ответы на многие вопросы. Если вы разрабатываете встроенные приложения, то предлагают использовать STROBE и модный современный криптографический стек для аутентификации полностью из одиночных SHA-3-подобных функций губки. Советуют использовать NOISE для разработки безопасного транспортного протокола с формированием общего ключа аутентификации (AKE). Говоря об AKE, есть около 30 различных парольных AKE на выбор.

Но если вы разработчик, а не криптограф, то не должны делать ничего такого. Следует придерживаться простых и обычных решений, которые легко поддаются анализу — «скучных», как говорят люди из Google TLS.

Читать полностью »

А ты хто такой? Эволюция протоколов аутентификации MySQL и MariaDB в лицах

2017-03-14 в 14:44, admin, рубрики: Ed25519, mysql, public key, sha1, sha2, информационная безопасность, криптография В далекие времена, до фейсбука и гугла, когда 32 мегабайта RAM было дофига как много, security была тоже… немножко наивной. Вирусы выдвигали лоток CD-ROM-а и играли Янки Дудль. Статья «Smashing the stack for fun and profit» уже была задумана, но еще не написана. Все пользовались telnet и ftp, и только особо продвинутые параноики знали про ssh.

В далекие времена, до фейсбука и гугла, когда 32 мегабайта RAM было дофига как много, security была тоже… немножко наивной. Вирусы выдвигали лоток CD-ROM-а и играли Янки Дудль. Статья «Smashing the stack for fun and profit» уже была задумана, но еще не написана. Все пользовались telnet и ftp, и только особо продвинутые параноики знали про ssh.

Вот примерно в это время, плюс-минус год, родился MySQL и были в нем юзеры, которых надо было не пускать к чужим данным, но пускать к своим.

Michael Widenius (или просто Monty) явно был знаком с параноидальными безопасниками не понаслышке, чего стоит один такой момент (из исходников, global.h):

/* Paranoid settings. Define I_AM_PARANOID if you are paranoid */

#ifdef I_AM_PARANOID

#define DONT_ALLOW_USER_CHANGE 1

#define DONT_USE_MYSQL_PWD 1

#endif

Так что неудивительно, что пароли в MySQL открытым текстом не передавались никогда. Передавались случайные строки на основе хешей. А конкретно, первый протокол аутентификации (цитируется по mysql-3.20, 1996) работал так:

Читать полностью »

Дайджест последних достижений в области криптографии. Выпуск нулевой

2016-05-20 в 9:16, admin, рубрики: AEAD, AES GCM, argon2, CAESAR, djb, Ed25519, hash based signatures, McEliece, Noise protocol, nonce misuse, post-quantum Crypto, streebog, информационная безопасность, криптография, математика, Программирование, метки: AEAD, AES GCM, argon2, CAESAR, djb, ed25519, hash based signatures, McEliece, Noise protocol, nonce misuse, post-quantum Crypto, streebog

Привет!

Хотелось бы в одной статье вкратце рассказать о достижениях математиков, которыми мы уже пользуемся или скоро будем.

Начнем Читать полностью »

Curve25519, EdDSA и Poly1305: Три обделенных вниманием криптопримитива

2015-01-15 в 11:59, admin, рубрики: Curve25519, Daniel J. Bernstein, Ed25519, EdDSA, Poly1305, информационная безопасность, криптография  Есть такой очень хороший товарищ по имени Daniel Julius Bernstein. Математик, программист и спец по компьютерной безопасности. Его хэш CubeHash чуть не дотянул до третьего раунда SHA-3, а потоковый шифр Salsa20 попал в шорт лист проекта eStream. А еще он автор культовой в узких кругах криптобиблиотеки NaCl, о трех штуках из которой я бы хотел вкратце рассказать.

Есть такой очень хороший товарищ по имени Daniel Julius Bernstein. Математик, программист и спец по компьютерной безопасности. Его хэш CubeHash чуть не дотянул до третьего раунда SHA-3, а потоковый шифр Salsa20 попал в шорт лист проекта eStream. А еще он автор культовой в узких кругах криптобиблиотеки NaCl, о трех штуках из которой я бы хотел вкратце рассказать.

Читать полностью »