В этой статье будет описано, как один чересчур поверивший в себя программист пытался взломать один из фундаментальных алгоритмов криптографии. Эта статья признана огородить других от подобных попыток, или наоборот, заинтересовать новых смельчаков для подобной авантюры. Сначала я опишу суть алгоритма на простом коде, затем перечислю методы и идеи, которыми я пытался его взломать.

Рубрика «Curve25519»

Как я НЕ взломал ED25519

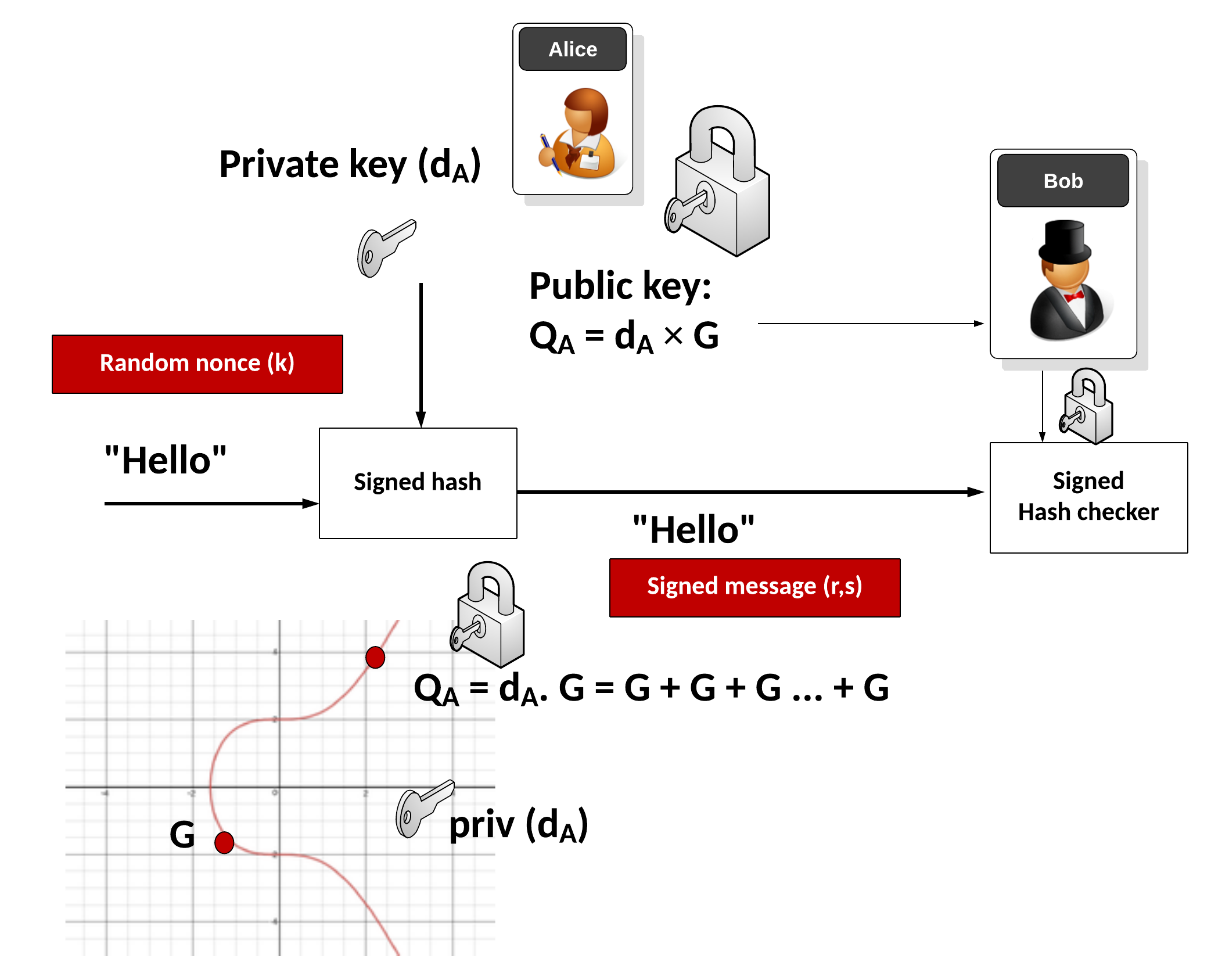

2025-08-22 в 7:25, admin, рубрики: Curve25519, Ed25519, edwards curve, python, криптография, математика, уязвимости, хакинг, эллиптические кривыеШифрование сертификатов TLS — как формируется цифровая подпись

2022-09-24 в 18:58, admin, рубрики: Curve25519, Curve448, Ed25519, Ed448, ErDSA, Frost & Sullivan, globalsign, IT-стандарты, RFC 8032, SHA-2, SHA-512, SHAKE256, SSL, TLS, TLS 1.3 RFC 8446, Блог компании GlobalSign, информационная безопасность, криптография, Разработка веб-сайтов, сертификаты, цифровая подпись, шифрование, эллиптические кривые

По оценке независимой исследовательской и консалтинговой компании Frost & Sullivan, TLS-сертификаты от GlobalSign обеспечивают максимально надёжное шифрование. В том числе за это GlobalSign получила в сентябре 2022 года награду 2022 Global Competitive Strategy Leadership Award.

Но возникает вопрос, чем же отличается шифрование в разных сертификатах? В частности, какие алгоритмы используются для криптографической подписи?

Читать полностью »

Как спрятать DNS-запросы от любопытных глаз провайдера

2018-04-19 в 18:47, admin, рубрики: 1.1.1.1, 8.8.8.8, Argo, CloudFlare, Curve25519, DNS, DNS по HTTPS, DNS по TLS, DNSCloak, dnscrypt, DNSCrypt Proxy, DoH, dtls, OpenDNS, Quad9, Simple DNSCrypt, Stubby, информационная безопасность, Настройка Linux, Разработка систем передачи данных, Серверное администрирование, Сетевые технологии, утечки VPNНастройка 1.1.1.1 от Cloudflare и других DNS-сервисов по-прежнему требует навыков работы в командной строке

Шифрование трафика между вашим устройством и DNS-сервисом помешает посторонним лицам отслеживать трафик или подменить адрес

Смерть сетевого нейтралитета и ослабление правил для интернет-провайдеров по обработке сетевого трафика вызвали немало опасений по поводу конфиденциальности. У провайдеров (и других посторонних лиц, которые наблюдают за проходящим трафиком) уже давно есть инструмент, позволяющий легко отслеживать поведение людей в интернете: это их серверы доменных имен (DNS). Даже если они до сих пор не монетизировали эти данные (или не подменяли трафик), то наверняка скоро начнут.

DNS — это телефонный справочник Сети, выдающий фактический сетевой адрес IP, связанный с хостингом и доменными именами сайтов и других интернет-служб. Например, он превращает arstechnica.com в 50.31.169.131. Ваш интернет-провайдер предлагает DNS в пакете услуг, но он также может журналировать DNS-трафик — по сути, записывать историю ваших действий в интернете.

«Открытые» DNS-сервисы позволяют обходить сервисы провайдеров ради конфиденциальности и безопасности, а кое в каких странах — уклоняться от фильтрации контента, слежки и цензуры. 1 апреля (не шутка) компания Cloudflare запустила свой новый, бесплатный и высокопроизводительный DNS-сервис, предназначенный для повышения конфиденциальности пользователей в интернете. Он также обещает полностью скрыть DNS-трафик от посторонних глаз, используя шифрование.

Читать полностью »

Правильные ответы по криптографии: 2018 год

2018-04-16 в 8:44, admin, рубрики: AEAD, aes, AKE, argon2, bcrypt, beast, blowfish, bouncycastle, CBC, chacha20, CRIME, Curve25519, DROWN, ECDHE-TLS, Ed25519, freak, hmac, HSM, KCI, KMAC, KMS, libsodium, Logjam, lucky13, mac, md5, MD6, NaCl, openssl, padding oracle, pbkdf2, Poly1305, poodle, RC4, scrypt, sha-1, SHA-2, SHA-3, sha256, SSL, Tarsnap, TLS, XSalsa20, Блог компании GlobalSign, ГСЧ, Диффи — Хеллман, информационная безопасность, криптография, нонсы, Разработка веб-сайтов, эллиптические кривыеВ литературе и самых сложных современных системах есть «лучшие» ответы на многие вопросы. Если вы разрабатываете встроенные приложения, то предлагают использовать STROBE и модный современный криптографический стек для аутентификации полностью из одиночных SHA-3-подобных функций губки. Советуют использовать NOISE для разработки безопасного транспортного протокола с формированием общего ключа аутентификации (AKE). Говоря об AKE, есть около 30 различных парольных AKE на выбор.

Но если вы разработчик, а не криптограф, то не должны делать ничего такого. Следует придерживаться простых и обычных решений, которые легко поддаются анализу — «скучных», как говорят люди из Google TLS.

Читать полностью »

Встраиваем бэкдор в публичный ключ RSA

2015-01-20 в 10:25, admin, рубрики: backdoor, Curve25519, rsa, информационная безопасность, криптография, паранойя mode on, Программирование

Привет, %username%!

Когда я увидел, как это работает, сказать, что я был в шоке — ничего не сказать. Это довольно простой трюк но после прочтения этой статьи вы больше никогда не будете смотреть на RSA по-прежнему. Это не взлом RSA, это нечто, что заставит вашу паранойю очень сильно разбухнуть.

Читать полностью »

Curve25519, EdDSA и Poly1305: Три обделенных вниманием криптопримитива

2015-01-15 в 11:59, admin, рубрики: Curve25519, Daniel J. Bernstein, Ed25519, EdDSA, Poly1305, информационная безопасность, криптография  Есть такой очень хороший товарищ по имени Daniel Julius Bernstein. Математик, программист и спец по компьютерной безопасности. Его хэш CubeHash чуть не дотянул до третьего раунда SHA-3, а потоковый шифр Salsa20 попал в шорт лист проекта eStream. А еще он автор культовой в узких кругах криптобиблиотеки NaCl, о трех штуках из которой я бы хотел вкратце рассказать.

Есть такой очень хороший товарищ по имени Daniel Julius Bernstein. Математик, программист и спец по компьютерной безопасности. Его хэш CubeHash чуть не дотянул до третьего раунда SHA-3, а потоковый шифр Salsa20 попал в шорт лист проекта eStream. А еще он автор культовой в узких кругах криптобиблиотеки NaCl, о трех штуках из которой я бы хотел вкратце рассказать.

Читать полностью »