От переводчика: Хоть посыл статьи Ali Najaf, переведённой ниже, и носит слегка рекламный оттенок («оставьте криптографию нам, экспертам»), но описанные в ней примеры показались мне довольно интересными и заслуживающими внимания.

Кроме того, никогда не будет лишним повторить прописную истину: не придумывайте свою крипто-защиту. И эта статья отлично иллюстрирует почему.

Читать полностью »

Рубрика «криптография» - 101

Вы опасно некомпетентны в криптографии

2013-05-29 в 13:24, admin, рубрики: hmac, md5, аутентификация, криптография, переводы, уязвимости, метки: hmac, MD5, аутентификация, криптография, уязвимостиРеализация алгоритма шифрования RSA на C#

2013-05-26 в 9:23, admin, рубрики: rsa, криптография, Песочница, метки: c++, rsaО шифровании с открытым ключом многие уже слышали и читали, и одним из самых популярных и известных является алгоритм RSA. Rivest, Shamir и Adleman в 1977 году опубликовали свою статью о данном алгоритме. Основывается он на факторизации простых довольно больших чисел. Пример реализации алгоритма описан Читать полностью »

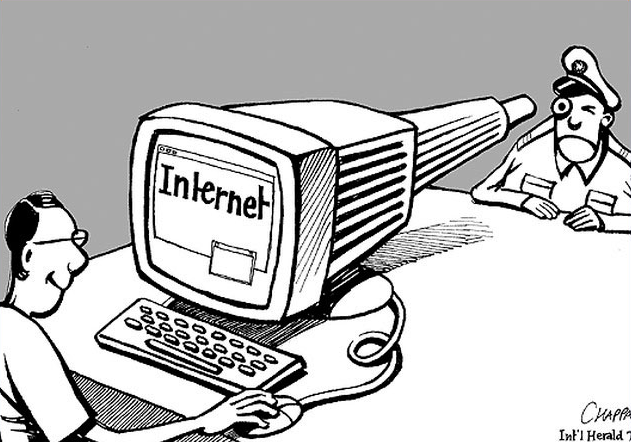

Будущее анонимности: Какое оно?

2013-05-26 в 7:41, admin, рубрики: Dura Lex, анонимность, криптография, метки: анонимность

Мы живем в очень интересное время, совсем недавно интернет был свободен от правообладателей органов регуляции правопорядка.

Да и даже на torrents.ru неугодные раздачи не удаляли

Но теперь все изменилось, Skype теперь прослушивается ФСБ, по первой заявке к любому сервису органы получат всю доступную им информацию.

То обладателя форума который стал не угодный чиновнику строительной компании решили засудить на 1.7 миллиона долларов.

Недавно была хорошая попытка проверку волнения публики ошибочная блокировка vk.com

Таких случаев море, как в России так и, например в Латвии, когда был арестован учитель за публикацию в общий доступ книги для своих учеников.

Я не буду рассуждать почему это происходит, хорошая ли или плохая власть, это бессмысленно, все уже давно понимают, что сейчас идет эффект вареной лягушки, я лишь попытаюсь рассказать 2 возможных пути развития свободного направления интернета.

Читать полностью »

США заморозили счета Bitcoin Mt.Gox

2013-05-17 в 4:59, admin, рубрики: bitcoin, Mt. Gox, MtGox, биткойн, криптография, платежные системы, метки: bitcoin, Mt. Gox, MtGox, биткойн Обменник виртуальной валюты Bitcoin Mt.Gox столкнулся с юридическими проблемами в США. Компания получила обвинения, согласно которым ее деятельность не соответствует действующим в Штатах законам, а также требования об изъятии виртуальных средств Mt.Gox, принадлежащих американским компаниям и частным лицам. Речь идет о средствах, которые должны были проводиться через подрядчика Mt.Gox компанию Dwolla, однако не были проведены.

Читать полностью »

Супер защищенные флешки и жесткие диски

2013-05-14 в 8:42, admin, рубрики: Гаджеты. Устройства для гиков, информационная безопасность, криптография, флешки, шифрование, метки: криптография, флешки, шифрованиеВсем привет!

На хабре уже был подобный обзор супер защищенной флешки datAshur, однако сегодня я бы хотел рассказать о всех моделях защищенных устройств этого производителя.

Заказываю такие устройства довольно часто, так что производитель предоставил промо-код специально для этого обзора (скидка 5% — LS18413).

Итак, в основе любого такого носителя информации — клавиатура для набора пинкода. Устройства представлены в различных форм-факторах: флешка (datAshur, 4-32 Gb) и жесткие диски (250-3000 Gb).

Читать полностью »

Библиотека для гомоморфного шифрования HELib

2013-05-14 в 8:24, admin, рубрики: IBM Research, open source, Блог компании IBM, Гомоморфное шифрование, криптография, метки: IBM Research, Гомоморфное шифрование  Компания IBM выпустила свободную криптографическую библиотеку HElib с поддержкой гомоморфного шифрования (homomorphic encryption, HE). Это первая в истории реализация подобной криптосистемы и важный этап в развитии криптографии как науки и математических методов защиты информации. Разработка имеет особенную практическую ценность именно в наши дни, с распространением облачных сервисов.

Компания IBM выпустила свободную криптографическую библиотеку HElib с поддержкой гомоморфного шифрования (homomorphic encryption, HE). Это первая в истории реализация подобной криптосистемы и важный этап в развитии криптографии как науки и математических методов защиты информации. Разработка имеет особенную практическую ценность именно в наши дни, с распространением облачных сервисов.

Гомоморфное шифрование — это криптографическая система, которая позволяет проводить математические операции над зашифрованными данными без их предварительной расшифровки. Идея была сформирована 30 лет назад знаменитым криптографом Рональдом Ривестом, но в течение длительного периода времени существование полностью гомоморфных систем было не доказано. Сам Ривест решил, что идея не подлежит реализации.

Читать полностью »

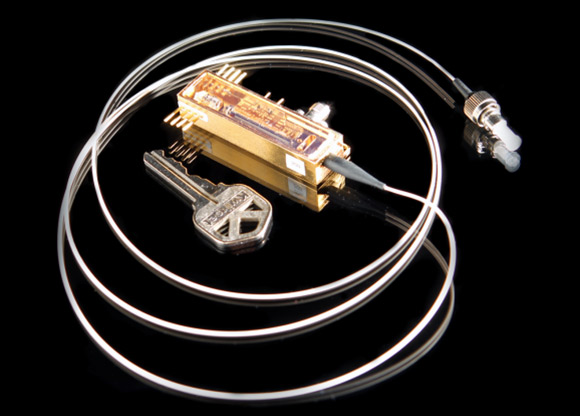

В Лос-Аламосе более двух лет работает квантовая сеть

2013-05-07 в 6:44, admin, рубрики: защита информации, информационная безопасность, квантовая криптография, криптография, Сетевые технологии, метки: защита информации, квантовая криптография

Квантовая «смарткарта»

Сотрудники Лос-Аламосской национальной лаборатории построили прототип сети для тестирования приложений квантовой криптографии. Как выяснилось, эксперимент продолжается уже более двух лет.

Читать полностью »

Некриптографические хеш-функции и DoS атака на них

2013-05-07 в 3:26, admin, рубрики: CRC, hmac, mac, Алгоритмы, информационная безопасность, криптография, метки: CRC, hmac, macНекриптографические хеш-функции применяются там, где важна скорость и не так важна возможность атаки на характеристики функции. Последнее время активно обсуждается атака на алгоритмическую сложность хеш-таблиц, которая может привести к DoS. Мы рассмотрим современные некриптографические хеш-функции, их свойства, и возможные методы защиты от атаки на хеш-таблицы.

Некриптографические хеш-функции

Если криптографические хеш-функции у всех на слуху, то про некриптографические (хеш-функции общего назначения) известно мало. Некриптографические функции применяются там, где на данные не воздействуют третьи лица (злоумышленник). Например, такие функции могут использоваться для построения хеш-таблиц.

Критерии, которые важны для некриптографических хеш-функций:Читать полностью »

Честный жребий

2013-05-06 в 22:41, admin, рубрики: криптография, протокол, шифрование, метки: протокол, шифрованиеАлиса, Боб, Кэрол и Дейв решили выбрать кому бежать за Клинским. Они бы могли спросить у Трэнта, который заслуживает доверия, но он уже в стельку пьяный лежит в соседней комнате. Тогда оставшиеся в сознании друзья решили придумать распределённый протокол для жребия.Читать полностью »

Bitcoin-сцену ожидают крупные потрясения

2013-05-03 в 13:21, admin, рубрики: bitcoin, Dura Lex, информационная безопасность, криптография, судебный иск, метки: bitcoin, судебный иск  Между недавними парнерами Mt. Gox и CoinLab внезапно пробежала черная кошка. Что стало изначальной причной разлада неясно, но результатом этой размолвки стал иск на $75 000 000, который CoinLab подала иск к Mt.Gox в Окружной суд Соединенных Штатов западного округа штата Вашингтон. На данный момент это самый крупный иск в истории Bitcoin

Между недавними парнерами Mt. Gox и CoinLab внезапно пробежала черная кошка. Что стало изначальной причной разлада неясно, но результатом этой размолвки стал иск на $75 000 000, который CoinLab подала иск к Mt.Gox в Окружной суд Соединенных Штатов западного округа штата Вашингтон. На данный момент это самый крупный иск в истории Bitcoin

1. Пресс-релиз на сайте CoinLab.

2. Развернутая статья, в новостном блоге Gawker.com.

3. Читать полностью »