Рубрика «протокол»

Тёмная история IPv6: почему мы 30 лет «переходим», но так и не перешли

2025-12-10 в 9:01, admin, рубрики: IPv4, IPv6, rfc, ruvds_статьи, интернет, провайдеры, протокол, Сетевые технологии, сеть, хостингСовременная реализация пулов ликвидности. Дерево ликвидности Azuro

2025-01-10 в 7:00, admin, рубрики: беттинг, Криптовалюты, математика, протокол, пулВ этой статье мы разберемся, что такое пулы ликвидности и как их реализуют в defi приложениях.

Для начала.

Пулы ликвидности – это смарт-контракты, содержащие заблокированные крипто-токены, которые были предоставлены пользователями платформы. Они самоисполняются и не нуждаются в посредниках, чтобы заставить их работать. Они поддерживаются другими частями кода, такими как автоматизированные маркет-мейкеры (AMM) , которые помогают поддерживать баланс в пулах ликвидности с помощью математических формул.

Угроза DoS — обсуждаем уязвимости протокола ICMP

2023-07-01 в 14:07, admin, рубрики: icmp, tcp, vas experts, Блог компании VAS Experts, информационная безопасность, протокол, уязвимостьТак, одно из слабых его мест — механизм перенаправления. С его помощью злоумышленники могут управлять маршрутизацией трафика. Разберём, в чем тут дело и как этому можно противодействовать.

Наследие

Пробел в нумерации, или почему никто не говорит про IPv5

2022-09-06 в 19:10, admin, рубрики: ipv5, IPv6, IT-стандарты, vas experts, Блог компании VAS Experts, протоколУчастники ИТ-сообщества уже долгое время спорят, что делать с IPv4 и IPv6. Одни призывают внедрить протокол нового поколения как можно скорее. Другие считают, что решением проблемы нехватки адресов станет NAT. Но в пылу дискуссий на тематических площадках иногда можно встретить справедливый вопрос: куда пропал IPv5?

Под другим именем

Протокол IPv5 существует, хотя Читать полностью »

Кратко об OData

2022-07-24 в 6:27, admin, рубрики: crud, data, data mining, odata, open data protocol, веб-сервисы, данные, открытые данные, поисковые технологии, протокол, Разработка веб-сайтов, стандартПривет! Недавно, пришлось работать на проекте с внешним API. Работал, я, к слову, всегда либо с простым REST, либо с GET/POST only запросами, но в этом нужно было работать с API Timetta. Он использует OData и что же это такое?

Содержание

Интерфейсы-протоколы для начинающих

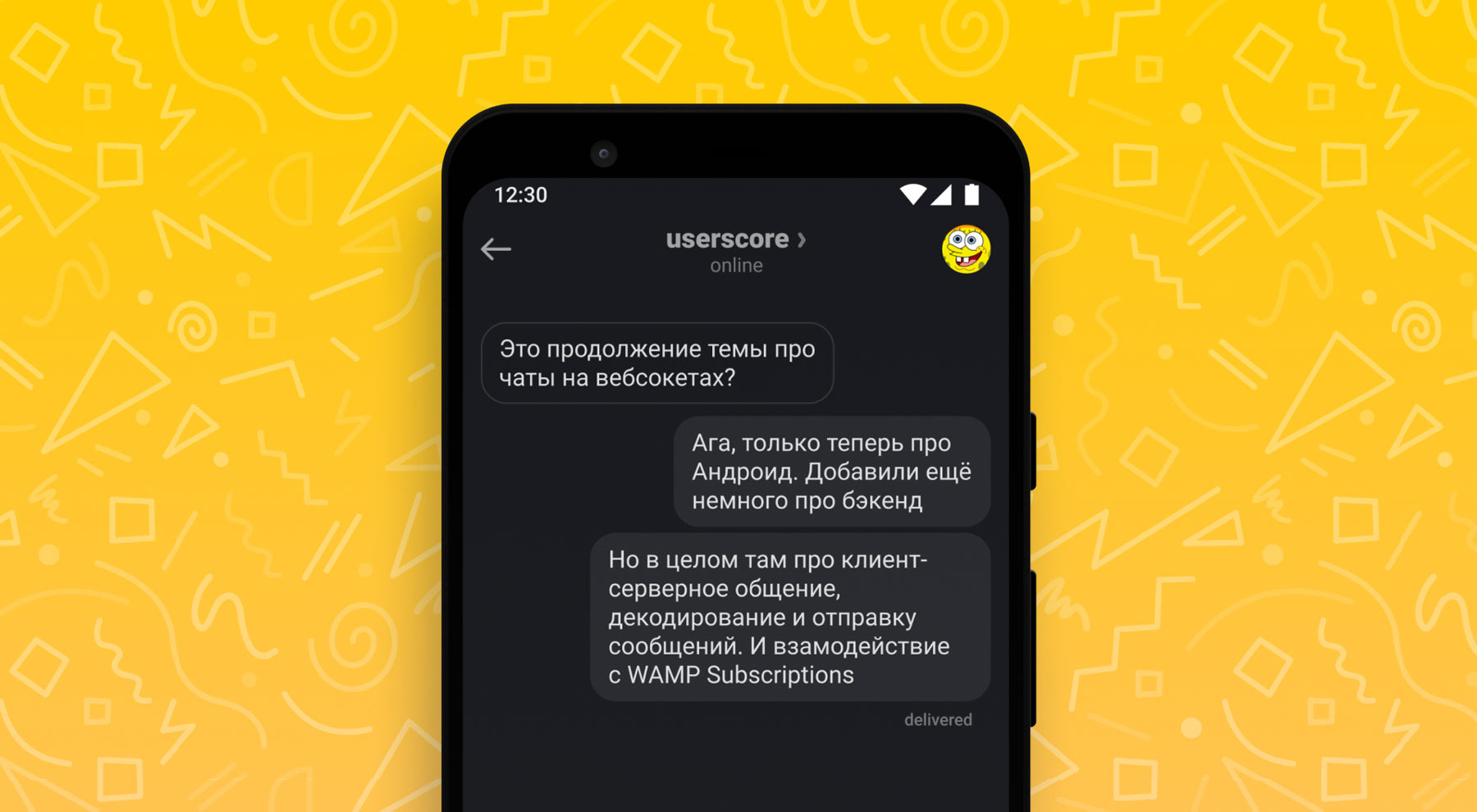

2022-03-08 в 15:16, admin, рубрики: beginners, closure, iOS, iOS разработка, junior developer, swift, swift разработка, xcode, для начинающих, протокол, птицы, разработка под iOSЧаты на вебсокетах, когда на бэкенде WAMP. Теперь про Android

2021-01-13 в 18:01, admin, рубрики: android, backend, java, kotlin, wamp, андройд, Блог компании FunCorp, бэкенд, клиент-сервер, мобильная разработка, протокол, разработка мобильных приложений, Разработка под android, чат, чаты

Мой коллега уже писалЧитать полностью »

Чаты на вебсокетах в iOS, если у вас WAMP

2020-12-14 в 8:25, admin, рубрики: iOS, swift, wamp, библиотека, Блог компании FunCorp, декодирование, клиент-сервер, мобильная, протокол, разработка, разработка мобильных приложений, разработка под iOS, сокеты, чат

Разработка заняла примерно 9 месяцев, а я занимался реализацией клиент-серверного общения по сокету для iOS. Особенности нашей ситуации:

- Поддержка старых версий iOS, где нативных методов для общения по сокетам ещё не было — пришлось искать рабочую библиотеку и фиксить баги.

- Протокол WAMP на бэкенде — предстояло научить клиент декодировать any, декодировать протоколы и создать объект, который отвечает за отправку и приём сообщений.

Примечание: описанные ниже способы декодирования, можно применить и в других задачах.

Читать полностью »

Об очень шпионском методе аутентификации

2019-06-19 в 13:06, admin, рубрики: java, Алгоритмы, аутентификация, аутентификация пользователей, информационная безопасность, криптография, обеспечение безопасности, протокол, Разработка систем связи, секретность, Системы обмена сообщениями, Стеганография, шпионские штучкиИтак, мы засылаем супер-секретных агентов Алису и Боба во вражескую страну под прикрытием. В процессе миссии им предстоит связаться и работать вместе, обмениваться информацией, обычные шпионские дела. Конечно, все это нужно делать с соблюдением всех возможных правил и техник безопасности.

Ведь в последнюю очередь мы хотим их раскрытия: под угрозой находятся как непосредственно миссия и сами агенты, так и вся национальная безопасность. Поэтому в наших интересах давать шпионам минимум необходимой информации. В частности, чем меньше они знают друг о друге и техниках связи, тем лучше.

Но как тогда им опознать своего товарища по штабу?

TL;DR — изобретаем механизм аутентификации пользователей с помощью стеганографии для воображаемого трехсимвольного агентства несуществующей страны.

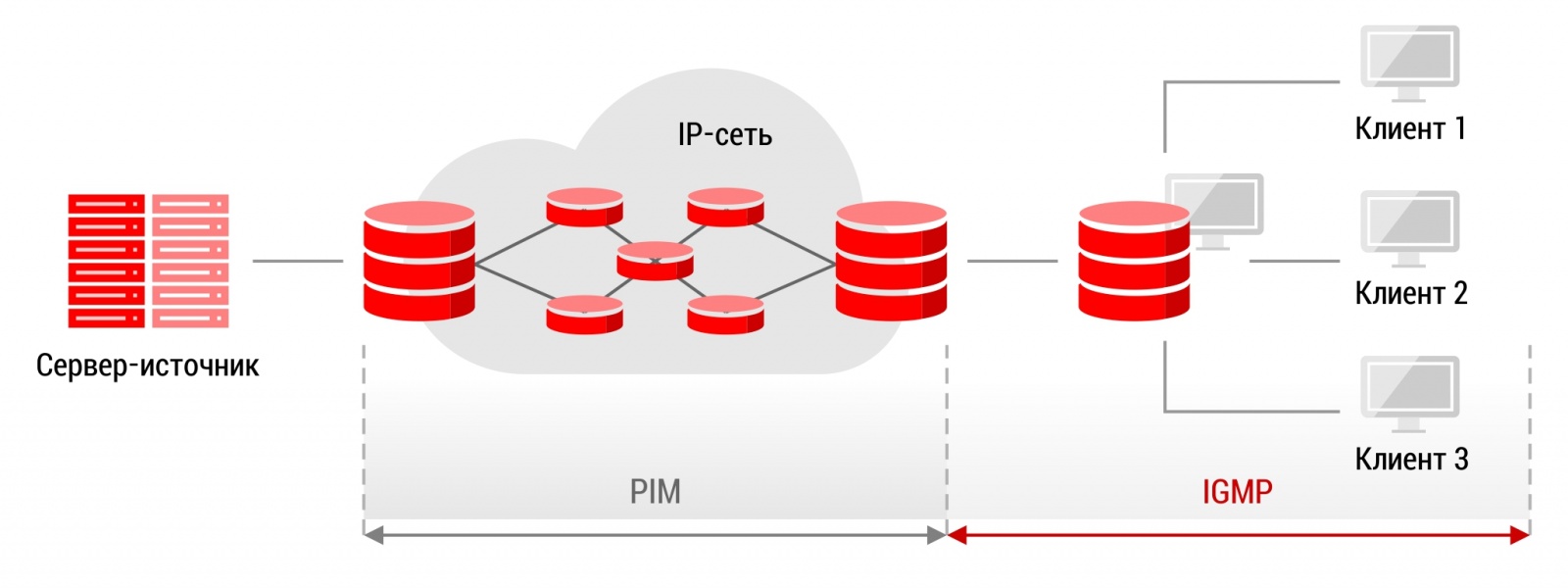

Приручаем multicast

2018-11-07 в 13:53, admin, рубрики: IGMP snooping, iptv, multicast routing, PIM, Блог компании ICL Services, конфигурация, настройка, протокол, Сетевые технологии, траффикОстановимся на анализе мультикаст трафика через IGMP протокол. Рассмотрим реализацию работы протокола IGMP, работы протокола PIM, отправки JOIN запросов. После анализа проблемы была разработана оптимальная конфигурация сетевого оборудования, эффективная настройка QOS. Данная задача появилась после обнаружения проблемы в сети, такой как: прерывание сигнала у клиентов, наличие фризов и прерывание звука.

IGMP — Internet Group Management Protocol — это сетевой протокол взаимодействия абонентов мультикаст трафика и ближайшего к ним сетевого оборудования.