Рубрика «icmp»

Как подружить Android и ICMP: заметки разработчика

2026-01-16 в 8:15, admin, рубрики: android, icmp, NdkКак передать информацию в ICMP-пакетах и не привлечь внимания санитаров

2024-04-25 в 8:43, admin, рубрики: icmp, selectel, Стеганография, эксперименты

Источник: polymerh.

На Хабре достаточно статей про передачу данных через протокол ICMP. Чего говорить, шесть лет назад я сам писал про стеганографию в IP-пакетах и «пингах». Но кажется, самое время вернуться к этой теме и предложить неочевидные методы.

Если вам кажется, что тема передачи данных в ICMP уже исчерпана и я не смогу вас удивить, то предлагаю извлечь данные из дампа сетевого трафика до прочтения статьи. То, что будет дальше, может ввести в недоумение.Читать полностью »

Угроза DoS — обсуждаем уязвимости протокола ICMP

2023-07-01 в 14:07, admin, рубрики: icmp, tcp, vas experts, Блог компании VAS Experts, информационная безопасность, протокол, уязвимостьТак, одно из слабых его мест — механизм перенаправления. С его помощью злоумышленники могут управлять маршрутизацией трафика. Разберём, в чем тут дело и как этому можно противодействовать.

Наследие

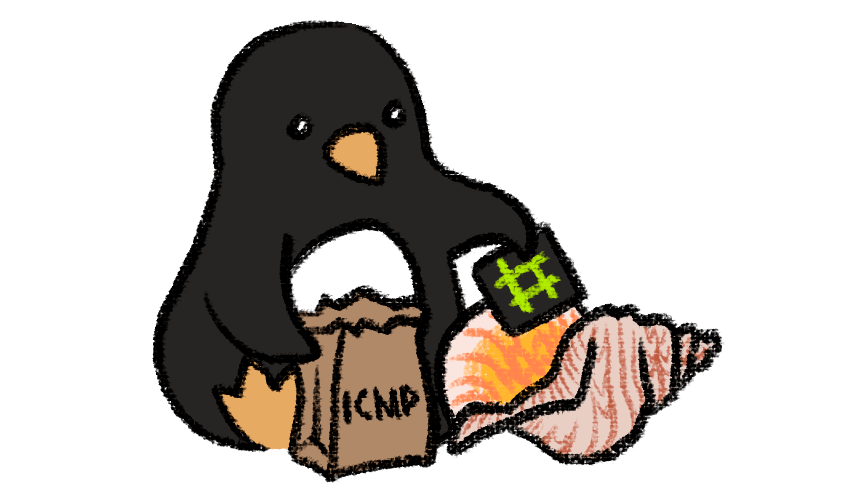

Ядерный шелл поверх ICMP

2020-08-28 в 9:12, admin, рубрики: C, icmp, kernel, kernel module, linux, networking, Блог компании RUVDS.com, Разработка под Linux, Сетевые технологии

TL;DR: пишу модуль ядра, который будет читать команды из пейлоада ICMP и выполнять их на сервере даже в том случае, если у вас упал SSH. Для самых нетерпеливых весь код на github.

Осторожно! Опытные программисты на C рискуют разрыдаться кровавыми слезами! Я могу ошибаться даже в терминологии, но любая критика приветствуются. Пост рассчитан на тех, кто имеет самое приблизительное представление о программировании на C и хочет заглянуть во внутренности Linux.

В комментариях к моей первой статье упомянули SoftEther VPN, который умеет мимикрировать под некоторые «обычные» протоколы, в частности, HTTPS, ICMP и даже DNS. Я представляю себе работу только первого из них, так как хорошо знаком с HTTP(S), а туннелирование поверх ICMP и DNS пришлось изучать.Читать полностью »

Security Week 46: обход OAuth 2.0, низковольтный ICMP DDoS, приватность iOS и обход локскрина

2016-11-18 в 14:47, admin, рубрики: firewall, icmp, iOS, klsw, lockscreen bypass, oauth 2.0, Блог компании «Лаборатория Касперского», информационная безопасность Давно у нас не было научных работ по теме безопасности, и вот, пожалуйста. На европейской конференции BlackHat EU исследователи из университета Гонконга показали примеры некорректной реализации протокола OAuth 2.0, которые, в ряде случаев, позволяют украсть учетные записи пользователей. Так как речь действительно идет о научном исследовании, то и терминология соответствующая — без всяких этих «ААААА!1 Один миллиард учеток можно легко взломать через OAuth 2.0». Впрочем нет, oh wait, примерно так работа и называется (новость и само исследование).

Давно у нас не было научных работ по теме безопасности, и вот, пожалуйста. На европейской конференции BlackHat EU исследователи из университета Гонконга показали примеры некорректной реализации протокола OAuth 2.0, которые, в ряде случаев, позволяют украсть учетные записи пользователей. Так как речь действительно идет о научном исследовании, то и терминология соответствующая — без всяких этих «ААААА!1 Один миллиард учеток можно легко взломать через OAuth 2.0». Впрочем нет, oh wait, примерно так работа и называется (новость и само исследование).

Как бы то ни было, проблема, обнаруженная исследователями, заключается не в самом OAuth, а в его конкретных реализациях. Необходимость внедрять системы Single-Sign-On не только для веба, но и для мобильных приложений (принадлежащих не только владельцам сервисов идентификации типа Facebook и Google, но и третьей стороне) привела к тому, что стандарт OAuth 2.0 начали надстраивать кто во что горазд, не всегда соблюдая методы безопасности.

В результате авторизация пользователя местами происходит как попало: в исследовании описывается ситуация, когда авторизоваться от имени другого пользователя можно, зная только его логин (обычно это e-mail). Впрочем, описываемые сценарии атаки предусматривают наличие позиции man-in-the-middle, и возможны не всегда. Из обнаруженных в ходе исследования проблемных приложений большинство работает с китайским identity provider Sina, а из 99 исследованных аппов, поддерживающих OAuth через Google и Facebook атаке подвержены всего 17. Решить проблему можно на стороне провайдеров: если доверять данным только от самого сервера идентификации, и не доверять данным от приложения (которые могут быть подделаны по пути), то элегантный хак работать не будет.

Читать полностью »

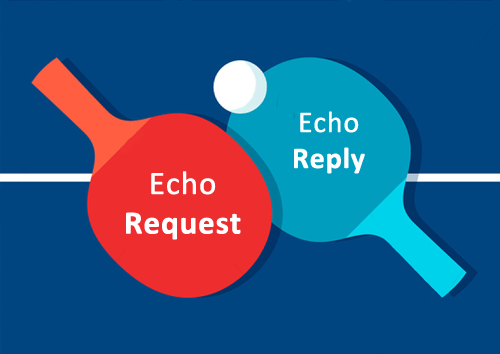

Основы компьютерных сетей. Тема №3. Протоколы нижних уровней (транспортного, сетевого и канального)

2016-09-23 в 8:42, admin, рубрики: arp, ccna, Cisco, education, ethernet, icmp, IP, network, tcp, udp, ит-инфраструктура, Сетевые технологии, системное администрирование

Приветствую всех читателей. Пришло наконец время поговорить о протоколах, находящихся на нижних уровнях. В этой статье будут разобраны протоколы канального, сетевого и транспортного уровней. Присаживайтесь поудобнее и читайте на здоровье.

Читать полностью »

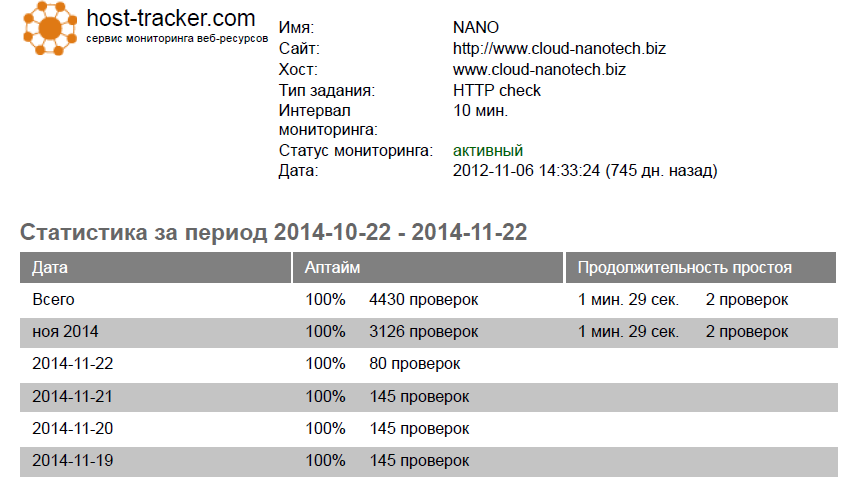

Uptime ваших сайтов теперь в PDF

2014-11-24 в 7:35, admin, рубрики: http, icmp, web-разработка, Блог компании ХостТрекер, веб-аналитика, веб-дизайн, мониторинг сайта, мониторинг сервера, Серверное администрированиеЧто делать, если начальство требует отчет о работе корпоративного сайта? Или же если посетила гениальная мысль о создании чудесного скрипта, который будет делать все-все-все за Вас, вот только для этого нужны данные в соответствующем формате? С сегодняшнего дня ХостТрекер предоставляет расширенный набор форматов отчетов, а также возможность скачать их в любой момент.

Чиним hanstunnel на openwrt (вычисление контрольной суммы сетевого пакета)

2014-02-03 в 21:17, admin, рубрики: c++, icmp, OpenWrt, Сетевые технологии, метки: icmp, OpenWrtВсем привет. Наверное, многие тут знают прогу hanstunnel, которая позволяет поднять туннель поверх ICMP, а точнее поверх пингов. Решил я поставить ее себе на роутер под openwrt. Собрал, завел… Не работает. Симптомы были простые — пакет уходит с роутера во внешнюю сеть, а на адресата не приходит, при этом в домашней локалке все работает. При этом тот же hans, запущенный на домашнем компе подключается наружу без вопросов. Кому интересно, как собрать пакет hans под openwrt и как заставить его работать — велком под кат.

ICMP port knocking в OpenWRT

2013-10-21 в 8:39, admin, рубрики: icmp, linux, openvpn, OpenWrt, системное администрирование, метки: icmp, openvpn, OpenWrtВпечатлённый статьёй решил реализовать подобное решение на домашнем роутере, под управлением OpenWRT (Bleeding Edge r38381). Решение наверно не настолько елегантное как на Miktotik, но главное что рабочее и без скриптов и cron. Так же его можно взять за основу для реализации на других ОС Linux. Кому интересно прошу под кат.Читать полностью »