Еще недавно Avalon был единственный процессором, специально заточенным на расчет Bitcoin. За это время BFL похоже начала наконец что-то рассылать (но образец их микросхемы получить пока не удалось), и что намного интереснее — получены тестовые кристаллы Bitcoin процессора Bitfury.

Еще недавно Avalon был единственный процессором, специально заточенным на расчет Bitcoin. За это время BFL похоже начала наконец что-то рассылать (но образец их микросхемы получить пока не удалось), и что намного интереснее — получены тестовые кристаллы Bitcoin процессора Bitfury.

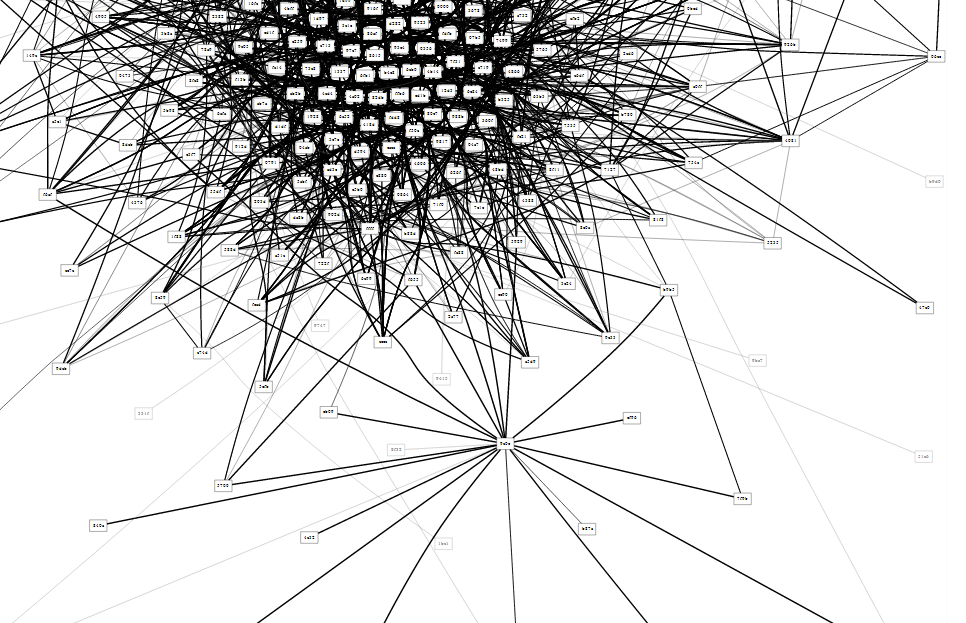

Bitfury — радикально эффективнее Avalon-а и BFL, благодаря тому, что произведен по технологии 55нм (на заводе TSMC на Тайване), и схема — полностью нарисована вручную, без использования автоматического синтеза из стандартных ячеек. Так, 1 кристалл Avalon-а как мы помним дает примерно 282 Mhash/sec, а у Bitfury — получается пока порядка 2-3 Ghash/sec (точные цифры будут ясны когда чипы поставят в законченные устройства для майнинга).

Чип Bitfury примечателен тем, что разработал его наш соотечественник из Украины. Впрочем, своего имени он не раскрывает, чтобы не привлекать лишнего внимания. Это была его первая разработка интегральной микросхемы — до этого он недолго занимался FPGA. Что многих может удивить — кристалл не стали тестировать в «шаттле»/MPW (тестовый запуск производства от нескольких заказчиков одновременно) — это заняло бы много времени, хотя цена ошибки была бы и меньше. Проект сразу отправили в серийное производство. Как это ни удивительно, все заработало с первого раза. Окончательную сборку устройств будет организовывать московская компания Метабанк.Читать полностью »