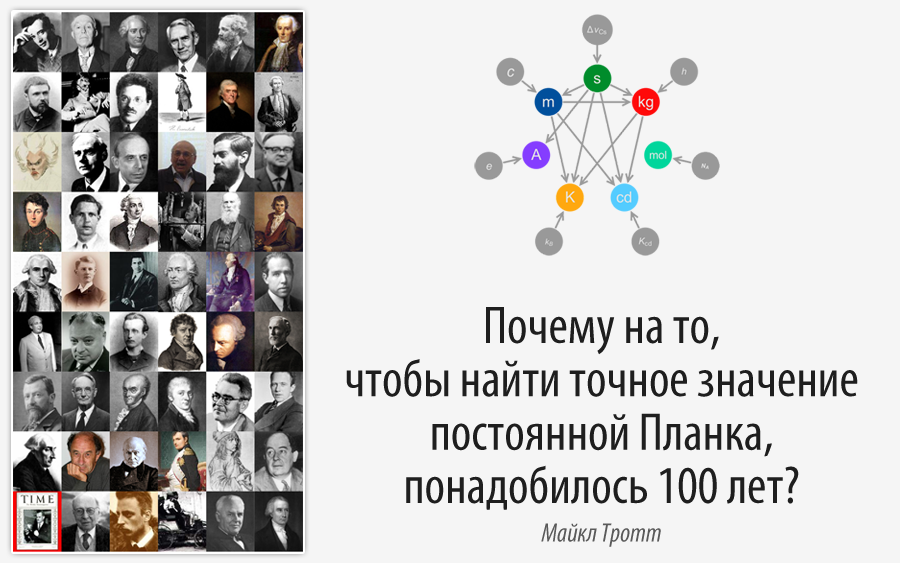

Перевод поста Майкла Тротта (Michael Trott) "An Exact Value for the Planck Constant: Why Reaching It Took 100 Years".

Код, приведенный в статье, можно скачать здесь.

Выражаю огромную благодарность Полине Сологуб за помощь в переводе и подготовке публикации

Содержание

— Некоторые мысли по случаю Всемирного дня метрологии в 2016 году

— Введение и немного обо мне

— От истоков метрической системы до сегодняшних дней.

— Увеличение числа констант

— Существующая система СИ и проблема килограмма

— Новая СИ

— Секунда

— Моль

— Кельвин

— Ампер

— Кандела

— Почему основных единиц измерения именно 7?

— Путь к изменению определения килограмма

Повествование ведется от имени Жана-Шарля де Борда.

Некоторые мысли по случаю Всемирного дня метрологии в 2016 году

Позвольте мне представиться:

Я человек науки и люблю точность.

Все это время я был где-то рядом.

Я забрал у людей фунт и туаз.

И я был рядом с Людовиком XVI

В минуты его сомнений и боли.

Я чертовски уверен в том, что метрическая рулетка,

Благодаря платиновым стандартам будет установлена раз и навсегда.

Я рад встрече с вами!

Надеюсь, вы угадали, как меня зовут?

Введение и немного обо мне

Если вы еще не догадались, я — Жан-Шарль де Борда: моряк, математик, ученый и член Академии наук. Я родился 4 мая 1733 года в городе Дакс во Франции. Две недели назад я отметил свой двести восемьдесят третий день рождения. А вот и я:

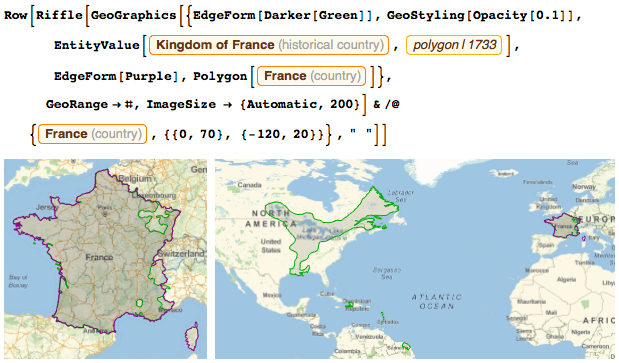

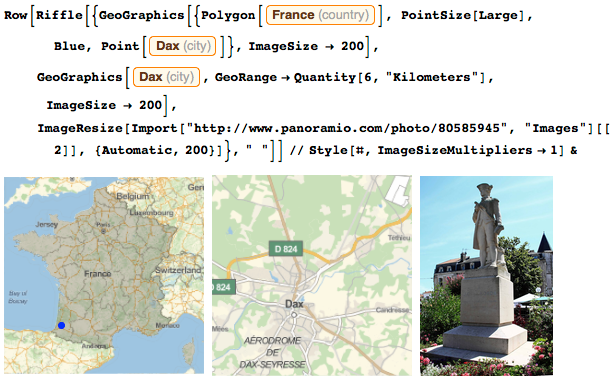

В моем родном городе в честь меня воздвигли памятник. Если вы будете неподалеку, задержитесь, чтобы посмотреть на него. Если вы не знаете, где находится Дакс, вот карта:

Когда я был мальчиком, Франция выглядела примерно так же, как сейчас. У нас было немного меньше территории с восточной стороны, но зато в Северной Америке моей стране принадлежал хороший кусок земли: