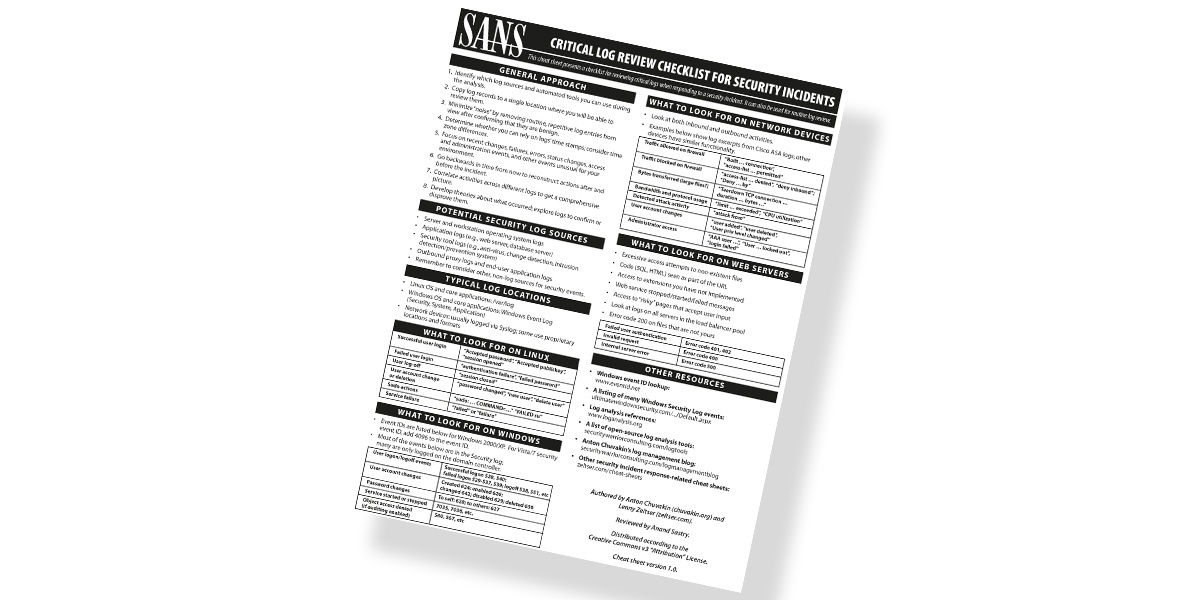

Сегодня тема мониторинга IT – инфраструктуры и анализа логов набирает все большую и большую популярность. В первую очередь все задумываются о мониторинге событий безопасности, о чем и будет идти речь в данной статье. Несмотря на то, что на эту тему сказано и написано уже довольно много, вопросов возникает еще больше. И поэтому мы решили сделать перевод статьи «Сritical Log Review Checklist for Security Incidents», написанную Anton Chuvakin и Lenny Zeltser, которая будет полезна как для тех, кто только начинает работать с мониторингом событий безопасности, так и для тех, кто имеет с этим дело довольно давно, чтобы еще раз проверить себя, не упускаете ли вы некоторые возможности.

В этом чек-листе представлены действия, которые необходимы, если вы хотите мониторить логи систем безопасности и оперативно реагировать на инциденты безопасности, а также перечень возможных источников и событий, которые могут представлять интерес для анализа.

Общая схема действия

- Определите, какие источники журналов и автоматизированные инструменты можно использовать для анализа

- Скопируйте записи журнала в одно место, где вы сможете все их просмотреть и обработать

- Создайте правила определения того, что события являются необходимыми вам, чтобы в автоматическом режиме уменьшать «зашумленность» логов

- Определите, можно ли полагаться на метки времени журналов; рассмотрите различия часовых поясов

- Обратите внимание на последние изменения, сбои, ошибки, изменения состояния, доступ и другие события, необычные для вашей IT-среды

- Изучите историю событий, чтобы восстановить действия до и после инцидента

- Сопоставьте действия в разных журналах, чтобы получить полную картину

- Сформируйте гипотезу о том, что произошло; изучите журналы, чтобы подтвердить или опровергнуть её

Потенциальные источники логов безопасности

- Журналы операционной системы серверов и рабочих станций

- Журналы приложений (например, веб-сервер, сервер баз данных)

- Журналы инструментов безопасности (например, антивирус, инструменты обнаружения изменений, системы обнаружения/предотвращения вторжений)

- Исходящие журналы прокси-сервера и журналы приложений конечных пользователей

- Не забудьте также рассмотреть другие источники событий безопасности, не входящие в журналы.

Стандартное расположение логов

- Операционная система Linux и основные приложения: /var/log

- Операционная система Windows и основные приложения: Windows Event Log (Security, System, Application)

- Сетевые устройства: обычно регистрируются через syslog; некоторые собственное расположение и форматы

Что искать в логах Linux

| Событие | Пример записи в логах |

|---|---|

| Успешный вход | «Accepted password», «Accepted publickey», «session opened» |

| Неудачные попытки входа | «authentication failure», «failed password» |

| Завершение сессии | «session closed» |

| Изменение аккаунта | «password changed», «new user», «delete user» |

| Действия Sudo | «sudo:… COMMAND=...», «FAILED su» |

| Сбои в работе | «failed» или «failure» |

Что искать в логах Windows

Идентификаторы событий перечислены ниже для Windows 2008 R2 и 7, Windows 2012 R2 и 8.1, Windows 2016 и 10. (В оригинальной статье используются в основном идентификаторы для Windows 2003 и раньше, которые можно получить, отняв 4096 от значений указанных ниже EventID).

Большинство событий, приведенных ниже, находятся в журнале безопасности (Windows Event Log: Security), но некоторые регистрируются только на контроллере домена.

| Тип события | EventID |

|---|---|

| События входа и выхода | Successful logon 4624; failed logon 4625; logoff 4634, 4647 и т.д. |

| Изменение аккаунта | Created 4720; enabled 4726; changed 4738; disabled 4725; deleted 630 |

| Изменение пароля | 4724, 4723 |

| Запуск и прекращение работы сервисов | 7035,7036, и т.д. |

| Доступ к объектам | 4656, 4663 |

Что искать в логах сетевых устройств

Изучите входящие и исходящие действия ваших сетевых устройств.

Примеры ниже – это выдержки из логов Cisco ASA, но другие устройства имеют схожую функциональность.

| Трафик, допущенный файерволом | «Built… connection» «access-list… permitted» |

|---|---|

| Трафик, заблокированный файерволом | «access-list… denied», «deny Inbound»; «Deny ...by» |

| Объем трафика (в байтах) | «Teardown TCP connection… duration… bytes...» |

| Использование каналов и протоколов | «limit… exceeded», «CPU utilization» |

| Обнаружение атаки | «attack from» |

| Изменение аккаунта | «user added», «user deleted», «User priv level changed» |

| Доступ администратора | «AAA user...», «User… locked out», «login failed» |

Что искать в логах веб-сервера

- Чрезмерные попытки доступа к несуществующим файлам

- Код (SQL, HTML), как часть URL-адреса

- Доступ к расширениям, которые вы не устанавливали

- Сообщения об остановке/запуске/сбое веб-службы

- Доступ к «рискованным» страницам, которые принимают пользовательский ввод данных

- Код ошибки 200 (успешный запрос) на файлах, которые не принадлежат вам

- Ошибка аутентификации: Код ошибки 401,40

- Неверный запрос: Код ошибки 400

- Внутренняя ошибка сервера: Код ошибки 500

Полезные ссылки

Примеры событий Windows по каждому EventID:

EventID.Net

Справочник событий журнала безопасности Windows:

Windows Security Log Encyclopedia

Список инструментов анализа журналов:

Best Log Management Tools

Другие «шпаргалки», связанные с реагированием на инциденты безопасности в блоге одного из авторов оригинальной статьи:

IT and Information Security Cheat Sheets

Если вам интересна эта тема, то пишите комментарии, мы будем рады вам ответить. Подписывайтесь в нашу группу VK и канал Telegram, если хотите быть в курсе новых статей.

Автор: JuliaKoroleva