Для начала рассмотрим что такое WPS

Большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ.

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты. Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Как это работает:

Механизм сам задает имя сети и шифрование, т.е. пользователю не нужно лезть в веб-интерфейс и что-либо настраивать. Его задача, просто ввести правильный Pin и он получит все необходимые настройки.

Далее покажу один из способов подключиться к wifi соединению без пароля. Конечно это не 100% гарантия подключения, но вероятность есть.

Для этого нам понадобятся две программы: Dumpper и Jumpstart.

Первая из них нам нужна для того, чтобы узнать тот самый Pin от найденных WiFi соединений.

Итак, преступим:

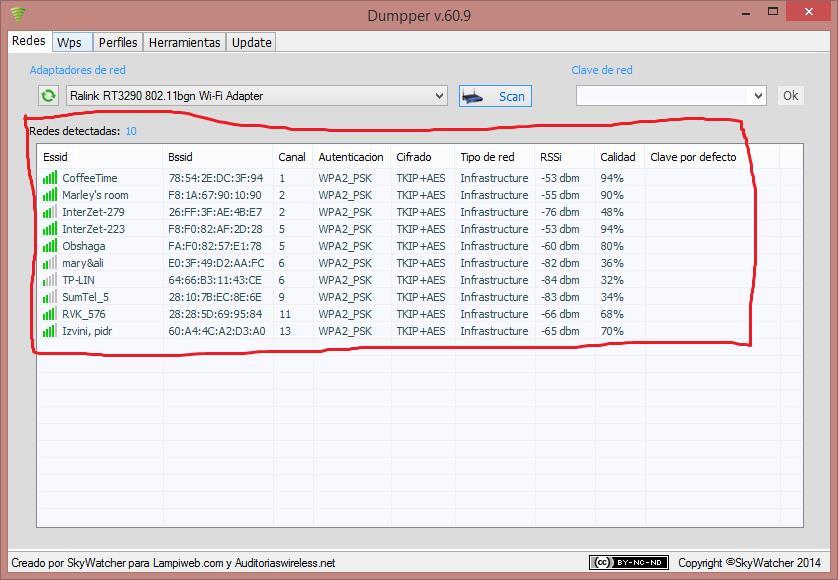

Запускаем программу Dumpper. На вкладке redes, которая отмечена на рисунке 1 проверяем наличие WiFi адаптера, после чего нажимаем кнопку Scan. Это нужно для того, чтобы проверить наличие беспроводных сетей.

Рисунок 1 – Вкладка Redes

После этого в поле Redes detectadas появятся количество и список найденных беспроводных сетей как показано на рисунке 2.

Рисунок 2 – Найденные сети

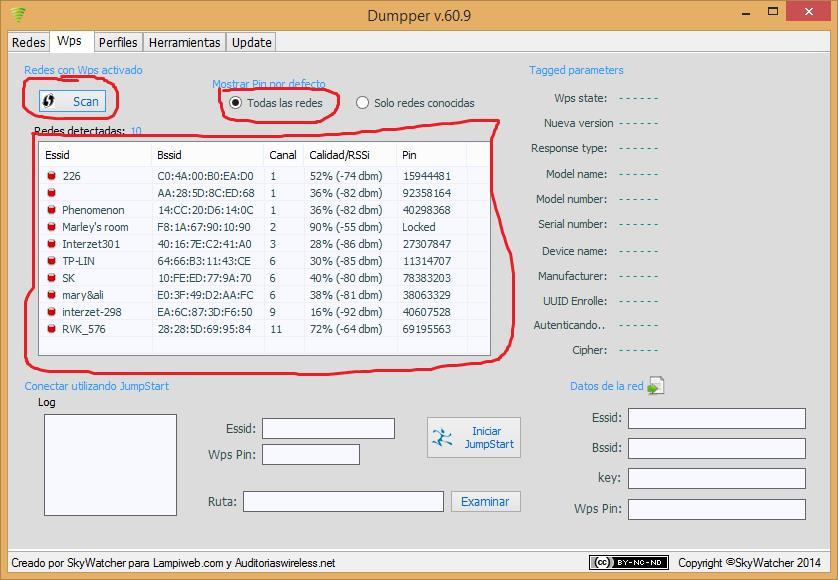

Далее нам нужно перейти во вкладку WPS. Тут необходимо нажать на кнопку Todas las redes для того чтобы определить pin устройств доступных для соединения. И кликнуть на Scan. После появится выдача соединений и их pin.

Рисунок 3 – WPS

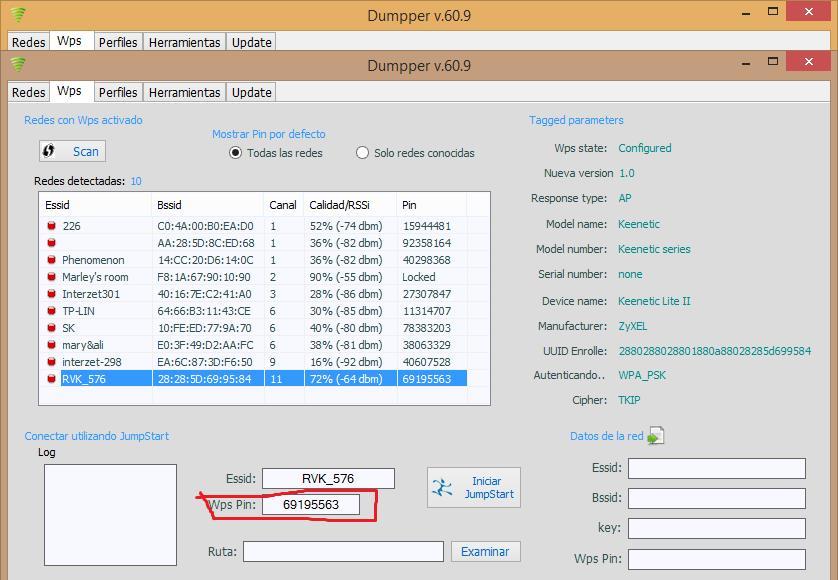

Далее выбираем WiFi соединение и нажимаем на него. Для примера выберу соединение RVK_576 как показано на рисунке 4. Теперь в поле WPS Pin нам доступен pin для копирования, что нам и нужно сделать.

Рисунок 4 – WPS Pin

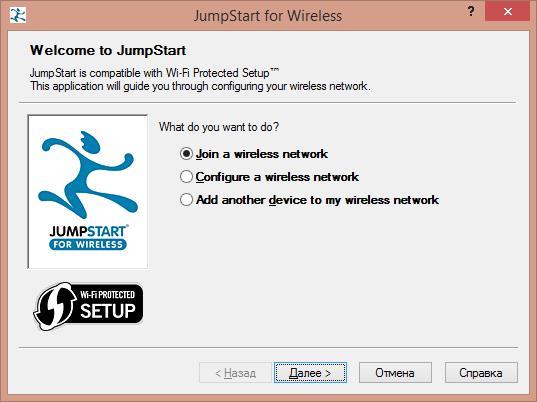

Следующим шагом будет проверка подключения к WiFi соединению RVK_576 через pin. Для этого запускаем программу JumpStart.

Выбираем пункт «Join a wireless network» и жмем «далее» как показано на рисунке 5:

Рисунок 5 – JumpStart

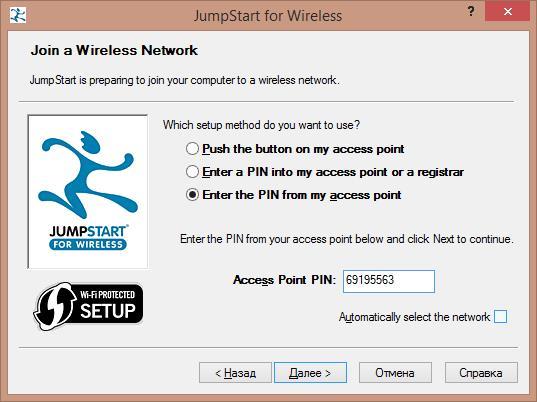

Далее нам нужно выбрать пункт «Enter the pin from my access point» и в появившемся поле вставить Pin, копированный из программы Dumpper.

Важно убрать галочку в пункте «Automatically select the network» как показано на рисунке 6.

После этого жмем далее.

Рисунок 6 – Вставка Pin

После этого выбираем нужное подключение как на рисунке 7 и жмем далее.

Рисунок 7 – Выбор подключения.

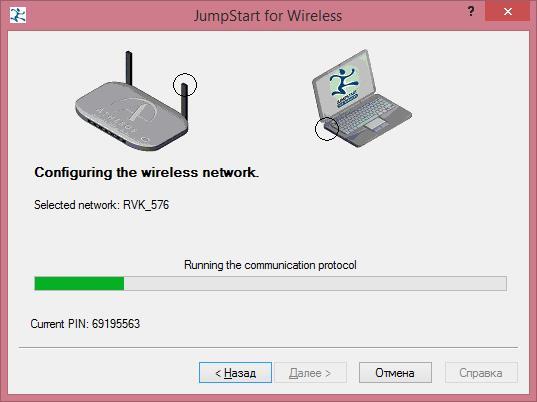

После этого запуститься процесс подключения к сети RVK_576 через pin, как на рисунке 8:

Рисунок 8 – Процесс подключения.

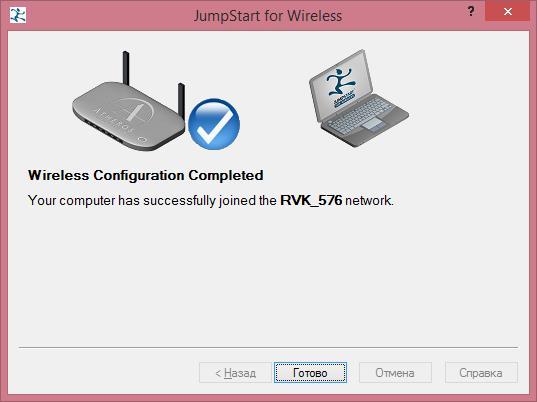

Если в настройках роутера к которому мы подключаемся включена функция WPS соединения, то мы увидим окно с сообщением, как на рисунке 9, о том, что соединение установлено.

Рисунок 9 – Подключение

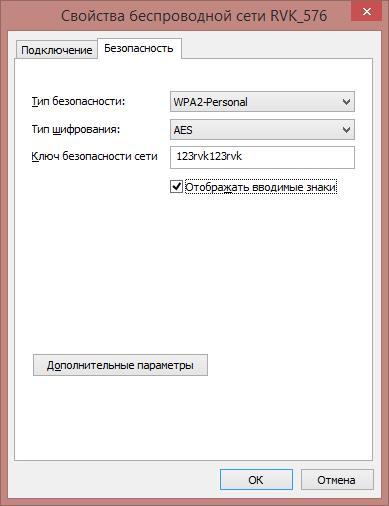

После всех этих действий пароль от WiFi соединения мы можем посмотреть в свойствах беспроводной сети, поставив галочку «отображать вводимые знаки». Пример на рисунке 10.

Рисунок 10 – Свойства беспроводной сети

Если же функция Wps отключена, то соединение будет прервано.

Как защитить свою Wifi сеть от подобных подключений?

На сегодняшний день единственный вариант — отключить WPS. Если у вас или ваших знакомых сложности с «настройкой» сети — включайте WPS только в момент подключения нового устройства. Правда, не все роутеры/прошивки вообще дают эту возможность. Однако же не всё так плохо. Более новые прошивки ограничивают возможность подбора с помощью rate limiting — после нескольких неудачных попыток авторизации WPS автоматически отключается. Некоторые модели увеличивают время отключения ещё больше, если за короткий интервал были сделаны ещё неудачные попытки войти.

Автор: van1shreder