Важной технической новостью недели в сфере ИБ стало исследование (новость) специалиста по безопасности в проекте Google Project Zero Тависа Орманди об уязвимости в плагине Cisco Webex для браузера Chrome. Тавис специализируется на неординарных уязвимостях (несколько патчей для продуктов «Лаборатории», кстати, выпущены благодаря ему), но проблема в плагине для популярного сервиса видеоконференций относится к совсем уж нестандартным.

Важной технической новостью недели в сфере ИБ стало исследование (новость) специалиста по безопасности в проекте Google Project Zero Тависа Орманди об уязвимости в плагине Cisco Webex для браузера Chrome. Тавис специализируется на неординарных уязвимостях (несколько патчей для продуктов «Лаборатории», кстати, выпущены благодаря ему), но проблема в плагине для популярного сервиса видеоконференций относится к совсем уж нестандартным.

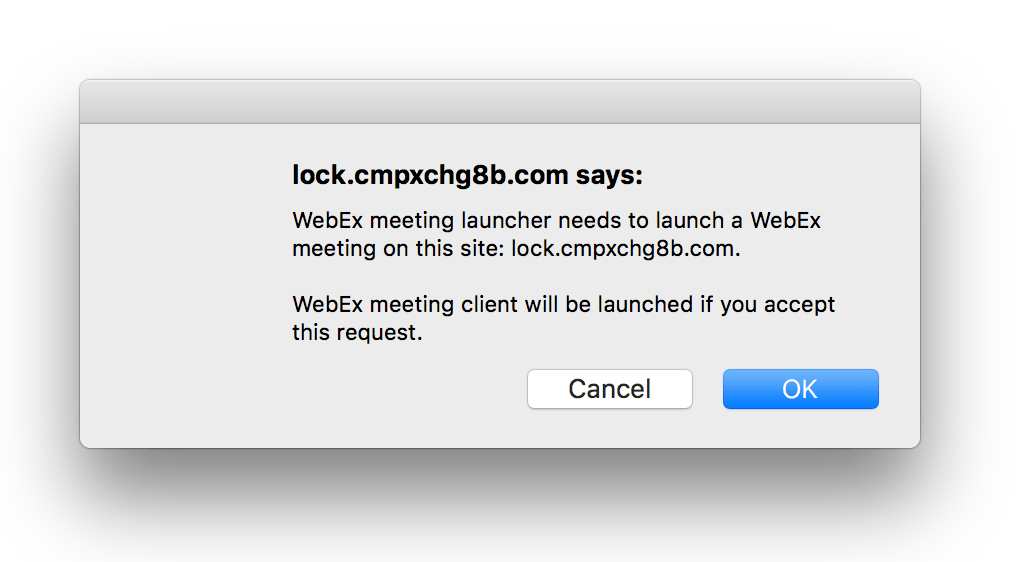

Конференция Webex — это по сути отдельная программа, которая запускается на вашем компьютере, после того как участие было инициировано в браузере. Соответственно, для выполнения нативного кода, плагин Cisco Webex использует интерфейс Native Messaging. Суть бага в том, что если передать плагину URL с определенной «магической строкой», то он запустит любой код, без всяких проверок. Пожалуй, следует назвать это фичей: явно было сделано для упрощения процесса запуска нужного приложения без особых церемоний. В итоге, пользователь может словить троян, посетив подготовленную веб-страницу (любую), и кликнув один раз OK на предложение начать веб-конференцию.

Уязвимость была пофикшена быстро, но, по мнению ряда исследователей (включая самого Тависа), не до конца. Новая версия плагина для Chrome ограничивает возможность запуска кода при наличии чудо-строки, только если URL начинается с https://*.webex.com/. Очевидно, что это значительно ограничивает возможность эксплуатации, но любая XSS уязвимость на webex.com может быть использована в паре с магической строкой для атаки.

Короче, можно было бы прокомментировать новость в стиле «ах-ах, ужас-ужас», и в целом таки да, но интересным моментом, мне кажется, тут является время реакции Cisco. По идее на уязвимости надо реагировать быстро, и тот факт, что Cisco закрыла дыру буквально за пару дней, можно оценить положительно. Да, закрыла не до конца, но судя по тому, что после фикса было выпущено еще два апдейта плагина, работа ведется. Исследователь в таком случае мог бы и повременить с публикацией данных, до финального решения проблемы — тем более, что информации об эксплуатации проблемы in-the-wild нет. Но не договорились. Чтобы лучше договариваться, вендорам и исследователям надо понимать, что они ни в коем случае не являются соперниками, скорее работают на общее дело. Несмотря на обилие едких комментариев в Твиттере.

Apple патчит уязвимости в iOS и Mac OS X

Новость

В начале недели Apple выпустила пачку обновлений для ОС и фирменного софта, включая патчи для двух серьзных уязвимостей в ядре (соответственно в iOS и Mac OS X). Данных немного, и на мобильной ОС, и на компьютерах уязвимость типа use after free обеспечивала эскалацию привилегий. Еще одна уязвимость была обнаружена и закрыта в модуле libarchive, она также позволяла выполнять произвольный код при открытии подготовленного архива. Несколько серьезных уязвимостей также были закрыты в компоненте WebKit, так что, по совокупности, есть смысл обновиться как можно быстрее.

Исследователи обнаружили в Твиттере 350,000 ботов — фанатов «Звездных войн», которые ничего не делают

Новость

Кажется пора добавлять в дайджест рубрику «Из жизни» или «Курьезы», хотя данная новость в определенный момент в будущем может внезапно перестать быть смешной. Двое исследователей из Лондонского University College обнаружили ботнет… ок, не ботнет, а собрание ботов в Twitter, числом более 350 тысяч. Они утверждают, что это крупнейшая группа ботов, которую удавалось объединить по общим признакам.

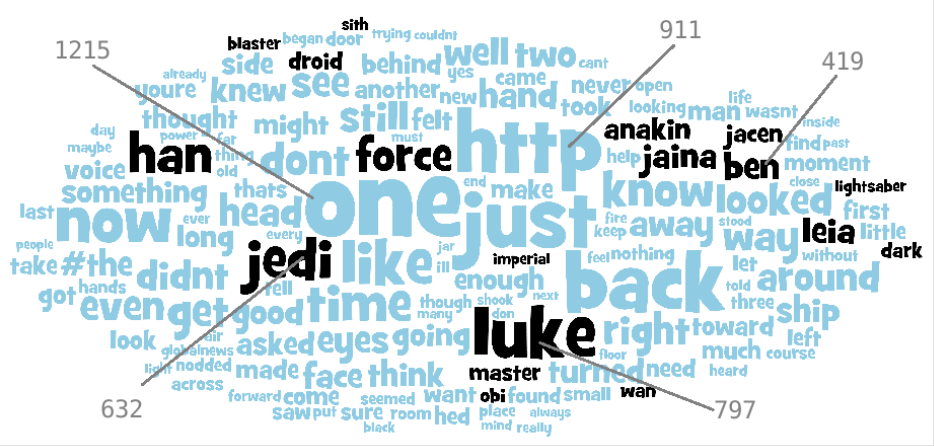

Само исследование пока не опубликовано, но есть пара интересных деталей. Боты изо всех сил прикидываются настоящими людьми: оформлен профиль, в определенный момент они публиковали цитаты из «Звездных войн», и даже использовали геометки, причем если наносить их на карту мира, то получаются ровные квадраты. Все твиты помечены как опубликованные с помощью Windows Phone — а вот это, конечно, выглядит подозрительно.

Все боты были созданы в течение двух месяцев 2013 года, каждый опубликовал не более 11 твитов, и с тех пор ни один из аккаунтов не проявлял активности. То ли кто-то тестировал технологию, то ли готовил армию на будущее — непонятно. Интересно, что идентифицировать ботов помогло машинное обучение: на основе анализа 14 миллионов аккаунтов ботнет легко вычислялся по наиболее часто используемым словам, сильно отличавшимся от таковых у живых людей и иных ботов (картинка выше, из статьи на Mashable).

May the force be with us.

Что еще произошло:

По следам обсуждения статьи Guardian на прошлой неделе о якобы имеющемся бэкдоре в Whatsapp (подробнее в предыдущем дайджесте) сообщество криптографов собирает подписи под требованием убрать публикацию, извиниться и вообще перестать печатать дилетантские статьи о безопасности. Guardian пока держится, хотя статью и обновили, сдержанно признав, что бэкдора, кажется, не было.

Интересная инициатива криптографов: они резонно намекают, что не стоит говорить о вещах, в которых не разбираешься, тем более делать это публично в популярном СМИ. Хорошая попытка, но нет, вернуть инфобезопасный дискурс обратно исследователям уже не получится. Мне кажется, объяснять сложные вещи простыми словами надо (еще бы, ведь я сам этим постоянно занимаюсь). Желательно при этом не удаляться от фактов, но придерживаться их или искажать ради красивой истории — получается, что это личное решение каждого вовлеченного в процесс.

Древности

«Prudents-1205»

Нерезидентный очень опасный вирус, стандартно поражает .EXE-файлы. Если при заражении файла возникает ошибка (например, реакция резидентного антивирусного монитора при записи в EXE-файл), то файл уничтожается. Содержит текст: "# Prudents virus. Barcelona 20/8/89#".

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 80.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»