В настоящее время виртуализация получила широкое распространение и используется повсеместно для решения самых разнообразных задач.

В настоящее время виртуализация получила широкое распространение и используется повсеместно для решения самых разнообразных задач.

Мы решили разобраться, нуждаются ли современные платформы виртуализации в дополнительных средствах защиты информации и могут ли продукты Кода Безопасности быть полезны для повышения их уровня защищенности и для выполнения требований регуляторов при обработке персональных данных и сведений, составляющих государственную тайну, на таких платформах.

Безопасность Microsoft Hyper-V

Обратимся к широко используемой платформе виртуализации Microsoft Hyper-V. В опубликованных компанией Microsoft материалах об этом продукте делается акцент на том, что платформа проектировалась и разрабатывалась с учетом требований безопасности (например, тема безопасности Hyper-V затрагивается в одном из докладов Microsoft на конференции RSA 2008). Гипервизор Hyper-V использует микроядерную архитектуру. Проверки прав доступа реализованы на всех уровнях, начиная от гипервызовов из виртуальных машин и доступа к физической памяти и ресурсам, и заканчивая возможностями организации ролевого доступа к виртуальным машинам и объединения их в группы. Каждая виртуальная машина получает свой уникальный SID, используемый при настройке прав доступа к физическим файлам, в которых хранятся образы машин и данные — это исключает возможность обратиться из одной машины к данным другой.

Кроме того, опубликованы рекомендации по усилению настроек безопасности при развертывании платформы Hyper-V. В них, в частности, уделяется внимание и сетевой безопасности самого сервера Hyper-V. Так, для повышения уровня сетевой защищенности сервера рекомендуется установить не менее двух сетевых адаптеров: один выделить для канала администрирования, а остальные для организации сетевого доступа виртуальных машин во внешние сети. При этом Microsoft рекомендует изолировать сеть администрирования от всех остальных сетей. Это необходимо для того, чтобы исключить возможность сетевого доступа к средствам администрирования Hyper-V из виртуальных машин и внешних сетей. Самый надежный способ изоляции – физический: изменение топологии сети, установка и настройка необходимого сетевого оборудования, выделение специальной сети администрирования, отделенной от общей сети.

Альтернативы физической изоляции сетей

В некоторых случаях физическая изоляция сетей невозможна или крайне нежелательна. Тогда применяется логическая изоляция, невозможность сетевого обмена достигается не физическим разделением сетей, а использованием специальных программных средств, которые задают необходимые правила доступа. В случае с Hyper-V в роли такого средства может быть использован комплекс протоколов IPSec, который позволяет прокладывать “виртуальные” каналы доступа поверх обычной сети. Поддержка IPSec встроена в ОС, но в разных версиях Windows доступны разные возможности. Поддержка аутентификации пользователя (а не компьютера) появилась только в новых ОС, по-разному осуществляется настройка IPSec в зависимости от версии Windows.

В линейке продуктов Кода Безопасности есть продукт, который помогает организовать логическую изоляцию сетей за счет использования протоколов семейства IPSec (AH и ESP) в транспортном режиме. Это распределенный межсетевой экран TrustAccess (МЭ 2-го класса), который поддерживает практически все версии ОС Windows, легок в развертывании и настройке, имеет официальный статус совместимости с платформой, на которой работает Hyper-V, “Works with Server 2008 R2” и статус совместимости рабочих мест пользователей “Compatible with Windows 7”.

Важной особенностью данного продукта является возможность разграничения сетевого доступа не только по сетевым адресам и протоколам, но и по субъектам доступа – пользователям и компьютерам, инициировавшим обращение к защищаемому ресурсу.

При этом TrustAccess реализует собственные механизмы сетевой аутентификации и разграничения доступа, что позволяет создать независимый защищенный логический периметр поверх существующей локальной сети без изменения ее топологии. Продукт прошел сертификацию ФСТЭК и может применяться для защиты конфиденциальной информации до класса 1Г включительно, всех классов информационных систем персональных данных (ИСПДн классов К1, К2, К3), а также для защиты государственной тайны в автоматизированных системах до класса 1Б включительно.

Применение TrustAccess для логической изоляции сети управления Hyper-V

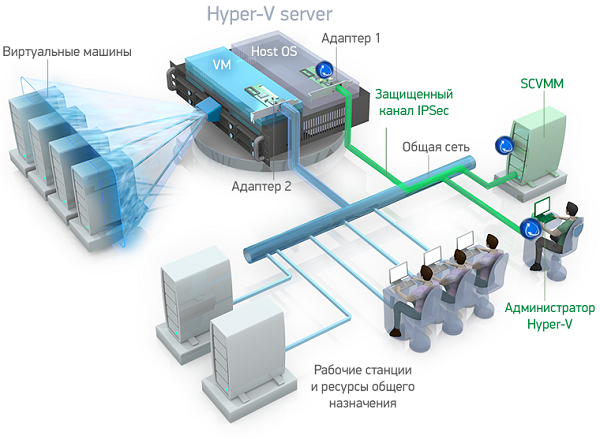

Рассмотрим сервер Hyper-V с двумя сетевыми адаптерами, настроенными согласно рекомендациям Microsoft:

- Сетевой адаптер 1 — выделен только для административного доступа на сервер;

- Сетевой адаптер 2 — предназначен для использования виртуальными машинами.

В настройках Hyper-V необходимо создать новую виртуальную сеть, связанную с адаптером 2 (тип External). Опция «Allow management operating system to share this network adapter» должна быть выключена.

В локальной сети устанавливается сервер управления TrustAccess и создаются учетные записи пользователей — администраторов Hyper-V. На сервер Hyper-V, а также на все компьютеры, с которых будет происходить администрирование сервера, устанавливается агент TrustAccess. Эта конфигурация показана на рисунке 1:

С помощью консоли управления TrustAccess для сервера Hyper-V настраиваются правила, разрешающие сетевой доступ только определенным пользователям и группам (администраторам Hyper-V) для сетевого адаптера 1.

Как достигается логическая изоляция

- Администратор Hyper-V на своем рабочем месте указывает данные своей учетной записи TrustAccess и проходит аутентификацию на сервере управления.

- После успешной аутентификации при попытке сетевого подключения к серверу Hyper-V в целях его администрирования создается сеанс безопасности ISAKMP, вырабатывается сессионный ключ, и весь сетевой трафик, адресованный серверу Hyper-V, автоматически подписывается агентом TrustAccess (IPSec, AH в транспортном режиме). С точки зрения пользователя все механизмы защиты канала работают прозрачно, т.е. не требуют от него никакого вмешательства.

- Агент TrustAccess на сервере Hyper-V пропускает сетевой трафик, адресованный самому серверу, в соответствии с правилами доступа и текущими сеансами безопасности; пользователь определяется по IPSec/AH заголовку IP пакета, который содержит идентификатор сеанса. Если подпись IP пакета отсутствует или не соответствует данным, то пакет будет отброшен. Также выполняются проверки по порядковому номеру пакета в заголовке IPSec AH для защиты от replay-атак.

- Ответный сетевой трафик сервера также подписывается сессионным ключом и проходит аналогичные проверки агентом на компьютере пользователя.

Таким образом, создавать сетевые соединения и обмениваться информацией могут только администраторы Hyper-V, прошедшие аутентификацию в TrustAccess. При этом все попытки доступа к серверу, в том числе несанкционированные, будут регистрироваться. Зарегистрированные события могут централизованно обрабатываться с возможностью построения отчетов.

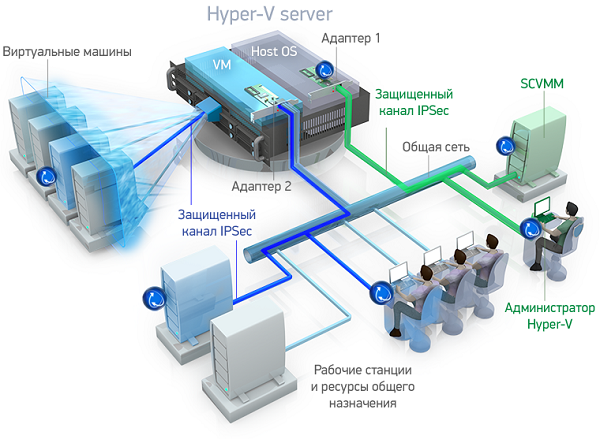

С помощью TrustAccess можно защитить и сами виртуальные машины, а также другие ресурсы корпоративной сети (серверы и рабочие станции). Можно выделять новые защищенные сегменты сети (рисунок 2) или гранулярно настраивать права доступа пользователей к сетевым службам защищаемых ресурсов. При этом наличие сертификатов ФСТЭК поможет в аттестации информационных систем, обрабатывающих персональные данные и данные, составляющие государственную тайну.

Заключение

Как мы видим, сторонние продукты могут помочь выполнить требования и рекомендации по безопасности при построении защищенных инфраструктур на основе платформы виртуализации Hyper-V. С точки зрения сетевой защиты сервера от несанкционированного доступа межсетевой экран TrustAccess позволил обеспечить изоляцию сети администрирования удобным способом без необходимости изменения топологии локальной сети и установки дополнительного оборудования.

Автор: securitycode