Этот топик будет посвящен:

- в большей мере статистике встречаемости уязвимостей

- реакции администрации(скорости и адекватности)

- опасности

и всяческим другим факторам. Будут приведены примеры.

Что послужило толчком

Пост можно начать так: «дело было вечером, делать было нечего». Или: «Навеяли былые успехи(прошлый топик вышел в плюс)».

Одним словом, делать мне летом решительно нечего. А поэтому, пока потихоньку пилится мой прошлый проект(хабрасканер), я подумал быстренько набросать следующий пост. Кратенькое содержание уже есть выше. Разберем его(пост в смысле).

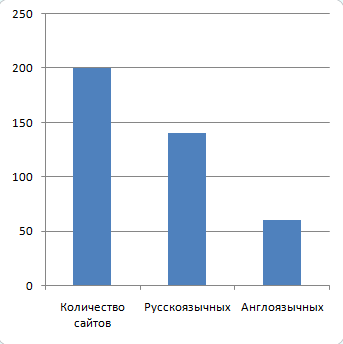

Очень важно: все данные, приведенные в топике, достаточно примерны. Сайтов на самом деле не 200, а около 200~. Ну и так далее.

И да, проверено было много более чем 200. А это уязвимых именно столько.

Процесс поиска

Кстати кому интересно, сайты были найдены совершенно случайным образом и проверены буквально в ручную.

Поиском для меня занимался гугл. Я написал небольшой питон-скрипт, который вводил поисковый запрос(изначально взят был список запросов) и нажимал «Мне повезет!», а затем копировал эти данные в текстовичек, который я потом использовал для пентестинга.

Кстати говоря, запросов было 1322, а значит и сайтов столько же. Отсюда можно посчитать, что уязвимых из них около 15%.

Общая статистика

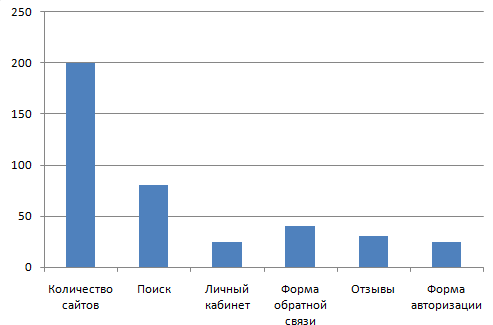

Уязвимый модуль

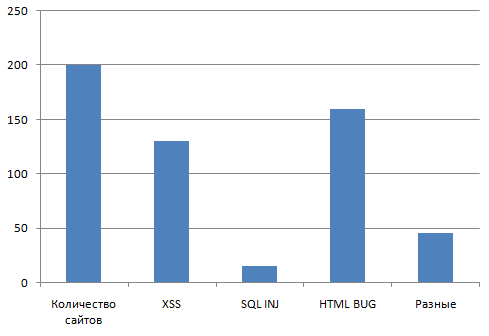

Вид уязвимости

Я должен пояснить, что HTMLBUG = изменение вида html с помощью какой-то формы, но без XSS(все-таки теги фильтруются).

Примеры

Я, опять же, просто обязан сказать здесь, что действительных примеров не будет. Это может быть попросту опасно, для исследованного сайта.

А вот почему.

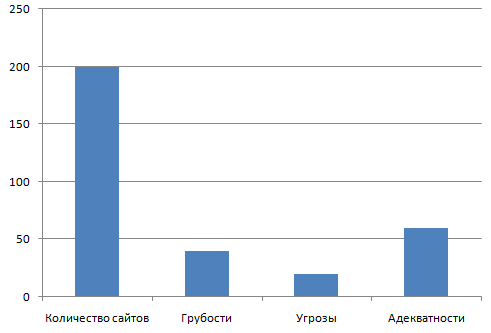

Здесь в «Не решено» входит и «Не ответили».

Кроме того, в большей части проектов ко мне обращались грубо, пренебрежительно и даже угрожали…

Это выглядет как-то так.

Слова в гистограмме исковерканы намеренно, чтобы хоть как-то смягчить мои подсчеты.

Остальные либо не ответили, либо отделались сухим «Спасибо.»

Отдельно хочется выделить работников интернет-магазина kronya.ru, мало того, что мне ответили в течение 15 минут(в пятницу-то), так еще и решены ВСЕ мои претензии были в течение часа.

Кроме того, выделяю пользователя art_karetnikov, его сайт был проверен мной случано, и, к моему сожелению, и к всеобщей радости, вовсе не содержал проверяемых мной ошибок.

А теперь наконец-то к примерам.

Приведу пару-тройку примеров. Я думаю большая часть пользователей хабра умеет искать и использовать XSS, поэтому об этом кратко.

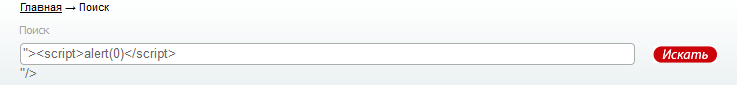

http://******************d=%22%3E%3Cscript%3Ealert%280%29%3C%2Fscript%3E

js, выводящий алерт. ">

(Окно уже закрыто) То есть здесь и XSS и странности с дизом. (ну странности с html наблюдаются всегда там, где получилось пробиться через input, поэтому я больше не буду их связывать между собой).

На одном из сайтов встретилась форма, после которой ее содержимое присутствовало на сайте аж 5(!) раз. И выглядело как-то так.

Неимоверное количество не фильтрованных запросов нашел я на просторах интернета.

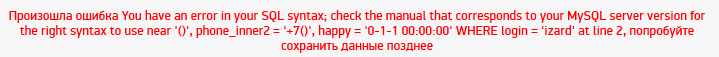

Больше всего мне понравился этот. Кстати расположен на крупном сайте одного московского магазина.

Всего-то ковычка в одном правильном поле. На этом сайте мне так и не ответили…

Решения проблем

По большей части, все эти уязвимости встречены на сайтах с фреймворками(найдены документации в корневых папках) или с CMS(найдены признаки использования©). Поэтому путь решения прост как валенок. Переключить тумблер фильтрации в положение ON. Или дописать где-то 2 слова…

К чему все это?

Я надеюсь данный топик сможет:

- Заставить пользователей быть внимательнее к ссылкам.

- Админов быть внимательнее к своим творениям.

- Менеджеров быть добрее к тем, с кем они общаются.

- Программистов быть адекватнее и понимать, когда им пытаются помочь, а не обгадить(да простит меня читатели за это слово).

P.S. В заключение, хочется сказать:

«Дорогиее, мне, бесспорно, нравится проверять сайты на уязвимости и узнавать что-то новое для себя.»

Если кому-то интересно, я мог бы проверить ваши сайты, а затем дополнить список с указанием конкретных примеров(конкретики не хватает, я думаю), естественно с вашего разрешения и, конечно же, после исправления.

P.S.S. Я надеюсь моя статья будет полезным чтением для кого-то. Кому-то послужит уроком, или руководством к действию(я надеюсь админам, а не хакерам). И вообще, я надеюсь статья будет достойна habra.

Автор: san9s