Group-IB — российский лидер рынка расследования компьютерных преступлений — совместно с сообществом HostExploit представляет очередной отчет Топ 50 «Самые плохие сети и хосты» по итогам II квартала 2012 года. На этот раз отечественные провайдеры значительно ухудшили свои позиции в данном рейтинге. Это напрямую отразилось на положении России в общем зачете стран, в котором она оказалась на верхней строчке.

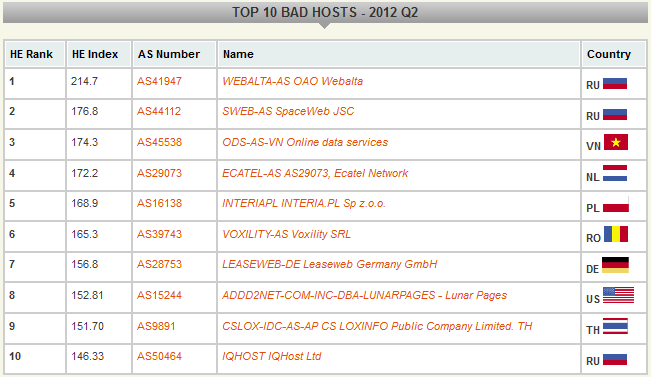

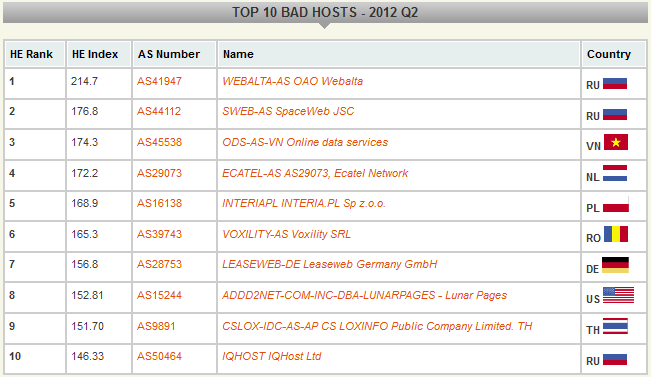

Во II квартале 2012 года произошло возвращение на первое место общего рейтинга российского хоста WEBALTA, который уже возглавлял список в начале 2011 года. Индекс HE «победителя» составил 214,67. Данная автономная система перепрыгнула с четвертой позиции на первую из-за высокой концентрации вредоносных программ и иных угроз, включая XSS-атаки и RFI. Напомним, что в прошлом году WEBALTA уже находилась на верхней строчке благодаря наличию огромного количества эксплойт-серверов и серверов Zeus.

Необходимо отметить, что автономные системы, зарегистрированные в России, продолжают ухудшать свое положение. Если в I квартале 2012 года в списке Топ 50 они занимали пять позиций, то в этот раз — уже девять, в том числе первое и второе место общего рейтинга. Российские хосты являются также лидерами в категориях «C&C-серверы» и «Фишинг-серверы». К сожалению, следствием данной тенденции стало ухудшение общего рейтинга России. В зачете стран Российская Федерация с индексом 359,3 «завоевала» верхнюю строчку, опередив Люксембург, Латвию и Украину. Такое положение дел показывает, что, несмотря на успехи масштабных операций против киберпреступных групп, состоящих в так называемом клубе Carberp, предстоит провести еще много работы по очищению зарегистрированных в России систем.

Читать полностью »