Статья про создание inhouse-решения для обнаружения и предотвращения мошеннических операций проводимых в интернет-банкинге одного маленького, но очень гордого банка в Татарстане. Из статьи узнаете о том зачем и кому нужен антифрод, почему внутренняя разработка оказалась дешевле покупки готового решения и к чему приводят пара строчек кода перед новым годом.

Рубрика «дбо»

Как мы антифрод систему в четыре руки и три головы писали

2020-01-15 в 12:23, admin, рубрики: Анализ и проектирование систем, антифрод, дбо, информационная безопасность, платежные системы, разработкаИнформационная безопасность банковских безналичных платежей. Часть 8 — Типовые модели угроз

2018-09-10 в 8:37, admin, рубрики: mitm, Анализ и проектирование систем, арм кбр, атака, банки, безопасность, дбо, информационная безопасность, криптография, модуль интеграции, платежная система, платежные системы, СКАД Сигнатура, скзи, угроза, УТА, цб рф

- Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы.

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка.

- Информационная безопасность банковских безналичных платежей. Часть 3 — Формирование требований к системе защиты.

- Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз.

- Информационная безопасность банковских безналичных платежей. Часть 5 — 100+ тематических ссылок про взломы банков.

- Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений.

- Информационная безопасность банковских безналичных платежей. Часть 7 — Базовая модель угроз.

- Информационная безопасность банковских безналичных платежей. Часть 8 — Типовые модели угроз (Вы здесь)

Данная статья завершает цикл публикаций, посвященных обеспечению информационной безопасности банковских безналичных платежей. Здесь мы рассмотрим типовые модели угроз, на которые ссылались в базовой модели:

- Типовая модель угроз. Сетевое соединение.

- Типовая модель угроз. Информационная система, построенная на базе архитектуры клиент-сервер.

- Типовая модель угроз. Система разграничения доступа.

- Типовая модель угроз. Модуль интеграции.

- Типовая модель угроз. Система криптографической защиты информации.

ХАБРО-WARNING !!! Уважаемыее, это не развлекательный пост.

Спрятанные под катом 40+ страниц материалов призваны помочь в работе или учебе людям, специализирующимся на банковском деле или обеспечении информационной безопасности. Данные материалы являются конечным продуктом исследования и написаны в сухом официальном тоне. По сути это заготовки для внутренних документов по ИБ.Ну и традиционное — «применение сведений из статьи в противоправных целях преследуется по закону». Продуктивного чтения!

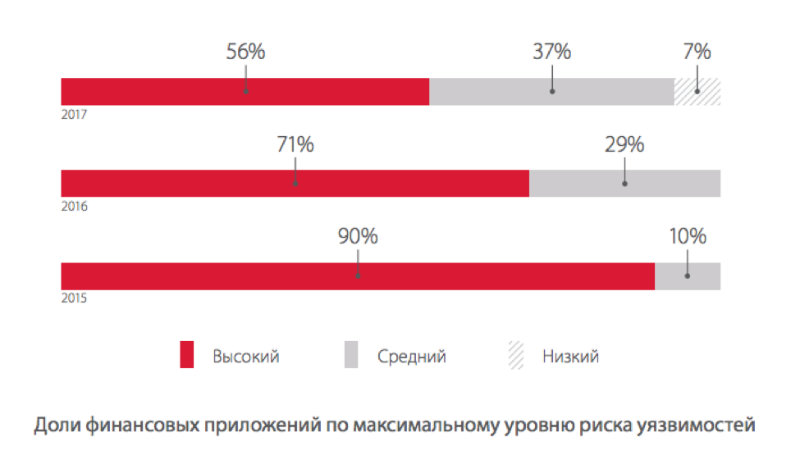

Исследование: больше половины систем дистанционного банковского обслуживания содержат критические уязвимости

2018-04-27 в 12:21, admin, рубрики: Блог компании Positive Technologies, дбо, информационная безопасность, финансы, финансы в ITЭксперты Positive Technologies проанализировали уровень защищенности систем дистанционного банковского обслуживания (ДБО). Собранная статистика за 2017 год говорит о том, что несмотря на общее улучшение ситуации с защищенностью ДБО, финансовым организациям еще есть над чем работать — более чем в половинах систем содержатся критически опасные уязвимости.Читать полностью »

Охота на Lurk: от исследования вредоносного кода до уголовного дела

2016-09-05 в 16:55, admin, рубрики: angler, банковское по, Блог компании «Лаборатория Касперского», дбо, информационная безопасность Когда компания подвергается кибератаке, первым делом нужно понять, что именно и откуда прилетело, удалить вредоносный код и, желательно, найти и закрыть уязвимую точку в инфраструктуре. И уж потом можно задаться вопросом «кто виноват», хотя, увы, довольно часто он и вовсе остается без ответа. Задача поставщиков защитных решений — обнаруживать и исследовать угрозы, обеспечивать возможности защиты, информировать клиентов. Поиском киберпреступников должны заниматься правоохранительные органы. Для этого мы делимся с ними результатами нашей работы, но здесь есть один нюанс.

Когда компания подвергается кибератаке, первым делом нужно понять, что именно и откуда прилетело, удалить вредоносный код и, желательно, найти и закрыть уязвимую точку в инфраструктуре. И уж потом можно задаться вопросом «кто виноват», хотя, увы, довольно часто он и вовсе остается без ответа. Задача поставщиков защитных решений — обнаруживать и исследовать угрозы, обеспечивать возможности защиты, информировать клиентов. Поиском киберпреступников должны заниматься правоохранительные органы. Для этого мы делимся с ними результатами нашей работы, но здесь есть один нюанс.

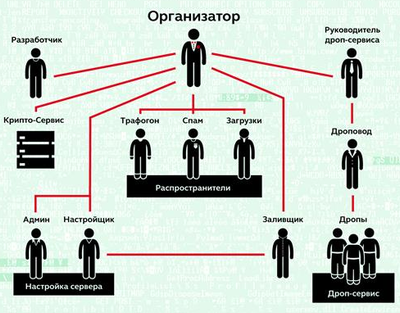

Набор знаний для защиты от вредоносной программы несколько отличается от набора, необходимого для расследования. В последнем случае появляется необходимость в доказательствах наличия связи между разными инцидентами, принадлежность различных вредоносных программ к одному источнику — ну, в общем, то, что для защиты клиентов не всегда требуется. Важно перевести информацию с технического языка на юридический. Такой работой в «Лаборатории» занимается Отдел расследований компьютерных инцидентов. Недавно они поделились информацией о расследовании деятельности группировки Lurk, нацеленной на коммерческие организации. Жертвы кампании заражались одноименной троянской программой, с помощью которой похищались средства с корпоративных банковских счетов.

Эта сторона работы по борьбе с киберпреступностью освещается в деталях гораздо реже традиционного исследования угроз, и потому публикация особенно интересна. Данный текст является краткой выжимкой из нескольких публикаций на Securelist по теме: начиная с краткого исследования 2012 года, и заканчивая детальным техническим разбором троянца Lurk и рассказом о многолетнем расследовании деятельности группировки в целом.

Читать полностью »

Новость как для охотников за багами, так и для всего IT сообщества в целом

2015-03-16 в 3:52, admin, рубрики: дбо, ПО, поиск уязвимостей, Тестирование IT-систем С сегодняшнего дня у нас появились реальные рычаги, которые позволят заставить банки «залатать дыры» в своем ПО, а также сменить устаревшее железо.

Читать полностью »

Под ударом. Системы ДБО

2013-10-21 в 6:36, admin, рубрики: Блог компании Positive Technologies, дбо, информационная безопасность, уязвимости, Финансы для всех, метки: дбо, уязвимости  Банк сегодня это не только место для хранения денег, куда можно прийти со сберкнижкой. Банковский бизнес уже давно является высокотехнологичной отраслью, для нормального функционирования которой необходимо огромное количество оборудования и программного обеспечения. Поменялось и отношение клиентов к банку: с проникновением Интернета в нашу обычную жизнь все больше людей не хотят тратить время на простаивание в очередях и предпочитают совершать операции онлайн. Удовлетворить этот спрос призваны системы дистанционного банковского обслуживания.

Банк сегодня это не только место для хранения денег, куда можно прийти со сберкнижкой. Банковский бизнес уже давно является высокотехнологичной отраслью, для нормального функционирования которой необходимо огромное количество оборудования и программного обеспечения. Поменялось и отношение клиентов к банку: с проникновением Интернета в нашу обычную жизнь все больше людей не хотят тратить время на простаивание в очередях и предпочитают совершать операции онлайн. Удовлетворить этот спрос призваны системы дистанционного банковского обслуживания.

Интерес к безопасности подобных систем понятен, и банки, казалось бы, работают в этом направлении, используют всевозможные средства защиты (шифрование, электронную цифровую подпись и т. п.). Но как на самом деле обстоит дело с безопасностью систем ДБО? Эксперты Positive Technologies провели собственное исследование. Результаты под катом.Читать полностью »

Щит и меч в системах ДБО. Прикладное решение

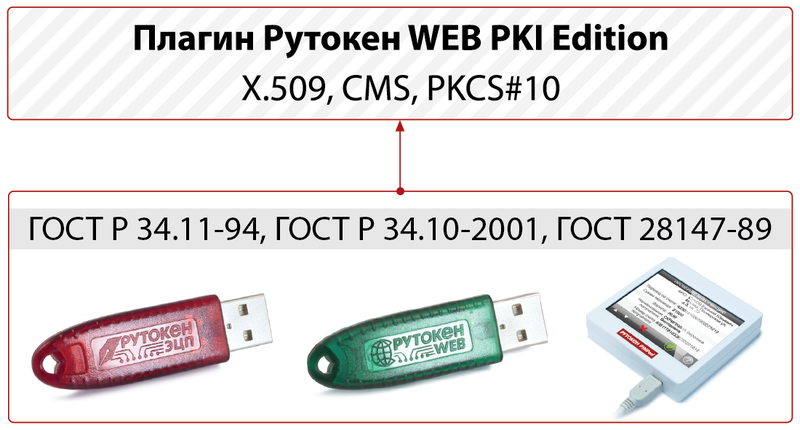

2013-01-24 в 13:47, admin, рубрики: cms, PKCS#10, X.509, Блог компании Компания «Актив», дбо, информационная безопасность, плагин, ЭП, эцп, метки: cms, PKCS#10, X.509, дбо, плагин, ЭП, эцпМеханизмы аутентификации и подтверждения платежа посредством электронной подписи широко применяются в системах ДБО. Эволюция технических средств электронной подписи наглядно показана в статье Щит и меч в системах ДБО. Кратко линейку можно можно представить в виде — токены, токены с криптографией на борту, touchscreen с криптографией на борту.

Обычно устройства с криптографией на борту реализуют базовые криптографические алгоритмы — ЭП, хэш-функцию, шифрование. Но в ряде случаев в системах ДБО для аутентификации и ЭП применяются цифровые сертификаты. Для интеграции криптографических возможностей устройств и инфраструктуры PKI мы выпустили решение Рутокен WEB PKI Edition, мультиплатформенный и мультибраузерный плагин для систем с web-интерфейсом.

Новая версия плагина поддерживает наш touchscreen с криптографией на борту — устройство Рутокен PINPad. Теперь можно проверить, что подписывается действительно платежка, отображаемая в браузере.

Таким образом, мы предлагаем разработчикам систем ДБО универсальное решение, которое по ряду показателей безопасности, возможностей и удобства использования не имеет аналогов.

На картинке показана интегральность решения — объединение возможностей различных устройств, интеграция с PKI — и все это работает в браузере.

Реагирование на инциденты в системах интернет-банкинга — инструкция от Group-IB

2012-10-08 в 10:43, admin, рубрики: Malware, spyeye, zeus, безопасность, Блог компании «Group-IB», вредоносное ПО, вредоносный код, дбо, информационная безопасность, онлайн-банкинг, реагирование на инциденты, электронная коммерция, метки: Malware, spyeye, zeus, безопасность, вредоносное ПО, вредоносный код, дбо, онлайн-банкинг, реагирование на инцидентыИнструкция предназначена для повышения осведомленности сотрудников корпоративных служб информационной безопасности при реагировании на случаи хищений денежных средств с использованием систем интернет-банкинга. Она была подготовлена на основе обобщенной практики реагирования компьютерных криминалистов Group-IB на случаи мошенничества при компрометации реквизитов систем дистанционного банковского обслуживания.

В инструкции подробно указываются причины и признаки инцидентов, пошагово расписываются технические и организационные мероприятия, отдельное внимание уделяется вопросам предупреждения хищений.

Документ сопровождается подробными иллюстрированными приложениями. Этот материал создавался с учетом существующих юридических норм и признанных экспертных рекомендаций и может использоваться для разработки внутренних нормативных документов. Читать полностью »

Троянский конь в банковских системах ДБО

2012-10-07 в 10:29, admin, рубрики: банки, дбо, информационная безопасность, обман, обман клиентов, Программирование, хакеры, метки: банки, дбо, обман, обман клиентов, хакеры Это история совершенно реальна и основана на реальных событиях ее главный герой осужден по ст 159 УК РФ и 272 в данный момент отбывает наказание в виде 2 лет лешения свободы в г.Челябинске СИЗО-1, причем осужден он был совершенно без доказательно, экспертизы подделаны нет не одного свидетеля который бы дал показания против него. Даже сеансы связи выходов в интернет с домашних ПК не совпадали с временем хищений денежных средств но для следствия и суда это было не важно, так как от силовых структур была дана установка посадить под любым предлогом. В проговоре у этого человека написано:

совершил мошенничество неустановленным способом с неустановленными лицами в неустановленное время и в неустановленном месте. Интересная формулировка с учетом того что подсудимый в банке не работал и не кого там не знал и клиентов банка тоже не знал.

Мастер-класс по итогам конкурса «Большой ку$h» в хакспейсе Neúron

2012-08-06 в 6:02, admin, рубрики: PHDays, безопасность дбо, Блог компании Positive Technologies, воркшоп, дбо, информационная безопасность, метки: phdays, безопасность дбо, воркшоп, дбо  Уже совсем скоро — 11 августа с 12:00 до 15:00 — в московском хакспейсе Neúron состоится мастер-класс, посвященный итогам конкурса «Большой ку$h» (PHDays 2012).

Уже совсем скоро — 11 августа с 12:00 до 15:00 — в московском хакспейсе Neúron состоится мастер-класс, посвященный итогам конкурса «Большой ку$h» (PHDays 2012).

Вы сможете узнать, как хакеры взламывали систему дистанционного банковского обслуживания PHDays I-Bank, созданную специально для соревнований в рамках PHDays («Большой Ку$h» и битва CTF vs HackQuest), а также повторить подвиги участников конкурса и продемонстрировать собственные навыки взлома подобных систем.Читать полностью »