Рубрика «encryption»

Flutter: Все способы защиты данных

2022-04-09 в 14:56, admin, рубрики: dart, data protection, encoding, encryption, flutter, hash, obfuscation, protection, protection of personal data, root, разработка мобильных приложений, хранение данных, хранилища данныхАктивация discard (TRIM) на Linux для SSD диска

2020-04-13 в 11:41, admin, рубрики: devops, discard, encryption, fstrim, ssd, trim, Накопители, Настройка Linux, системное администрированиеСовременные SSD диски нуждаются в команде TRIM интерфейса ATA и для этого в ОС построенных на базе ядра Linux предусмотрено два метода управления на уровне файловых систем:

- discard — устанавливается как опция монтировании файловой системы. Позволяет ядру Linux сразу отправлять команду TRIM на устройство, как только об этом сообщит файловая система.

- fstrim — утилита которая запускается вручную или по расписанию как сервис ОС, отправляет список удаленных блоков с ФС для зачистки их на устройстве.

Для включения fstrim достаточно активировать сервис fstrim.service в systemd, но лучше вместо сервиса, который будет висеть в памяти, использовать таймер fstrim.timer который будет запускать еженедельный TRIM.

Пример включения сервиса:

# Включение, старт и вывод статуса сервиса:

systemctl enable fstrim.service &&

systemctl start fstrim.service &&

systemctl status fstrim.serviceНо этих мер недостаточно, если у вас файловые системы располагаются на томах LVM, а LVM в LUKS игла в яйце, яйцо в утке, утка в зайце

Шифрование конфигурационных файлов

2019-08-03 в 14:37, admin, рубрики: .net, ASP, C#, config, encryption, Разработка веб-сайтовПредыстория

Мне поступила задача по настройке CI. Было принято решение использовать трансформацию конфигурационных файлов и конфиденциальные данные хранить в зашифрованном виде.

Изучив документацию по шифрованию, вот что было сделано.

Key Container

В каждой ОС Windows есть наборы сгенерированных ключей. Ключ генерируется либо на учетную запись, либо на машину. Ключи сгенерированные на машину можно посмотреть по этому пути C:ProgramDataMicrosoftCryptoRSAMachineKeys. Сюда и отправиться ключ который мы создадим далее.

Читать полностью »

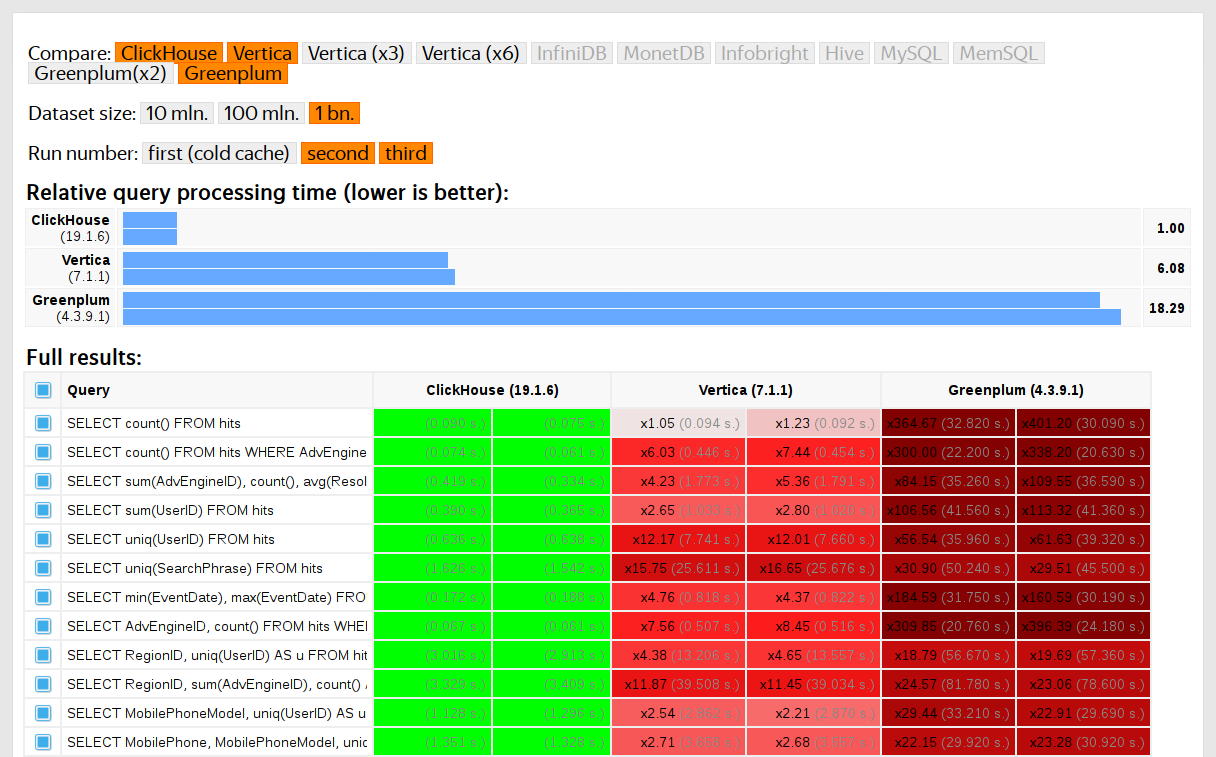

Обфускация данных для тестов производительности

2019-06-24 в 9:17, admin, рубрики: big data, c++, clickhouse, compression, data obfuscation, encryption, machine learning, open source, testing, Алгоритмы, базы данных, Блог компании Яндекс, машинное обучениеПользователи ClickHouse знают, что его главное преимущество — высокая скорость обработки аналитических запросов. Но как мы можем выдвигать такие утверждения? Это должно подтверждаться тестами производительности, которым можно доверять. О них мы сегодня и поговорим.

Такие тесты мы начали проводить в 2013 году, задолго до того, как продукт стал доступным в опенсорсе. Как и сейчас, тогда нас больше всего интересовала скорость работы данных сервиса Яндекс.Метрика. Мы уже хранили данные в ClickHouse с января 2009 года. Часть данных записывалась в базу с 2012 года, а часть — была переконвертирована из OLAPServer и Metrage — структур данных, которые использовались в Яндекс.Метрике раньше. Поэтому для тестов мы взяли первое попавшееся подмножество из 1 миллиарда данных о просмотрах страниц. Запросов в Метрике ещё не было, и мы придумали запросы, больше всего интересные нам самим (всевозможные виды фильтрации, агрегации и сортировки).

ClickHouse тестировался в сравнении с похожими системами, например, Vertica и MonetDB. Для честности тестирования его проводил сотрудник, который до этого не был разработчиком ClickHouse, а частные случаи в коде не оптимизировались до получения результатов. Похожим образом мы получили набор данных и для функциональных тестов.

После того, как ClickHouse вышел в опенсорс в 2016 году, к тестам стало больше вопросов.

Мы включили TLS 1.3. Почему вам стоит сделать то же самое

2019-04-27 в 10:00, admin, рубрики: encryption, eric rescorla, ietf, pfs, tls 1.3, Блог компании Qrator Labs, информационная безопасность, Сетевые технологии

В начале года, в отчете о проблемах и доступности интернета за 2018-2019 мы уже писали, что распространение TLS 1.3 неизбежно. Некоторое время назад мы сами развернули версию 1.3 протокола Transport Layer Security и, после сбора и анализа данных, наконец, готовы рассказать об особенностях этого перехода.

Председатели рабочей группы IETF TLS пишут:

«Вкратце, TLS 1.3 должен предоставить фундамент более безопасного и эффективного Интернета на следующие 20 лет».

Разработка TLS 1.3 заняла долгих 10 лет. Мы в Qrator Labs, вместе со всей остальной отраслью, внимательно следили за процессом создания протокола от первоначального проекта. За это время потребовалось написать 28 последовательных версий черновика для того, чтобы в конечном счёте в 2019 году свет увидел сбалансированный и удобный в развертывании протокол. Активная поддержка TLS 1.3 рынком уже очевидна: внедрение проверенного и надежного протокола безопасности отвечает требованиям времени.

По словам Эрика Рескорлы (технического директора Firefox и единственного автора TLS 1.3) в интервью The Register:

«Это полная замена TLS 1.2, использующая те же ключи и сертификаты, поэтому клиент и сервер могут автоматически общаться по TLS 1.3, если оба его поддерживают», — сказал он. «Уже есть хорошая поддержка на уровне библиотек, а Chrome и Firefox по умолчанию включают TLS 1.3».

Шифрование в EXT4. How It Works?

2017-05-01 в 12:14, admin, рубрики: encryption, ext4, forensic analysis, Алгоритмы, криптография, Разработка под Linux Паранойя не лечится! Но и не преследуется по закону. Поэтому в Linux Kernel 4.1 добавлена поддержка шифрования файловой системы ext4 на уровне отдельных файлов и директорий. Зашифровать можно только пустую директорию. Все файлы, которые будут созданы в такой директории, также будут зашифрованы. Шифруются только имена файлов и содержимое, метаданные не шифруются, inline data (когда данные файла, не превышающие по размеру 60 байт, хранятся в айноде) в файлах не поддерживается. Поскольку расшифровка содержимого файла выполняется непосредственно в памяти, шифрование доступно только в том случае, когда размер кластера совпадает с PAGE_SIZE, т.е. равен 4К.

Паранойя не лечится! Но и не преследуется по закону. Поэтому в Linux Kernel 4.1 добавлена поддержка шифрования файловой системы ext4 на уровне отдельных файлов и директорий. Зашифровать можно только пустую директорию. Все файлы, которые будут созданы в такой директории, также будут зашифрованы. Шифруются только имена файлов и содержимое, метаданные не шифруются, inline data (когда данные файла, не превышающие по размеру 60 байт, хранятся в айноде) в файлах не поддерживается. Поскольку расшифровка содержимого файла выполняется непосредственно в памяти, шифрование доступно только в том случае, когда размер кластера совпадает с PAGE_SIZE, т.е. равен 4К.

Читать полностью »

Воспроизведение зашифрованных файлов с дешифровкой “на-лету” на iOS

2017-02-03 в 11:18, admin, рубрики: encryption, objective-c, Блог компании Аркадия, информационная безопасность, разработка под iOS

В процессе разработки приложения на фрейворке Sencha Touch для платформы iOS потребовалось реализовать воспроизведение локальных видео и аудио файлов, которые должны быть зашифрованы на сервере перед скачиванием в память мобильного устройства. Дополнительным условием был запрет на создание дешифрованной версии файла на диске, таким образом появилась необходимость делать расшифровку и чтение данных в оперативной памяти. Поэтому стандартный плагин от Cordova для воспроизведения локальных медиа файлов не подходил, хотя опыта разработки на Objective C у меня не было, я решил создать свой, обладающий требуемым функционалом.

Читать полностью »

ПО для шифрования VeraCrypt подверглось аудиту

2016-10-18 в 9:57, admin, рубрики: encryption, security, veracrypt, Блог компании ESET NOD32, информационная безопасностьИзвестное ПО для шифрования с открытым исходным кодом VeraCrypt было обновлено до версии 1.19. Обновленную версию продукта можно скачать здесь. В новом релизе были закрыты существенные уязвимости, выявленные в результате проведенного аудита исходного кода VeraCrypt, который был осуществлен специалистами Quarkslab. Специалистами было обнаружено 8 критических уязвимостей, 3 уязвимости среднего уровня опасности и еще 15 уязвимостей низкого уровня опасности.

Quarkslab made a security assessment of VeraCrypt 1.18. The audit was funded by OSTIF and was performed by two Quarkslab engineers between Aug. 16 and Sep. 14, 2016 for a total of 32 man-days of study. A critical vulnerability, related to cryptography, has been identified. It has been introduced in version 1.18, and will be fixed in version 1.19.

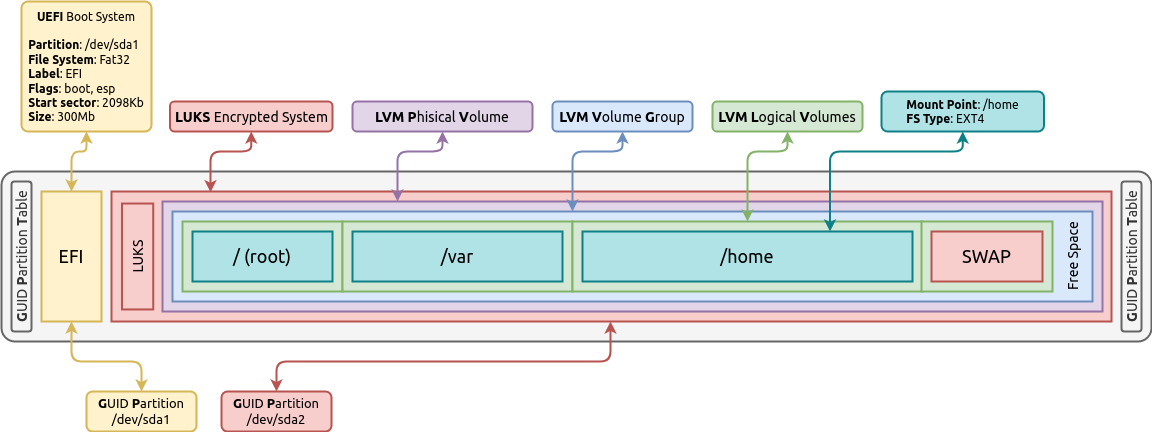

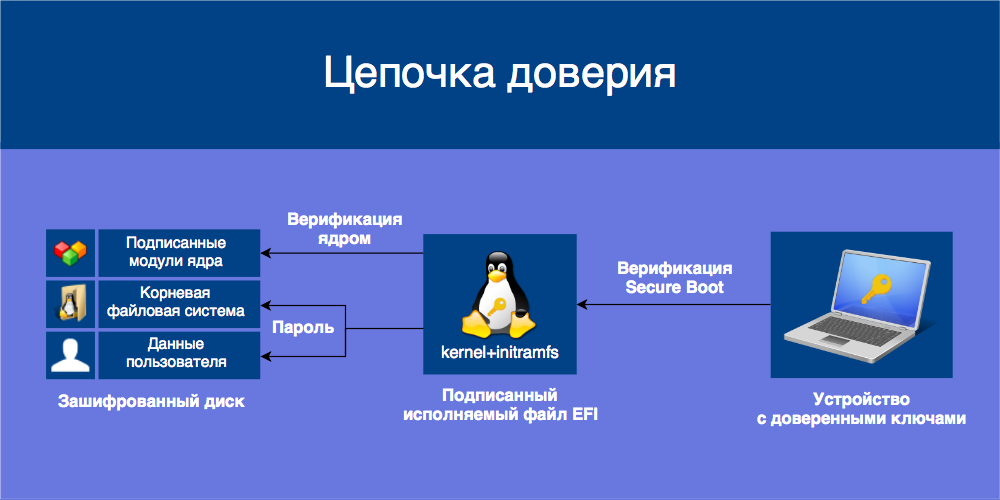

Используем Secure Boot в Linux на всю катушку

2016-08-18 в 10:00, admin, рубрики: encryption, FDE, initramfs, kernel, linux, luks, LVM, Secure Boot, Ubuntu, UEFI, Настройка Linux

Технология Secure Boot нацелена на предотвращение исполнения недоверенного кода при загрузке операционной системы, то есть защиту от буткитов и атак типа Evil Maid. Устройства с Secure Boot содержат в энергонезависимой памяти базу данных открытых ключей, которыми проверяются подписи загружаемых UEFI-приложений вроде загрузчиков ОС и драйверов. Приложения, подписанные доверенным ключом и с правильной контрольной суммой, допускаются к загрузке, остальные блокируются.

Более подробно о Secure Boot можно узнать из цикла статей от CodeRush.

Чтобы Secure Boot обеспечивал безопасность, подписываемые приложения должны соблюдать некоторый «кодекс чести»: не иметь в себе лазеек для неограниченного доступа к системе и параметрам Secure Boot, а также требовать того же от загружаемых ими приложений. Если подписанное приложение предоставляет возможность недобросовестного использования напрямую или путём загрузки других приложений, оно становится угрозой безопасности всех пользователей, доверяющих этому приложению. Такую угрозу представляют загрузчик shim, подписываемый Microsoft, и загружаемый им GRUB.

Чтобы от этого защититься, мы установим Ubuntu с шифрованием всего диска на базе LUKS и LVM, защитим initramfs от изменений, объединив его с ядром в одно UEFI-приложение, и подпишем его собственными ключами.Читать полностью »

Мессенджер Facebook получит функцию end-to-end шифрования

2016-07-08 в 18:25, admin, рубрики: encryption, security, Блог компании ESET NOD32Facebook анонсировал функцию e2e шифрования для своего мессенджера. Правда, в отличие от WhatsApp, Viber и Signal, она не будет включена по умолчанию. Для своего мессенджера Facebook пошел по схожему с Telegram и Google Allo пути, добавив такую возможность в качестве опциональной. Компания планирует выпустить бета-версию приложения Messenger для смартфонов, в которой усиленный тип шифрования будет присутствовать в режиме «секретного общения» (secret conversations).

Текущий год стал настоящим криптографическим бумом, сначала возможность усиленного e2e шифрования получил WhatsApp, который, кстати, принадлежит Facebook, потом дело дошло до Viber. Тучи над WhatsApp стали сгущаться за месяц до анонсированного менеджерами перехода на режим усиленного шифрования по умолчанию. К мессенджеру начали предъявлять претензии правоохранительные органы, которые хотели получить доступ к функции расшифровки сообщений. На тот момент WhatsApp использовал частичную реализацию e2e шифрованию, доступную только для пользователей Android.