Рубрика «data protection»

Flutter: Все способы защиты данных

2022-04-09 в 14:56, admin, рубрики: dart, data protection, encoding, encryption, flutter, hash, obfuscation, protection, protection of personal data, root, разработка мобильных приложений, хранение данных, хранилища данныхPrivacy by design, или как создать приложение, чтобы не вылететь с маркетов

2019-12-27 в 12:51, admin, рубрики: app development, data protection, gdpr, Privacy, privacy by design, Разработка для интернета вещей, разработка игр, разработка мобильных приложенийВсе слышали новость о том, что Фэйсбук «выбросил» десятки тысяч приложений из-за проблем с приватностью.

Это ставит перед разработчиками много вопросов, на которые надо срочно искать ответы:

● Как создать «безопасное» приложение?

● Что такое вообще эта ваша приватность?

● И почему вокруг этой темы так много шумихи в последнее время?

Чтобы разобраться во всем этом, мы побеседовали с экспертами по защите персональных данных Джейсоном Кронком, США, и Сергеем Воронкевичем, СНГ.

Джейсон Кронк CIPP/US, CIPT, CIPM, FIP — автор книги «Strategic Privacy by Design», эксперт и тренер по проектированию защиты персональных данных. Cпикер и автор IAPP, Privacy and Security Forum, Intel Security Conference. Приглашенный лектор Florida State University и Indiana University. Сертифицированный профессионал (CIPP/US), технолог (CIPT) и менеджер (CIPM) в сфере приватности. Биография.

Сергей Воронкевич

CIPP/E, CIPM, MBA — Тренер и ведущий консультант консалтинговой компании в области защиты персональных данных Data Privacy Office. Сертифицированный менеджер в сфере информационной приватности (CIPM) и сертифицированный профессионал в этой же

сфере (CIPP/E). Биография.

Что такое приватность?

Программа-вымогатель Sodinokibi: детальное изучение

2019-08-06 в 9:35, admin, рубрики: acronis, Active Protection, data protection, ransomware, true image, антивирусная защита, Блог компании Acronis, защита данныхО программе-вымогателе Sodinokibi недавно говорили в новостях, но мало кто погружался в подробности о работе этого вредоносного ПО. Сегодня мы постараемся ближе познакомиться Sodinokibi, рассмотрим принципы работы вымогателя, чтобы обозначить приоритетные векторы защиты информационных систем от новой угрозы.

Почему шаблон политики приватности вам не подойдет?

2019-02-01 в 9:58, admin, рубрики: data protection, gdpr, IT-стандарты, privacy policy, Законодательство в IT, информационная безопасностьКопирование и генерирование политики приватности

Копирование шаблонной политики приватности или использование генераторов (автоматическое составление) – весьма распространенная практика. Действительно, в некоторых случаях это может сэкономить время, если речь идет о копировании повторяющейся информации, которая универсальна для многих сайтов. Но это правда лишь при условии, что вы копируете ее из надежного источника или используете качественный генератор.

Копирование

Если вы все же копируете шаблонную политику приватности, то вам нужно перепроверить соответствие данного документа статьям 13 и 14 GDPR (General Data Protection Regulation — Общий Регламент Европейского Союза по защите персональных данных), а также изменить пункты, индивидуальные для каждой компании:

- Цели обработки

- Законные основания для обработки

- Сроки обработки

Сложно найти политику приватности, которая бы соответствовала всем процессам в вашей компании и одновременно GDPR. Большинство политик приватности, даже европейских компаний, не соответствуют GDPR.

Скопированная политика приватности может содержать в себе обработки персональных данных, которых в компании нет и быть не может. Это создает большие проблемы при реализации прав субъектов данных. Например, пользователь вашего сервиса захочет реализовать свое право на переносимость данных, но вы его реализовать не в состоянии.

Читать полностью »

Нарушения безопасности мобильных приложений как результат недостаточного внимания компаний-разработчиков

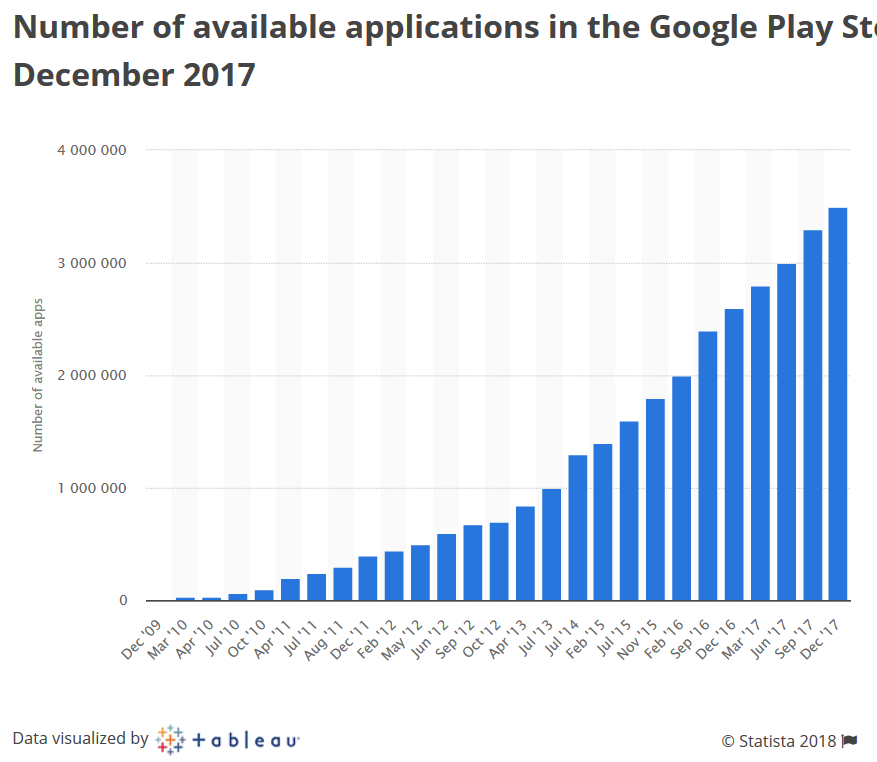

2018-04-10 в 9:02, admin, рубрики: android development, apk, data protection, forensics, ios development, ipa, mobile apps pentesting, Блог компании Перспективный мониторинг, информационная безопасность, криминалистика, разработка мобильных приложений, Разработка под android, разработка под iOSВо второй половине 2017 года в Google Play разработчики загружали примерно по 2800 приложений каждый день. По AppStore данные пока не удалось найти, но вряд ли во много раз меньше. Каждое из этих приложений содержит определённое количество данных (data), которые хранятся или передаются через сотовые и Wi-Fi-сети.

Очевидно, что данные мобильных приложений являются основной целью злоумышленников: они не только крадут их, но и манипулируют ими в своих собственных интересах. Это также сопряжено с рядом проблем, таких как поддельные и альтернативные (часто ненадёжные) приложения, вредоносное ПО, утечка данных, слабозащищённые данные или ошибки защиты данных, а также инструменты для получения доступа к данным и их дешифровке.

[Перевод статьи] 7 базовых правил защиты от фишинга

2017-12-06 в 14:03, admin, рубрики: data protection, information security, Phishing, phishing protection, защита данных, защита информации, защита от фишинга, защита персональных данных, ИБ, информационная безопасность, фарминг, фишинг, фишинговые ссылки, фишинговый сайт![[Перевод статьи] 7 базовых правил защиты от фишинга - 1 image](https://www.pvsm.ru/images/2017/12/06/perevod-stati-7-bazovyh-pravil-zashity-ot-fishinga.png)

О том, что такое фишинг известно давно. Первые фишинговые атаки были зафиксированы вскоре после появления всемирной паутины. Но несмотря на то, что специалисты по ИБ создают все более совершенные способы защиты от фишинга, новые фишинговые сайты продолжают появляться ежедневно.

Согласно данным некоторых исследований, в 2016 году ежедневно создавалось около 5000 фишинг сайтов. В 2017 эта цифра будет еще больше. Секрет жизнестойкости этого вида мошенничества в том, что он опирается не на “дыры” в программном обеспечении, а на уязвимость в человеческой сущности, у которой есть доступ к важным данным. Поэтому нелишним будет в очередной раз напомнить, что такое фишинг, каковы самые распространенные виды фишинговых атак, а также способы противодействия им.

Технологии Dell и Фонд ООН делают мир лучше

2016-02-25 в 12:30, admin, рубрики: data protection, dell prosupport, KACE, latitude, poweredge, secureworks, storage, Блог компании Dell, Железо, информационная безопасность, Сетевое оборудование Фонд ООН выполняет важную миссию. Он помогает Организации Объединенных Наций решать глобальные задачи по защите окружающей среды и здоровья людей, сохранению мира и безопасности, снижению уровня бедности и поддержке женщин. Фонд наращивает связи, собирает ресурсы и помогает тем, кто хочет приносить пользу планете.

Сегодня в нем работают более 300 человек. Они находятся в разных странах и нуждаются в гибком, но стабильном доступе к рабочим документам и приложениям. Тем не менее, организовать глобальную работу оказалось достаточно трудно, поскольку большая часть штата не могла получать удобный удаленный доступ к данным. Фонд нуждался и в усилении мер безопасности, ведь аудиторы регулярно проводят проверку перечисленных средств и грантов и хотят быть уверенными в защите финансовой информации. Организации также необходимо было построить новую IT-инфраструктуру и создать дата-центр для нового вашингтонского офиса. Разумеется, эта инфраструктура должна легко масштабироваться и быть актуальной еще по меньше мере пять лет.

Читать полностью »

Дисковый массив HP EVA — все просто!

2012-05-31 в 8:37, admin, рубрики: data protection, EVA, FCoE, fibre channel, iscsi, P6000, sas, snapshot, Блог компании HP, системное администрирование, системы хранения, метки: data protection, EVA, FCoE, fibre channel, iscsi, P6000, sas, snapshot, системы хранения  В преддверии выхода новых моделей дисковых массивов P6000 EVA, я хочу показать насколько просты и эффективны эти массивы в работе.

В преддверии выхода новых моделей дисковых массивов P6000 EVA, я хочу показать насколько просты и эффективны эти массивы в работе.

Традиционной сферой применения массивов HP P6000 была и остается виртуализация, интеграция с Microsoft, Oracle, SAP и широким спектром бизнес-приложений. Линейка P6000 представлена двумя моделями: P6300 EVA и P6500 EVA. Эти системы хранения построены на базе технологии SAS (Serial Attached SCSI) и поддерживают диски малого (SFF) и большого (LFF) форм-фактора различной емкости – от 146 ГБ до 3 ТБ.

В отличие от прежних поколений массивов Enterprise Virtual Array, P6000 EVA оборудованы как портами Fibre Channel 8 Гб/c, так и портами Ethernet 10 Гб/c или 1 Гб/c, что дополнительно позволяет подключать серверы по протоколам iSCSI и FCoE.

Читать полностью »

Право быть забытым

2012-04-24 в 19:37, admin, рубрики: data protection, Dura Lex, Privacy, Европа, законодательство, информационная безопасность, персональные данные, метки: data protection, Privacy, Европа, законодательство, персональные данные  25 января 2012 года Европейская Комиссия предложила проект постановления «О защите [персональных] данных» — General Data Protection Regulation (PDF). Документ призван заменить действующую в настоящее время "Директиву о защите данных" от 1995 года. Это достаточно знаковый документ, имеющий далеко идущие последствия и непосредственно затрагивающий интересы огромного числа пользователей сети.

25 января 2012 года Европейская Комиссия предложила проект постановления «О защите [персональных] данных» — General Data Protection Regulation (PDF). Документ призван заменить действующую в настоящее время "Директиву о защите данных" от 1995 года. Это достаточно знаковый документ, имеющий далеко идущие последствия и непосредственно затрагивающий интересы огромного числа пользователей сети.

Изначально я планировал максимально сжато изложить наиболее важные аспекты ожидаемых изменений, однако позже обнаружил, что не только на хабре, но даже в русскоязычном сегменте сети практически отсутствуют материалы по большинству вопросов, затрагиваемых в документе. Более того, мне показалось, что большинство русскоязычных читателей врядли вообще представляют о чем идет речь, кто действующие лица, каков статус документа, почему и как он появился, какова его дальнейшая судьба. Поэтому я добавил несколько разделов, представляющих собой некое «введение в историю вопроса» и призванных объяснить многие моменты, которые до сих пор с большой вероятностью находятся вне поля зрения русскоязычной аудитории, а также попытался несколько более развернуто рассказать о самом документе.

В результате статья получилась достаточно пространной, но, как мне кажется, и более интересной. Мне очень хотелось дать не сухую выжимку фактов, а показать сам процесс, немного объяснить как работают законодательные механизмы современной Европы, обозначить некоторые тенденции и дать необходимый минимум знаний для размышлений, сравнений и обоснованных выводов.

Читать полностью »