Рубрика «криминалистика»

Мох в криминалистике

2026-01-30 в 11:30, admin, рубрики: биология, ботаника, бриология, криминалистика, Мох, преступления, расследование, растения, судебно-медицинская экспертиза, экологияСегодня мы совместим две отличные вещи, а именно авиацию и криминалистику. Я дам Вам немного статистики и поведаю пару внутренних криминалистических секретов. Приступим!

Для начала немного циферок. В начале 1960-х гг. вероятность гибели для авиапассажиров составляла 1 случай на 100 тыс. Сейчас это немного выправили, поэтому в настоящее время статистика равна 1 случаю на 500 тыс. пассажиров. В РФ в период с 2005 по 2015 гг. произошло 27 авиакатастроф пассажирских воздушных судов, в которых погибли 1299 человек. Таблицу приложу ниже.

По статистике :

при разгоне происходит 18% аварий

при взлете - 11%

при наборе высоты - 7%

Читать полностью »

70+ бесплатных инструментов для компьютерной криминалистики (форензики)

2022-02-22 в 9:00, admin, рубрики: forensic analysis, forensics, open source, Блог компании Бастион, инструменты, информационная безопасность, компьютерная криминалистика, криминалистика, расследование, расследование инцедентов иб, расследование инцидентов, сбор данных, Софт, форензика

Расследование инцидентов в области информационной безопасности не такая горячая тема, как пентесты, но эта научная и практическая дисциплина продолжает развиваться, во многом, благодаря Open Source сообществу.

Изнанка войны. Средневековые (и не только) ранения

2021-03-18 в 6:56, admin, рубрики: битва, история, криминалистика, Научно-популярное, холодное оружиеАвтор: Azirsan

Мы обычно смотрим на древние сражения сверху – правый фланг атакует левый, в центре король возглавляет строй… Красивые прямоугольники на картинке, где стрелочками показано, кто и где на кого напал. Но что творилось непосредственно в месте столкновения солдат? В рамках этой популярной статьи хочу рассказать про ранения и те способы, которыми они наносились. Тема эта мало популярная в отечественной историографии, как, в общем-то, и другие вопросы, рассматривающие «лицо войны».

Ваш выход, граф: как мы не нашли хороший сетевой граф и создали свой

2019-11-08 в 8:10, admin, рубрики: analysis, criminalistics, cybercrime, cybersecurity, graph database, graphs, software, анализ, графовые базы данных, графы, информационная безопасность, компьютерная безопасность, компьютерная криминалистика, криминалистика, Сетевые технологии

Расследуя дела, связанные с фишингом, бот-сетями, мошенническими транзакциями и преступными хакерскими группами, эксперты Group-IB уже много лет используют графовый анализ для выявления разного рода связей. В разных кейсах существуют свои массивы данных, свои алгоритмы выявления связей и интерфейсы, заточенные под конкретные задачи. Все эти инструменты являлись внутренней разработкой Group-IB и были доступны только нашим сотрудникам.

Графовый анализ сетевой инфраструктуры (сетевой граф) стал первым внутренним инструментом, который мы встроили во все публичные продукты компании. Прежде чем создавать свой сетевой граф, мы проанализировали многие подобные разработки на рынке и не нашли ни одного продукта, который бы удовлетворял нашим собственным потребностям. В этой статье мы расскажем о том, как мы создавали сетевой граф, как его используем и с какими трудностями столкнулись.

Дмитрий Волков, CTO Group-IB и глава направления киберразведки Читать полностью »

Ключ на старт: лучшие программные и аппаратные средства для компьютерной криминалистики

2019-06-10 в 7:31, admin, рубрики: criminalistics, cybercrime, cybersecurity, forensic analysis, forensic toolkit, forensics, hardware, Open Source Software, opinion, software, информационная безопасность, кибербезопаность, компьютерная криминалистика, криминалистика, криминалистическая экспертиза, программное обеcпечение, Софт, специалист по безопасности, экспертиза, экспертное мнение

Вот так раньше выглядела одна из визиток Игоря Михайлова, специалиста Лаборатории компьютерной криминалистики Group-IB. На ней — аппаратные ключи программ, которыми пользовался эксперт при проведении криминалистических экспертиз. Стоимость только этих программных продуктов превышает 2 миллиона рублей, а ведь есть еще бесплатное программное обеспечение и другие коммерческие продукты. Какой инструментарий выбрать для работы? Специально для читателей «Хабра» Игорь Михайлов решил рассказать о лучших программных и аппаратных средствах для компьютерной криминалистики. Читать полностью »

Ученые утверждают, что распространение сотовой связи снизило уровень преступности

2019-06-04 в 15:31, admin, рубрики: гаджеты, криминалистика, мобильная связь, сотовая связь, социология

Лена Эдлунд из Колумбийского университета и Сесилия Мачадо из Фонда Жетулиу Варгаса предложили новое объяснение резкому падению уровня преступности в девяностые годы — загадке, над которой давно бьются социологи и экономисты. По мнению исследователей, растущая популярность мобильных телефонов коренным образом изменила механизм сбыта наркотиков и значительно снизила число вооруженных конфликтов между бандами.

Читать полностью »

Будущее борьбы с преступностью заключается в изучении родословных деревьев

2019-01-09 в 7:00, admin, рубрики: Биотехнологии, генеалогия, генетика, днк, криминалистика, преступления

Бывший сотрудник полиции Джозеф Джеймс Дианджело, обвинённый в том, что он был "Убийцей Золотого штата", в зале суда в Сакраменто, шт. Калифорния, 29 мая 2018 года, в момент, когда судья принимает решение о том, сколько информации, связанной с его арестом, можно придать общественности. Дианджело подозревают, по меньшей мере, в дюжине убийств и примерно в 50 случаях изнасилований, произошедших в 1970-х и 80-х.

В апреле Барбара Рай-Вентер, учёный, не являющаяся штатным криминалистом, использовала малоизвестный сайт GEDMatch, чтобы помочь следователям найти человека, разыскиваемого почти 40 лет: «убийцу Золотого штата». В последующие несколько месяцев органы правопорядка США ухватились за данную технологию и сумели арестовать целую толпу из более чем 20 человек, связанных с наиболее ужасными «висяками» за последние пять десятилетий. Генетическая генеалогия перестаёт быть аномалией судебной медицины и быстро становится рутинной процедурой. По меньшей мере, одна компания уже предлагает полный спектр услуг по генетической генеалогии для клиентов из правоохранительных органов. А опыт Рай-Вентер так высоко ценится, что она уже начала обучать своим секретам крупнейшие правоохранительные организации США, включая ФБР.

Читать полностью »

Что расскажут капли крови: тригонометрия преступлений

2018-08-13 в 12:00, admin, рубрики: Биотехнологии, криминалистика, кровь, расследование преступленийКак развивается криминалистика, изучающая капли крови [чтение не для слабонервных]

К тому моменту, как Дональду Джонсону позвонили и попросили явиться на место преступления, жертва была мертва уже много часов. Первый, кто появился на месте преступления, открыв дверь квартиры, обнаружил женщину, лежащую на краю кровати, голую от пояса и ниже, связанную, со ртом, заклеенным липкой лентой. Её забили до смерти. Детективам убойного отдела был нужен эксперт для сборки доказательств. Этим и занимался Джонсон.

Джонсон, работавший тогда главным криминалистом Лос-Анджелесского департамента окружного шерифа, изучил квартиру. На полу кухни лежали осколки керамики – остатки банки, в которой хранилась мука. Джонсон обратил внимание на два набора следов в муке, что говорило о том, что нападавших было двое. Одежда, которую достали из сундука, была разбросана у стены напротив кровати. Судя по взломанному замку, Джонсон смог понять, что замок открывали силой, возможно монтировкой. На замке тоже была кровь, и след из капель вёл к раковине, где нападавший вымыл руки.

Читать полностью »

В Office 365 Outlook нашли недокументированные API c подробными логами активности пользователя

2018-07-02 в 8:12, admin, рубрики: Activities API, api, office 365, outlook, Блог компании GlobalSign, информационная безопасность, криминалистика, Разработка для Office 365

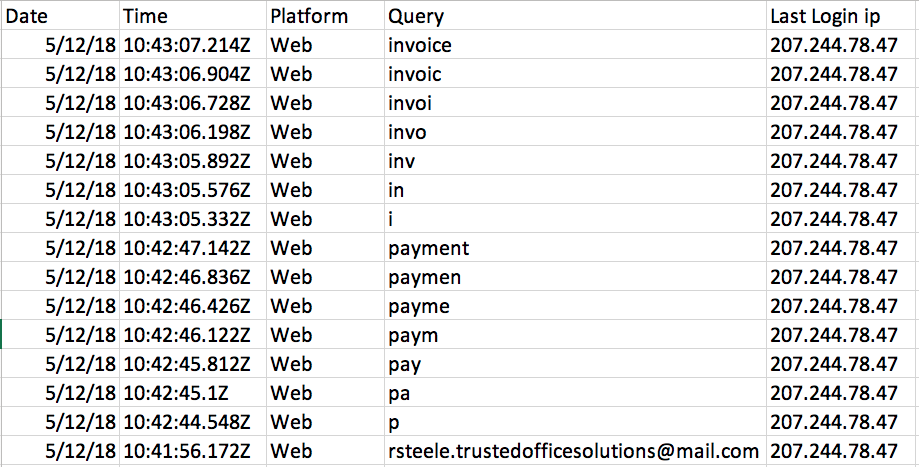

Детальные логи Office 365 Outlook, извлечённые программой Magic-Unicorn-Tool: злоумышленник ищет счёт на оплату (payment invoice). Первая буква поискового запроса введена в 10:42:44.548, последняя в 10:43:07.214. Информация об активности хранится в логах шесть месяцев

Долгое время ходили слухи, что в Office 365 есть встроенный секретный инструмент для записи активности пользователей. В июне 2018 года эти слухи подтвердились в полной мере. Всё началось с видеоролика, опубликованного Anonymous, а потом уже специалисты CrowdSrtike выложили подробный отчёт.

Microsoft внедрила в почтовый клиент Activities API не для каких-то злонамеренных целей, а для задач цифровой криминалистики, то есть расследования инцидентов со взломом корпоративной почты и другими утечками данных. Для этого ведётся подробнейший лог активности за шесть месяцев даже если пользователь отключил журналирование.

Читать полностью »