Рубрика «bruteforce»

Что еще могёт курсор

2025-10-28 в 18:45, admin, рубрики: bruteforce, flyway, java, migrations, spring

Вход в заднюю дверь или пентест сетевых принтеров и МФУ

2024-09-30 в 16:40, admin, рубрики: bruteforce, handshake, ldap, msfconsole, RESPONDER, smtp, wordlist, МФУ, принтерыВведение

В данной статье мы с вами затронем анализ сетевых принтеров/МФУ в компании. Каждый из Вас наверное замечал, что данные устройства стоят почти в каждом кабинете и этаже (последнее более опасно, так как доступ к данным устройствам может получить любой человек: сотрудник компании, внешний гость или подрядная организация).

Многие компании не выполняют необходимые мероприятия по предварительной донастройке данных устройств, а данные хосты могуть уязвимым звеном в периметре информационной системы.

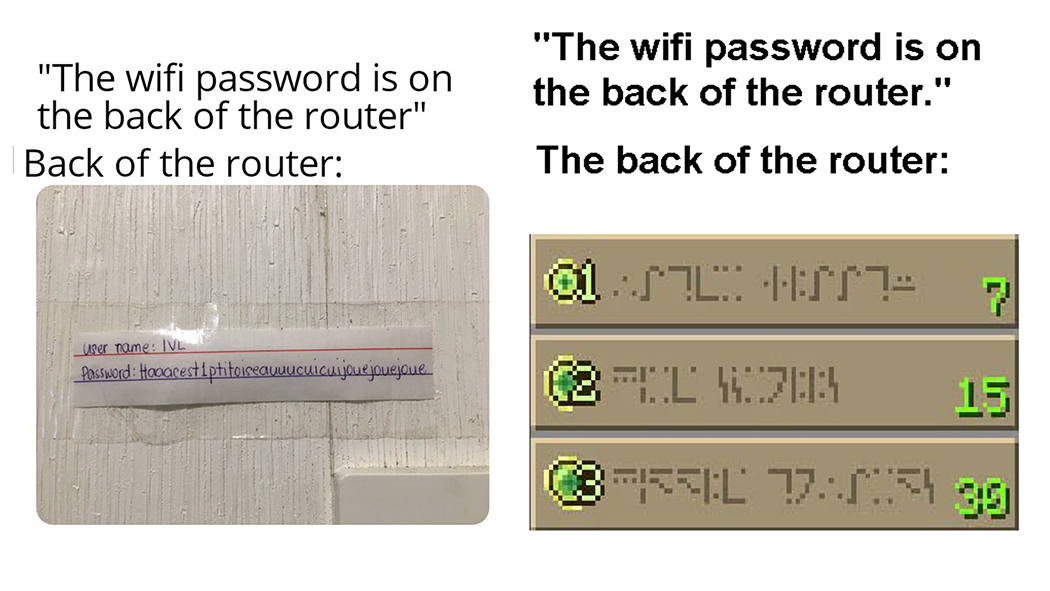

Сколько стоит ваш Wi-Fi?

2023-10-13 в 6:29, admin, рубрики: bruteforce, wi-fi, WPA, wpa2, взлом, сравнение, ценаА вы задумывались когда нибудь, сколько стоит разгадать пароль вашего Wi-Fi? Понятно, что все прекрасно помнят, что с увеличением длины парольной фразы - увеличивается сложность и при достаточной длине, перебор занимает ХХХХ - лет.

Давайте вместе разберемся - сколько это стоит в $$$ деньгах

План

Читать полностью »

Укрепление Nginx с помощью Fail2ban: тестируем и оцениваем «профит»

2022-12-22 в 11:37, admin, рубрики: bruteforce, ddos-атака, fail2ban, nginx, selectel, Блог компании Selectel, информационная безопасность, Разработка веб-сайтов, системное администрирование

«Только запустил Nginx-приложение, а в access.log уже десятки записей с непонятными запросами, переборами паролей и другого» — типичная ситуация для незащищенного сервера. Это следствие работы «ботов» для сканирования белых сетей, поиска открытых портов, сбора информации о версиях запущенных служб и подбора паролей к сервисам.

В статье расскажу, как с помощью open source-инструмента Fail2ban укрепить Nginx и защитить сервисы от взлома. А также продемонстрирую способы блокирования DDoS-атак. Подробности под катом.

Читать полностью »

Брутфорс соседского Wi-Fi (в исключительно исследовательских целях)

2022-07-10 в 2:06, admin, рубрики: .net, bruteforce, C#, wi-fi, wifi security, информационная безопасность, разработка под windows

Надежные и постоянно меняющиеся пароли - это здорово. Особенно когда они меняются и на Wi-Fi роутере и WPS на нем вообще отключен. В этом посте: сколько занимает перебор WPS pin и есть ли у этого практическое применение? А еще напишем программу для брутфорса на C#

MS Remote Desktop Gateway, HAProxy и перебор пароля

2020-05-23 в 17:45, admin, рубрики: bruteforce, gateway, haproxy, protect, rdgw, rdp, remote, информационная безопасность, системное администрированиеДрузья, привет!

Существует множество способов подключения из дома к рабочему месту в офисе. Один из них — это использовать Microsoft Remote Desktop Gateway. Это RDP поверх HTTP. Я не хочу здесь затрагивать настройку самого RDGW, не хочу рассуждать, почему он хорош или плох, давайте отнесёмся к нему, как к одному из инструментов удалённого доступа. Я хочу поговорить о защите вашего RDGW сервера от злого интернета. Когда я настроил RDGW сервера, я тут же озаботился защитой, особенно защитой от перебора пароля. Меня удивило, что я не нашёл в интернетах статей о том, как можно это сделать. Ну что ж, придётся делать самостоятельно.

Читать полностью »

Вычисление по пиццерии: Папа Джонс, который не заботится о безопасности

2018-07-30 в 8:55, admin, рубрики: bruteforce, papa johns, взлом, доставка пиццы, папа джонс, Тестирование IT-систем, Тестирование веб-сервисов, Тестирование мобильных приложений, уязвимость

Картинка для привлечения внимания взята тут

Пиццерия Папа Джонс открыта во многих странах, движок сайтов же практически везде разный. Тем не менее, движок, который разработали где-то в России, также используется на сайтах для Польши, Киргизии и Беларуси. Его и рассмотрим.

Читать полностью »

Обнаружен способ обхода защиты от перебора пароля на iPhone-iPad. На самом деле — нет

2018-06-23 в 9:02, admin, рубрики: apple, bruteforce, ipad, iphone, информационная безопасность

Атака позволяет злоумышленникам осуществлять любое количество попыток ввода пароля на заблокированном устройстве Apple без риска, что сработает защитный механизм, стирающий все данные.

Читать полностью »

Редкий представитель вида brute-force: история одной атаки

2018-06-19 в 7:27, admin, рубрики: bruteforce, антивирусная защита, Блог компании Инфосистемы Джет, информационная безопасность

Работая над защитой интернет-магазина одного из клиентов, мы несколько раз столкнулись с любопытной brute-force атакой, противостоять которой оказалось не так просто. В основе её лежало простое до изящества решение, выделявшее атаку из рядов ей подобных. Что она собой представляла и как мы от неё все-таки защитились, читайте под катом.

Читать полностью »

Security Week 12: игры в карты, зловред с ручным приводом и здоровый подход к утечкам

2018-04-09 в 21:36, admin, рубрики: bruteforce, sha-1, Блог компании «Лаборатория Касперского», информационная безопасность, кража данных, утечка данных, червиНовость

Банкам и правоохранительным органам придется поднапрячься: известные торговцы крадеными данными кредиток JokerStash выставили на продажу реквизиты богатеньких клиентов элитных магазинов Saks Fifth Avenue и Lord & Taylor Stores — то есть американцев и гостей Штатов, для которых норма тратиться по-крупному. И снимать деньги за рубежом, конечно. Не так-то просто вычленить среди всех этих операций темные делишки мошенников.

Банкам и правоохранительным органам придется поднапрячься: известные торговцы крадеными данными кредиток JokerStash выставили на продажу реквизиты богатеньких клиентов элитных магазинов Saks Fifth Avenue и Lord & Taylor Stores — то есть американцев и гостей Штатов, для которых норма тратиться по-крупному. И снимать деньги за рубежом, конечно. Не так-то просто вычленить среди всех этих операций темные делишки мошенников.

К тому же дельцы из JokerStash, как это у них заведено, выкладывают товар небольшими порциями, чтобы не заблочили все разом. А значит, хайп по утечке утихнет, а они еще и половины не продадут. Для сравнения: в декабре они увели данные 7 млн карт, и до сих пор выложили только четверть. Из новой партии пока продается 125 тыс. кредиток, а всего украли 5 млн.Читать полностью »