В наше время возникла необходимость создать программируемый и настраиваемый роутер, который обеспечивал бы доступ в Интернет домашней сети без геополитических ограничений. Поискав среди старых вещей, обнаружил материнскую плату двадцатилетней давности с твердотельными конденсаторами на борту, которая, издав тихий писк, успешно стартовала. Подробности технических характеристик ПК здесь не важны, поскольку передача пакетов процесс не требовательный к мощности "железа". Докупив дополнительную сетевую карту Wi-Fi стандарта 5G и установив Ubuntu 20.04, настроил устройство согласно руководству на данном Читать полностью »

Рубрика «fail2ban»

Защита при DDOS от метода SYN Flood подручными средствами ОС Linux

2025-09-02 в 10:06, admin, рубрики: ddos-защита, fail2ban, iptables, UbuntuКак настроить свой первый сервер: инструкция от фронтендера

2025-01-03 в 8:15, admin, рубрики: DevOps для начинающих, fail2ban, ssh, ufw, безопасность сервера, двухфакторная аутентификация, настройка сервера, настройка сервера с нуляЧасто на первом проекте кажется, что самое сложное позади: приложение готово, осталось только показать его миру. Но что, если сервер под угрозой?

В этой статье — простая и проверенная инструкция по настройке безопасного сервера для вашего первого fullstack-приложения. От SSH до SSL и двухфакторной аутентификации — рассказываю, как я защитил свой SaaS-проект Transcribator.

Шаг 1: Подключение и создание нового пользователя

Для начала подключаемся к серверу через IP-адрес и пароль, предоставленные провайдером. Обычно эти данные указываются в личном кабинете сервиса. Пример подключения:

Читать полностью »

Карманный Ansible и защита от брутфорс-атак

2024-10-18 в 22:11, admin, рубрики: Ansible, fail2ban, linux, orangepi, securityВведение

Здравствуйте! В своей профессиональной деятельности я часто работаю с системами, находящимися в различных сетях, изолированных как друг от друга, так и от Интернета.

Часто эти сети содержат Linux-хосты с разнообразным функционалом, но, как правило, имеют ряд общих конфигураций. Например, настройка точек подключения к общим сетевым папкам, безопасность, зеркала репозиториев и другие аспекты — все это требует значительных временных затрат, особенно с учетом большого количества таких устройств.

Укрепление Nginx с помощью Fail2ban: тестируем и оцениваем «профит»

2022-12-22 в 11:37, admin, рубрики: bruteforce, ddos-атака, fail2ban, nginx, selectel, Блог компании Selectel, информационная безопасность, Разработка веб-сайтов, системное администрирование

«Только запустил Nginx-приложение, а в access.log уже десятки записей с непонятными запросами, переборами паролей и другого» — типичная ситуация для незащищенного сервера. Это следствие работы «ботов» для сканирования белых сетей, поиска открытых портов, сбора информации о версиях запущенных служб и подбора паролей к сервисам.

В статье расскажу, как с помощью open source-инструмента Fail2ban укрепить Nginx и защитить сервисы от взлома. А также продемонстрирую способы блокирования DDoS-атак. Подробности под катом.

Читать полностью »

Port knocking и не только

2022-06-29 в 9:52, admin, рубрики: Drop, fail2ban, ipset, iptables, linux, portknoking, reject, tarpit, tcp, Блог компании inDriver, информационная безопасность, Настройка Linux, системное администрированиеПрочитав по диагонали статью гражданина @Winseven«ICMP открывашка портов для сервера», я сдержался. Все-таки велосипединг — это весело. Но вчитавшись, я опешил. Зачем запускать отдельное приложение для отслеживания нужных пакетов? Правильно ли, что достаточно один раз попасть пальцем в небо, чтобы порт был открыт? По мне, как-то не по фэншую.

Душа все это не вынесла, и я решился на статью.

Как я разогнал fail2ban* в тысячу раз с помощью SIMD

2022-06-02 в 9:08, admin, рубрики: ddos-защита, fail2ban, nginx, Rust, simd, высокая производительность, конечные автоматы, ненормальное программирование, Регулярные выраженияFail2ban — утилита чрезвычайно полезная во многих случаях. Думаю, многие используют её для того, чтобы в автоматическом режиме блокировать особенно назойливых «посетителей». К сожалению, если входящий поток становится слишком большим, fail2ban теряет все свои полезные свойства, потому что разбор лога безнадёжно отстаёт от реальности.

Вот, например, лог nginx из 100 тысяч строчек fail2ban при самых простых настройках (failregex='^<ADDR>') разбирает порядка 45 секунд:

$ fail2ban-regex nginx.log '^<ADDR>'

Running tests

=============

Use failregex line : ^<ADDR>Читать полностью »CrowdSec — современная альтернатива Fail2Ban и коллективный иммунитет для Интернета

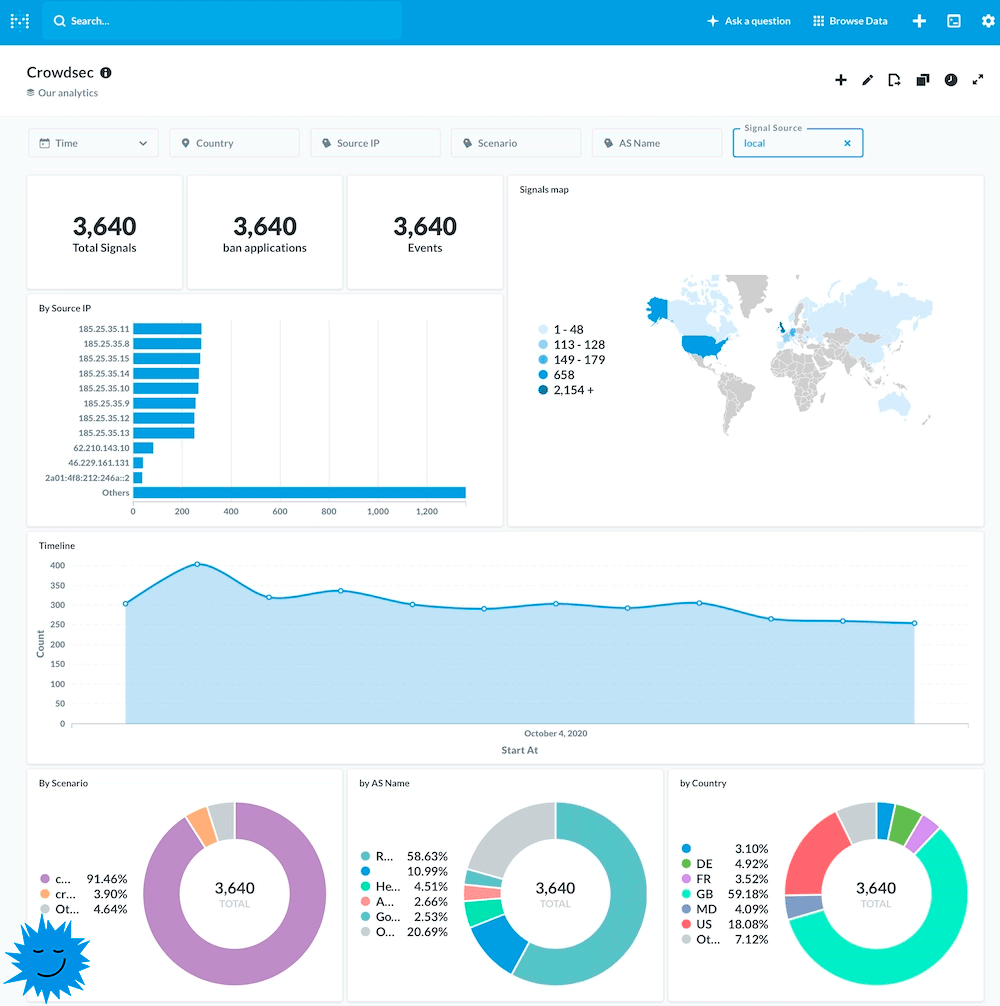

2020-11-16 в 8:30, admin, рубрики: CrowdSec, ddos, devops, fail2ban, Go, open source, SSHGuard, yaml, Блог компании VDSina.ru, информационная безопасность, коллективный иммунитет, Серверное администрирование, Софт

CrowdSec

Инструмент Fail2Ban хорошо известен админам. Программа анализирует логи на сервере и подсчитывает количество попыток доступа с конкретных IP-адресов по указанным протоколам. В случае нарушения правила данный IP-адрес блокируется на заданный отрезок времени. Например, джейл для авторизации по SSH включён с дефолтными настройками 5 попыток авторизации за 10 минут, после чего происходит бан IP-адреса на 10 минут. Отличный способ отфильтровать мусорный трафик от разных сканеров и защита от DDoS.

Fail2Ban и SSHGuard — лучшие инструменты в своей области. Однако новый опенсорсный проект CrowdSec представляется интересной альтернативой. Это локальная замена Fail2Ban, а потенциально нечто большее — глобальная база репутации IP-адресов типа иммунной системы интернета.

Читать полностью »

Защита Linux-сервера. Что сделать в первую очередь

2020-10-22 в 8:20, admin, рубрики: fail2ban, linux, openssh, passwd, ssh, useradd, Блог компании VDSina.ru, информационная безопасность, Серверное администрирование, системное администрирование, хостинг

Habib M’henni / Wikimedia Commons, CC BY-SA

В наше время поднять сервер на хостинге — дело пары минут и нескольких щелчков мыши. Но сразу после запуска он попадает во враждебную среду, потому что открыт для всего интернета как невинная девушка на рокерской дискотеке. Его быстро нащупают сканеры и обнаружат тысячи автоматически скриптовых ботов, которые рыскают по сети в поисках уязвимостей и неправильных конфигураций. Есть несколько вещей, которые следует сделать сразу после запуска, чтобы обеспечить базовую защиту.

Читать полностью »

Мониторинг лог-журналов: Такой уязвимый лог или как подложить свинью коллегам

2016-08-19 в 17:54, admin, рубрики: fail2ban, анализ данных, Анализ и проектирование систем, включайте мозг, информационная безопасность, логирование, мониторинг журналов, ненормальные решения, Программирование, системное программированиеМониторинг или анализ лог-журналов, касается ли это темы безопасности, анализа нагрузки, или создания статистики и аналитики для продажника или кормежки какой-либо нейронной сети, часто связан со множеством проблем.

К сожалению часто связано это и с человеческим фактором, а именно с нежеланием или непониманием некоторых простых довольно вещей многими разработчиками программ, API и сервисов, логирующих в журнал ту самую, так необходимую для мониторинга информацию.

Ниже именно то, как это часто делается и почему так дальше жить нельзя. Мы поговорим про форматы логов, разберем пару примеров, напишем несколько регулярных выражений и т.д…

Дорогие коллеги, конечно же это ваше дело, как и что вы пишете в логи своей программы, однако задуматься только ли для себя вы это делаете, все же стоит… Возможно, кроме вас, на эту строчку сейчас с отчаяньем смотрит какой-нибудь пользователь вашей программы, а то и умный до нельзя, но матерящийся почем зря, бот.

Меня же написать этот пост, заставил очередной фэйл с непростым таким для анализа форматом лога, приведший к очередной "уязвимости", вплоть до написания готового эксплойта в процессе поиска.

И если я этой статьей сподвигну хоть одного разработчика задуматься, — это уже будет большое дело, и возможно, в следующий раз анализируя журналы, писаные его программой, его не помянут грязным словом, а напротив благодарно похвалят.

Первые 10 минут на сервере

2016-06-17 в 6:45, admin, рубрики: 2fa, deploy, fail2ban, linux, root, ssh, sudo, Ubuntu, безопасность, Блог компании Rootwelt, букварь, двухфакторная аутентификация, информационная безопасность, Настройка Linux, привилегии, принцип минимальный привилегий, сервер, Серверное администрирование, системное администрирование, метки: принцип минимальный привилегийАзбука безопасности Ubuntu

«Мои первые 5 минут на сервере» Брайана Кеннеди — отличное введение, как быстро обезопасить сервер от большинства атак. У нас есть несколько исправлений для этой инструкции, чтобы дополнить ею наше полное руководство. Также хочется подробнее объяснить некоторые вещи для более юных инженеров.

Каждое утро я проверяю почтовые уведомления logwatch и получаю основательное удовольствие, наблюдая несколько сотен (иногда тысяч) безуспешных попыток получить доступ. (Многие довольно прозаичны — попытки авторизоваться как root с паролем 1234 снова и снова). Приведённая здесь общая методика подходит для серверов Debian/Ubuntu, которые лично мы предпочитаем всем остальным. Они обычно служат только хостами для контейнеров Docker, но принципы те же.

На больших масштабах лучше использовать полностью автоматические установки с инструментами вроде Ansible или Shipyard, но иногда вы просто поднимаете единственный сервер или подбираете задачи для Ansible — для таких ситуаций предназначена инструкция.

Примечание: Эта справка создана как базовая азбука. Её следует расширить и дополнить в соответствие с вашими потребностями.

Читать полностью »