Рубрика «mifare»

Удивительный мир транспортных карт Японии

2025-07-21 в 13:01, admin, рубрики: mifare, NFC, ruvds_перевод, бесконтактная оплата, бесконтактные карты, транспортные картыВзламываем транспортные карты: чит на бесконечные деньги

2023-11-07 в 8:30, admin, рубрики: mifare, Mifare Classic, взлом, не повторяйте этого дома, проездной, проездные билеты, реверс, транспортные карты, хакерские атаки, хакеры

Захват криптоключей Mifare и копирование ключей домофонов IronLogic своими руками

2019-12-09 в 11:55, admin, рубрики: diy или сделай сам, IronLogic, mifare, PN532, Proxmark3, rc522, SMKey, домофоны, захват, копирование, криптоключиГолыми руками захватывать криптоключи и копировать брелоки Mifare для домофонов конечно невозможно, а вот собрать прибор, который будет это делать вполне реально. Не буду здесь рассказывать о том, что такое Mifare и вдаваться в технические подробности, скажу только, что данная технология используется сейчас, например, в домофонах, и для того, чтобы скопировать домофонный брелок, необходимо знать криптоключи, которыми он был закрыт.

Внимание! Данная статья создана исключительно в образовательных целях. Напоминаем, что любое проникновение в информационные системы может преследоваться по закону.

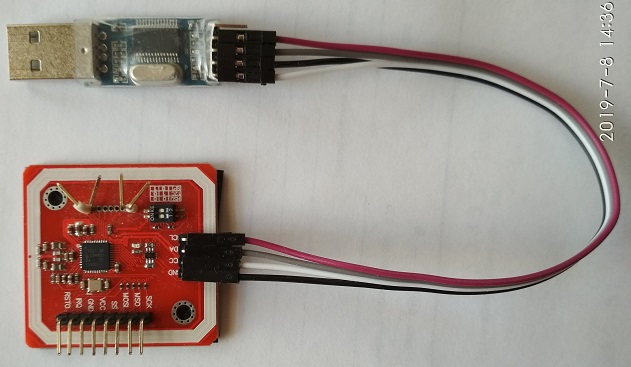

У многих, интересующихся технологией MIfare, наверняка есть простейшее устройство для чтения-записи карт и брелоков Mifare, состоящее из модуля PN532 и USB-UART адаптера:

Путем несложной и недорогой доработки это устройство можно заставить захватывать от

считывателя данные аутентификации, с помощью которых и рассчитываются криптоключи, так необходимые для чтения и копирования. Существуют и серийно выпускаемые приборы для этой цели — SMKey, Proxmark3, Chameleon и ещё некоторые. Это приборы с множеством функций, удобные, но недешевые.

Я предлагаю вашему вниманию более бюджетный вариант на основе подобного «малого джентльменского набора» из модуля PN532 и USB-UART адаптера, позволяющий захватывать данные от считывателя Mifare, например домофона, и рассчитывать криптоключи, с которыми считыватель обращается к метке.

Читать полностью »

Использование карты «Тройка» в качестве полиса ОМС

2019-07-25 в 9:58, admin, рубрики: mifare, NFC, Беспроводные технологии, инфомат, информационная безопасность, полис, тройкаКогда деревья были чуточку выше, трава зеленее, солнце ярче, а я учился в институте, у меня была социальная карта студента. Она мне нравилась своей функциональностью и продуманностью, но, как и все хорошее, срок действия её закончился и пришлось на неопределенное время забыть об этом благе московской цивилизации. На смену ей пришла Тройка, которая частично смогла вобрать в себя плюсы СКС, но далеко не все…

Читать полностью »

СКУД моего ЖК — безопасность на двух болтах

2019-02-07 в 22:55, admin, рубрики: diy или сделай сам, mifare, NFC, NXP, RFID, безопасность, Беспроводные технологии, взлом, информационная безопасность, реверс-инжиниринг, СКУДСпешу предупредить читателей: Данная статья написана только для ознакомления, и ни в коем случае не призывает к любым противоправным действием. Автор не несет ответственности за любые неправомерные действия совершенные людьми с использованием информации из данной статьи.

Приветствую читатель. Сегодня я хочу поговорить о безопасности систем контроля и управления доступом (СКУД) в целом и на примере моего ЖК. Будут рассмотрены основные уязвимости, а также совершена успешная попытка копирование ключей. Все манипуляции будут носить в основном аппаратный характер.

Читать полностью »

Где уязвимы более 20 млн транспортных карт в России: разбираем и развиваем MIFARE Classic

2019-01-28 в 8:08, admin, рубрики: mifare, билеты, Блог компании Программный Продукт, защита, информационная безопасность, криптография, платежные системы, транспорт, тройка, УрбанизмСтандарт бесконтактных карт MIFARE Classic создан более 20 лет назад и, несмотря на ряд найденных с тех пор уязвимостей, широко используется до сих пор (в частности в Москве и Санкт-Петербурге). В этой статье мы вспомним, какие уязвимости были найдены, и расскажем, как их можно устранить.

Источник: Instagram@pro.ticketing

Традиционно для подобных статей напоминаем, что в России подделка и сбыт билетов преследуются по закону (ст. 327 и 165 УК РФ), и призываем читателей оставаться на светлой стороне силы.

Читать полностью »

Исследование безопасности систем оплаты парковки

2018-11-29 в 16:39, admin, рубрики: mifare, NFC, информационная безопасность, парковкаВ этой статье я хочу рассказать о безопасности систем автоматизированной оплаты парковки. Приблизительно таких, как на этой картинке.

При въезде выдается парковочный талон, при выезде он засовывается обратно в терминал. В основном, талоны бывают двух типов: бумажные со штрихкодом/QR-кодом и пластиковые бесконтактные карты, о последних и пойдет речь.

Читать полностью »

«Шо, опять?» или взлом транспортных карт «Ситикард» (Нижний Новгород)

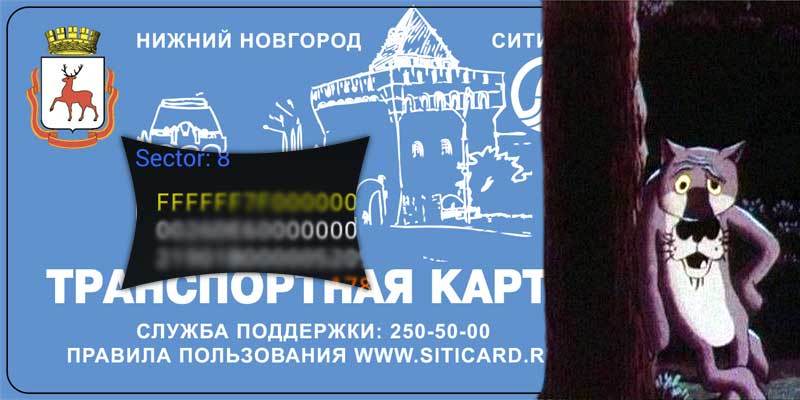

2017-04-06 в 7:44, admin, рубрики: android, mifare, NFC, NXP, RFID, взлом, информационная безопасность, транспортные картыЯ обычная девушка, сравнительно недавно работающая в сфере ИТ, не имею знаний в хакинге и взломе. Но вдохновленная статьями на Хабре про взлом транспортных карт «Тройка» и «Подорожник» (которые уже не доступны, авторы Ammonia и antoo), я решила рассказать про свой собственный опыт взлома транспортных карт «Ситикарт», которые действуют в Нижнем Новгороде.

Сразу скажу, я не хакер и не взломщица, а простой фронт-энд разработчик, мои знания по работе с ПК, если отбросить знания во фронт-энд разработке, можно охарактеризовать, как «опытный пользователь».

Я не разрабатывала специальные приложения, как делали это авторы упомянутых статей, а покажу, как доступными средствами можно легко взламывать транспортные карты. Методы взлома известны давно (лет 5-7 точно).

Если бы я, как разработчик, использовала старые версии фреймворков с известными уязвимостями, мне бы давно оторвал работодатель голову, но на разработчиков транспортных систем это, по-моему, не распространяется. Возможно, это связано с низкой подкованностью самих разработчиков.

Но вернусь к взлому. Итак, обо всем по порядку.

Читать полностью »

Уязвимость карты Подорожник: бесплатные поездки в наземном транспорте Санкт-Петербурга

2017-03-15 в 22:37, admin, рубрики: mifare, replay attack, RFID, информационная безопасность, Разработка под android, Санкт-Петербург, транспорт

Почти год назад на Хабрахабре появилась статья "Исследование защищенности карты Тройка", в которой было подробно описано устройство проездных билетов и векторы атаки на систему оплаты общественного транспорта в Москве. Ещё тогда, вдохновившись прочитанным, мне захотелось попробовать применить описанные в статье приёмы к петербургскому аналогу Тройки — карте Подорожник, которая используется для оплаты поездок в общественном транспорте города.

Читать полностью »