Привет, меня зовут Олег. Я отвечаю за платежные риски в Tinkoff.ru.

Социальная инженерия вышла на первое место в способах кражи денег со счетов и карт физлиц. С помощью психологических приемов мошенники вводят клиентов в заблуждение с целью наживы. Классическая схема такого мошенничества — когда жертве звонят якобы сотрудники службы безопасности банка.

Однако арсенал не ограничивается убеждением. Мы собрали пять популярных мошеннических инструментов, с помощью которых «уводили» деньги у ваших коллег и знакомых в 2019 году. Никакой теории — только реальные случаи.

Во всех крупных банках работают системы противодействия мошенничеству, которые анализируют операции, ищут аномалии и мошеннические паттерны.

Развитие инструментов злоумышленников и противостоящих им систем похоже на эволюцию брони и снаряда — это бесконечный процесс. По понятным причинам в статье не будет изложено, что и как именно банки могут вычислить, но важно понимать: как и пожар, обман лучше предотвратить.

В «Тинькофф Историях» в мобильном приложении мы регулярно рассказываем о том как не попасться на уловки изобретательных злоумышленников, а также запускаем сразу несколько тематических проектов, включая мультипликационный сериал.

Базовая схема

Мошенники представляются службой безопасности банка и сообщают о попытке списания денежных средств со счета клиента. Для отмены несанкционированной операции просят назвать полный номер карты и коды подтверждений из СМС. На самом деле в этот момент они либо входят в ваш банковский личный кабинет, либо совершают операции в интернете — тогда попросят еще срок действия и трехзначный код на обратной стороне карты.

Если раньше были типовые портреты таких жертв, самый распространенный из которых — люди преклонного возраста, то сейчас грани стираются. Ни пол, ни возраст теперь не влияют на способность противостоять разнообразным схемам уловок.

IVR

Очевидный минус стандартного сценария для мошенников — это неизбежная борьба со страхами клиентов, их вопросами, которые часто возникают. Например, в том же СМС написано, что никому нельзя сообщать код.

Однако технологии приходят на помощь не только порядочным гражданам. Аферист говорит, что код подтверждения нельзя никому сообщать — это совпадает с текстом СМС и вызывает доверие у жертвы.

Мошенник просит ввести код в тоновом режиме после переключения на IVR (интерактивное голосовое меню), который стандартным дикторским голосом говорит, что нужно ввести код в тоновом режиме после сигнала.

Удаленный доступ

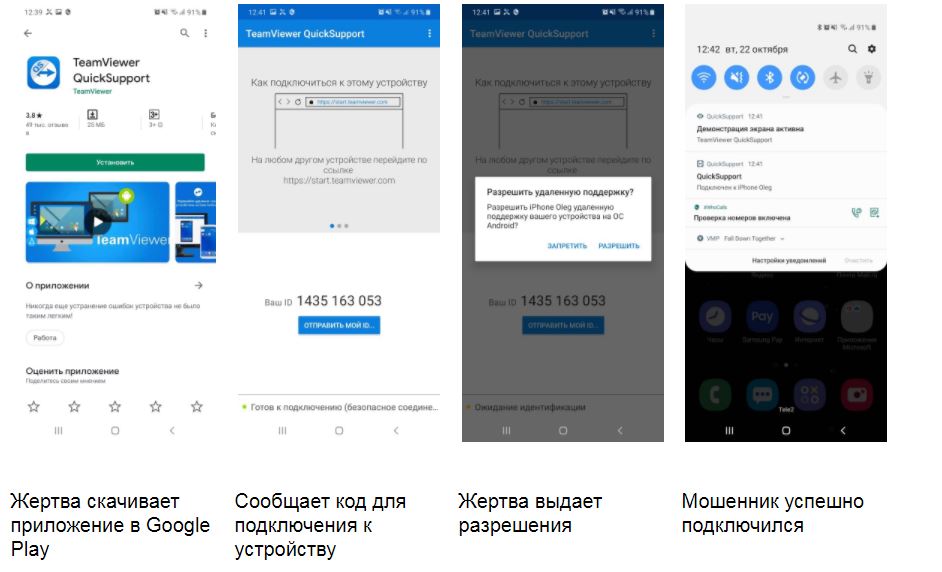

Звонок мошенника обычно застает клиента врасплох. Звонящий представляется сотрудником банка и сообщает о выявлении вредоносного программного обеспечения на устройстве клиента. Для его устранения нужно предоставить доступ к устройству. Жертве необходимо скачать на смартфон программу удаленного доступа — TeamViewer, Anydesk или другую.

После установки лжесотрудник банка просит клиента назвать код, отображающийся в приложении. Мошенник вводит этот код в программу на своем устройстве. После того как жертва предоставляет все разрешения (при необходимости скачивает аддон для полного управления), злоумышленник получает в зависимости от ОС и производителя смартфона жертвы:

- Android (например, Samsung) — полный удаленный доступ к устройству клиента. Мошенник совершает платежи с клиентского устройства, поскольку коды подтверждений операций приходят на него же.

- iOS и некоторые устройства на Android (например, Nexus) — доступ на просмотр. Мошенник руководит действиями клиента («Нажмите сюда, а теперь — сюда»). В результате клиент сам переводит средства мошеннику.

Подмена номера мошенника

Некоторые злоумышленники звонят с простых симок, купленных горстью у метро. В этом случае жертва получает звонок от лжесотрудников банка с номера с типовыми префиксами 926, 916 и другими.

Другие мошенники в погоне за конверсией звонков в украденные деньги обращаются к телекомуникационным сервисам подстановки номера телефона.

Технически подмена номера возможна за счет эксплуатации уязвимости протоколов телефонных соединений, таких как SIP и ISDN PRI, в которых не предусмотрено механизма контроля достоверности отправителя сообщения.

Высветившийся на экране смартфона красивый номер вида 8 (495) ххх-хх-xх притупляет бдительность жертвы.

Cash-in на безопасный счет

Клиенту банка поступает звонок якобы от службы безопасности банка. В ходе разговора выясняется, что счет клиента в опасности и средства с него могут вывести с минуты на минуту.

Аферисты запрашивают номер карты и код подтверждения для входа в личный кабинет, чтобы помочь клиенту. Получив доступ к огромному массиву информации (данные об операциях, счетах, остатках) мошенники без труда втираются в доверие, снимая последние сомнения («Не могут же мошенники столько про меня знать», — думает клиент).

Подготовленной жертве объявляют, что единственный способ спасти деньги — вывести их на безопасный счет. Далее возможны два сценария развития событий.

Перевод. Клиенту предлагают самостоятельно перевести средства на безопасный счет. Мошенники с помощью психологического давления убеждают сделать перевод на счет дропа. Дроп — это человек, который за небольшую плату оформляет на себя обычную дебетовую карту, затем передает ее мошенникам, которые используют ее для обналичивания украденных денег.

Банкомат. Мошенники могут использовать в своих целях банкоматы с функцией cash-in.

Клиенту сообщают, что нужно срочно отправиться к ближайшему банкомату и снять все деньги. Для особо крупных жертв (а мошенники на этот момент видят, сколько денег на счетах) могут даже вызвать такси.

После снятия денег жертву просят положить наличные на счет мошенников. Запугивают штрафами и пенями, а с другой стороны — заманивают обещаниями возместить неудобства денежной компенсацией. В конце концов мошенники одерживают верх, и клиент сам пополняет их счет свежеснятыми наличными.

Переадресация на номере жертвы

Банки не дремлют и, выявив подозрительную операцию, спешат связаться с клиентами.

Обычно лжебезопасники полагаются на свой навык убеждения: они настраивают клиента против настоящих сотрудников банка и внушают необходимость подтвердить операции. Это может выглядеть сюром, но таковы реалии.

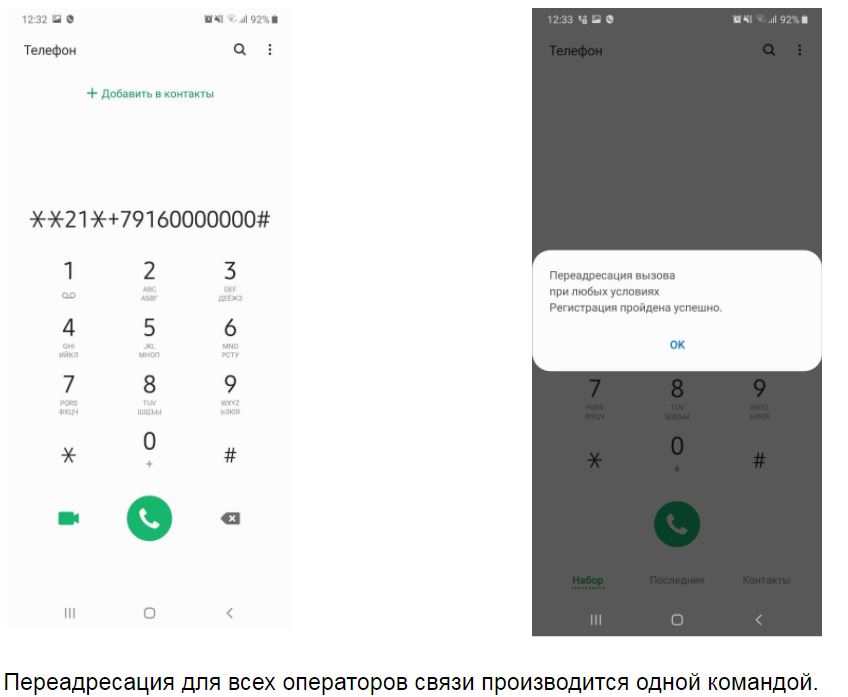

Но некоторые мошенники больше полагаются на технологичные решения. Вместо сложной обработки клиента просят его набрать на телефоне последовательность символов, которая в действительности является USSD-командой на включение переадресации входящих звонков жертвы на номер мошенников. Кроме того, запрашивают идентификационные данные, по которым будут пытаться выдавать себя за клиента при звонке настоящей службы безопасности.

Заключение

Мошенники могут использовать сразу несколько средств из этого перечня. Поэтому важно быть настороже при любых звонках из банка и не спешить доверять звонящему. Он может угрожать штрафами со стороны банка и соблазнять бонусами за выполнение своих требований.

Поэтому нужно запомнить, что настоящие сотрудники банка никогда не попросят:

- Сообщить им код подтверждения операции.

- Установить программы на смартфон, тем более с функционалом удаленного доступа.

- Выполнить на телефоне USSD-команды.

- Перевести или через банкомат внести ваши деньги на счета третьих лиц.

В следующей статье — еще больше о том, как противостоять мошенникам, которые подстерегают вас буквально на каждом шагу: в соцсетях, инвестициях, на досках объявлений и сайтах знакомств.

А уже сейчас можно ознакомиться с материалами www.tinkoff.ru/secure.

Автор: Олег