Привет!

Пока мы разрабатывали продукты по кибербезопасности, на нас самих напали мошенники.

Стандартный телефонный скам уже всем известен и с каждым годом работает все хуже, поэтому мошенники придумали новую схему с предварительной атакой на жертву через мессенджер. Именно под такую схему попали наш операционный директор Леша Крапивницкий и несколько других коллег.

Леша успел записать разговор с мошенником, а мы разобрали схему по смысловым кусочкам, описали триггеры, на которые давил мошенник и объяснили, как себя вести в такой ситуации.

В начале рассказываем, откуда пришла новая схема телефонного мошенничества. Если хотите сразу услышать разговор Леши, листайте до раздела «Мошенник звонит из "правоохранительных органов" и напоминает об уголовной ответственности».

Мошенники в 2023 году переключились с обычных людей на сотрудников компаний

77% всего телефонного мошенничества строится на схеме с безопасным счетом. Жертву пугают утечками данных и якобы в целях безопасности просят перевести деньги на специальный счет. До второй половины 2023 года мошенники устанавливали такие контакты только от имени представителей банков или спецслужб.

Теперь мошенники выбирают своих жертв среди сотрудников компаний, которым предварительно пишут в мессенджер от имени генерального директора или другого руководителя.

Делают это для того, чтобы усилить реакцию через срочность и авторитет.

Мы изучили несколько кейсов подобного мошенничества в 2023 году и попытались собрать схему по шагам:

|

0. Подготовительный этап. Мошенник проводит предварительный сбор информации о компании с помощью слитых баз данных. Находит аккаунт гендиректора в Телеграме и создает его копию вместе с фото и описанием. |

|

|

1. Пишет от лица недовольного гендиректора и запугивает проверкой. |

|

|

В зависимости от сферы работы сотрудника или особенностей скриптов мошенников сценарий может различаться, но звонок обычно поступает не сразу, а только на следующий день: |

|

|

2. Звонит из «правоохранительных органов» и напоминает об уголовной ответственности. |

|

|

3. Говорит об утечке данных из компании. |

|

|

4. Нагнетает ситуацию и рассказывает о вмешательстве шпионов. |

|

|

5. Запрашивает данные зарплатной карты. |

|

|

6. Проверяет степень доверия с помощью сверки даты рождения. |

|

|

7. Звонит сотрудник «Центробанка». |

|

|

8. Звонит дополнительный «куратор», который объясняет, как снять деньги и куда их перевести. |

То есть, обработка идет не в одно фишинговое письмо, а в три–четыре этапа через разные каналы связи: сообщение в мессенджер от имени руководителя, звонок из органов, звонок из ЦБ, звонок от куратора. Иногда на втором шаге мошенники звонят от лица министерства. Например, одной из жертв, профессору медуниверситета, звонили из «Министерства здравоохранения».

В этом году атакам по новой схеме подверглись сотрудники госсектора, коммерческих предприятий, медицинских и образовательных организаций, правоохранительных органов и даже самой сферы кибербезопасности. Кстати, о ней!

1. Мошенник пишет от лица недовольного гендиректора и запугивает проверкой

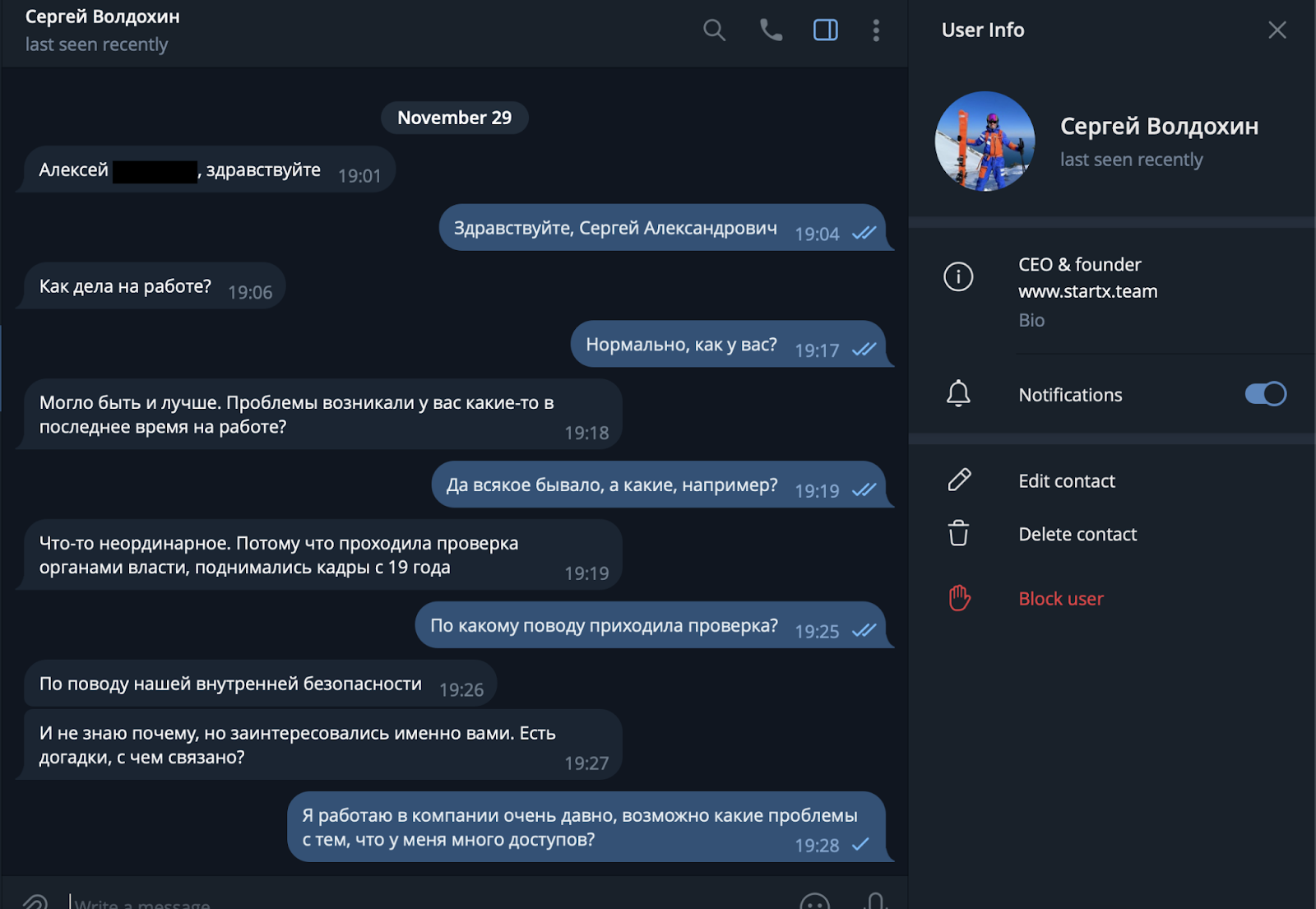

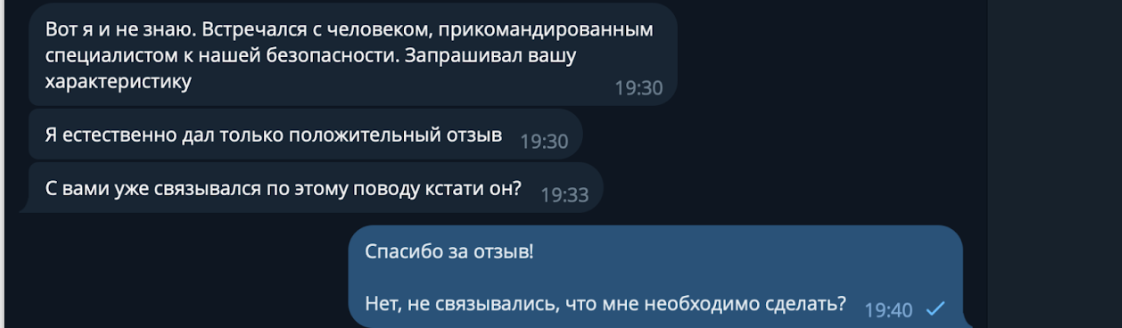

Вечером 29 ноября нескольким нашим сотрудникам пришло сообщение от неизвестного отправителя в Телеграме. При этом его аккаунт был оформлен точно так же, как у Сергея Волдохина — директора нашей компании. Мошенники полностью скопировали имя и фамилию, био и все фото профиля. Телеграм-логин и номер телефона были скрыты.

Наш операционный директор Алексей Крапивницкий решил продолжить беседу и посмотреть, куда она приведет. Как и в других кейсах, руководитель туманно говорил, что произошло «что-то неординарное» и грядет проверка.

Здесь и дальше мы будем разбирать общение с мошенниками по трем пунктам: триггер, желаемая реакция и совет, как прекратить разговор.

Триггер. В первом сообщении мошенник называет Лешу по отчеству, пытаясь вызвать тем самым доверие.

Откуда мошенники узнали информацию о наших сотрудниках: их телефоны, имена и отчества? Все сотрудники, к которым пришли мошенники — непубличные люди и случайно скомпрометировать свои данные в соцсетях они не могли. Главный объединяющий фактор — работа в компании с 2018 года, и наиболее вероятно, что данные утекли из кадровой отчетности за 2019 год, о которой как раз и упоминает мошенник.

Далее задает вопрос, на который любой сотрудник ответит либо нейтрально, либо положительно — после чего заходит с негатива, чтобы на контрасте вызвать тревогу. Усиливается это чувство витиеватыми сообщениями о проверке со стороны властей и тем, что выбор пал именно на Лешу.

Мошенник снова располагает к себе тем, что дал на сотрудника хорошую характеристику.

«Гендиректор» предупреждает о звонке, но не называет время — нагнетает больше тревоги. А потом снова переключается и желает хорошего вечера.

Желаемая реакция. Идеальная жертва в такой ситуации бы испугалась. Все внимание сфокусировано не на фейковом аккаунте или желании разобраться в ситуации, а на страхе вызвать гнев руководителя и нежелании быть несправедливо уволенным.

Несмотря на раздражительность и жестокость, лже-Сергей общается относительно уважительно и даже дал на Лешу хорошую характеристику — такого человека неудобно подвести, завтра утром придется взять трубку.

В сентябре профессора Красноярского медицинского университета заставили по этой схеме перечислить мошенникам 8,7 миллиона рублей. Похожая ситуация произошла у работников новосибирских театров и библиотеки. От лица начальника в этом году писали сотрудникам «Фонтанки», а работников курской администрации пугали сообщениями от «мэра». Об атаках на людей в контексте мировых и российских компаний мы каждую неделю пишем в нашем дайджесте.

Как защититься. Найти в корпоративном справочнике мобильный телефон руководителя и позвонить ему. Либо воспользоваться другим привычным вам способом связи (почта, Slack, Microsoft Teams) и задать вопросы там.

2. Мошенник звонит из «правоохранительных органов» и напоминает об уголовной ответственности

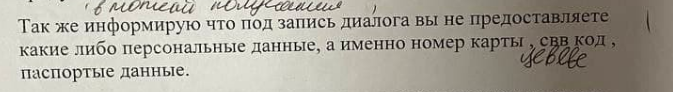

Триггер. Мошенник представляется Романом Вадимовичем и ссылается на вчерашнее сообщение от «руководителя», стараясь вызвать доверие. На этот же рычаг давит и проведение ликбеза о том, что незнакомцам нельзя раскрывать личные и банковские данные.

Чтобы жертва погружалась в состояние аффекта и не могла спросить совета, «капитан ФСБ» просит Лешу оставаться в комнате одному и ни с кем не разговаривать в течение всего звонка. Коллеги и родственники, которым удавалось спасти людей от мошенников, описывают жертв словами «на ней лица не было», «у него даже голос изменился», «не могла прийти в себя» — это и есть аффект.

Отдаление от посторонних мошенник мотивирует статьей 310 УК РФ, которая влечет наказание за разглашение данных следствия. Это реальная статья, но привлечь по ней могут только если вы ознакомились с материалами дела лично и с вас взяли физическую расписку. Также на подобных звонках мошенники апеллируют к статьям 283 УК РФ о разглашении гостайны и 183 УК РФ о разглашении коммерческой налоговой или банковской тайны — привлечь по ним к ответственности по телефону невозможно.

Желаемая реакция. На этом моменте жертва должна убедиться, что все последовательно, о звонке действительно предупреждали. К жертве прикомандировали «капитана ФСБ», значит, все серьезно, к тому же упомянули уголовную статью — нужно сотрудничать со следствием, иначе будут проблемы.

Помните, вначале статьи мы говорили, что 93% атак успешно поражают цель за счет срочности и авторитета действующего лица? А кто может быть более авторитетным, чем гендиректор, сотрудник ФСБ и специалист из Центробанка.

Как защититься. Попросите объяснить детали уголовной ответственности и скажите, что никаких документов вы не подписывали, чтобы считаться по этому делу свидетелем или подозреваемым. На это вам ответят, что запись звонка приравнивается к расписке — но такой формулировки в УК нет, нужна реальная бумажка.

3. Мошенник говорит об утечке данных из компании: бухгалтерия что-то задумала

Триггер. Роман разыгрывает уже известный нам сценарий: данные, которые сотрудники передавали отделу кадров при найме, ушли в руки злоумышленников.

В 2022 году у клиентов банков украли 14 миллиардов рублей, при этом 70% жертв сами совершали небезопасные операции под давлением мошенников. Некоторые данные сотрудников действительно утекают из бухгалтерских отчетностей и других документов, но сохранить счета в безопасности можно только если вы знаете основные уловки мошенников и не поддаетесь на них.

Еще «капитан» тщательно отыгрывает роль скрупулезного инспектора, снова давя на авторитет. Мошенник просит дать характеристику на Сергея Волдохина. После задает стандартные вопросы про недавние конфликты с коллегами из отдела кадров и бухгалтерии, подразумевая, что слив данных мог произойти из-за ссоры. Еще говорит о мистических документах, которые сотрудников якобы просили подписать по просьбе Волдохина.

Желаемая реакция. Жертва в этот момент думает, что в компании случился настоящий заговор — бухгалтерия проворачивает серые схемы, строит козни против всех, и теперь я в опасности. Конечно, непонятно, как связаны мои личные данные с документами для гендира, но такого серьезного человека лучше не нервировать лишними вопросами и со всем соглашаться.

Как защититься. Уличайте «капитана» в несостыковках, говорите, что вы с бухгалтерией на короткой ноге и вообще они сидят в соседнем кабинете, давайте спросим у них напрямую.

4. Мошенник нагнетает ситуацию и рассказывает о вмешательстве шпионов

Триггер. Здесь мошенник добавляет в легенду два новых лица. Якобы сотрудник банка, через который Леша получает зарплату, завладел его счетом и совместно с бухгалтерией попытался перевести с него деньги Богданову Илье Александровичу. Но сотрудник банка не простой, а завербованный «украинскими спецслужбами».

Снова на Лешу пытаются давить авторитетом, показывая осведомленность в деле. Чтобы усыпить бдительность жертвы, Роман упоминает реальные группировки и события, затем задает несколько вопросов, ожидая положительный ответ.

Про украинских террористов говорили и редакции «Фонтанки», и профессору из Красноярска. В этом случае мошенники реагируют не только на меняющиеся тренды в целом, но и на новостной фон, вплетая его в новые схемы.

Желаемая реакция. Сложно брать паузу и говорить «нет», когда на тебя давят названиями террористических группировок. От страшных названий жертву парализует, все, что она хочет на этом этапе — чтобы ситуация скорее разрешилась.

Как защититься. Даже если предположить, что подобное расследование может существовать, по протоколу дознаватели не будут напрямую связываться с физическими лицами, выходя на них через гендиректора — это неглавный фокус расследования и это слишком сложно. Попросите «сотрудника ФСБ» прислать вам официальный документ или номер части, куда нужно подъехать для дачи показаний.

5. Мошенник запрашивает данные зарплатной карты

Триггер. «Капитан» продолжает показывать заботу о персональных данных Леши, показывает свое беспокойство из-за их утечки, при этом сохраняет строгость — это тоже идет в копилочку авторитета мошенника. Позже предупреждает: будет еще один звонок — от сотрудника Центрального банка, который объяснит, что конкретно сотворили со счетом Леши.

Желаемая реакция. Когда о тебе так заботятся и бесплатно предоставляют специалиста из самого Центробанка, доверие к собеседнику растет. Параллельно человеку страшно, что на него могут незаметно повесить кредит — на этом этапе человек готов принимать конкретные инструкции для того, чтобы «обезопасить» свои деньги.

Как защититься. Берите пример с Леши и всячески изображайте проблемы с памятью — путайте количество счетов, названия банков, можете даже придумать свое. Не давайте никакой достоверной информации.

6. Мошенник проверяет степень доверия с помощью сверки даты рождения

Триггер. Роман добавляет важности «расследованию», подчеркивая, что без Леши сотрудники Центробанка не смогут распутать это дело. Потом запугивает Алексея статьей 293 УК РФ о халатности. Для полного отыгрывания роли расследователя мошенник просит сотрудника назвать дату рождения.

Желаемая реакция. Идеальная жертва из страха уголовного преследования будет согласна выполнять указания «высоких чинов», не будет перечить и разглашать информацию близким.

Как защититься. Скажите, что статья 293 УК РФ относится только к должностным лицам, и с физлицами никак не связана. На вопрос о дате рождения максимально увиливайте. На самом деле, мошенник уже знал дату рождения Леши и проверял таким образом, насколько ему доверяют. Когда Леша назвал не ту дату рождения, мошенник понял, что дальше разговаривать нет смысла, и бросил трубку.

Чек-лист: как обезопасить себя от схем мошенников

Когда смотришь на взаимодействие мошенника и жертвы со стороны, все кажется очевидным — брось трубку и всё. Но мошенники постоянно совершенствуют свои методы и психологические уловки, и здесь не спасет ни образование, ни чин, ни опыт работы — только осведомленность в кибербезопасности. По этой причине на угрозы мошенников попадаются не только обычные сотрудники, но и топы вроде директора Яндекс Go, экс-замглавреда «Эхо Москвы» и замглавы ФНС. Так что же делать?

Научитесь брать паузу. Конечно, знать уловки мошенников — полезно, но куда полезнее не принимать решение здесь и сейчас, а делать шаг назад. Замедляться. Спрашивать «зачем» и «почему». Удивительно, но такие вопросы ломают скрипт мошенника, раздражают его и заставляют бросать трубку.

Не доверяйте сообщениям от новых аккаунтов. Бывает, что по работе нам пишут новые коллеги, но чаще всего нас предупреждают о сообщении, и мы обсуждаем сугубо рабочие вопросы. Если к вам пришли с нетипичной просьбой с незнакомой страницы — поищите имя человека в общем чате и удостоверьтесь, что это не лже-дубль вашего коллеги. Попробуйте позвонить или написать ему в другом мессенджере, приложите скриншоты и ждите ответа — только потом принимайте решение продолжать переписку.

Не поддавайтесь на авторитет собеседника. Слова об уголовной ответственности, звания и недовольные сообщения от гендиректора — стресс для любого человека. Посмотрите на них под другим углом — если бы в компании действительно случилась беда, с сотрудниками говорили бы лично и в более конфиденциальной обстановке, нежели телефонный разговор.

Отдельный мини-совет руководителям — старайтесь устанавливать с сотрудниками доверительные отношения, где каждый имеет право голоса. Человек, который привык воспринимать руководителя как часть команды, а не безоговорочного предводителя, с большей вероятностью засомневается в достоверности сообщений.

Вывод

Методы социальной инженерии постоянно развиваются — как мы говорили, схема с привлечением гендиректора появилась только этой осенью и уже принесла ущерб в сотни миллионов рублей.

Раньше мошенники действовали наугад, не разбираясь, кого они обманывают. Сейчас же, пользуясь утечками данных, они предварительно собирают информацию о потенциальных жертвах. Мошенники покупают украденные данные в даркнете, анализируют их, сопоставляют с различными базами и разрабатывают персонализированный сценарий атаки.

Один из способов повысить цифровой иммунитет коллег и вовлечь их в диалог о безопасности — поделиться с ними этой историей. А для системной отработки навыков вы можете воспользоваться платформой Start AWR, где сотрудники проходят курсы и отрабатывают знания на практике с помощью имитированных атак, созданных на базе актуальных схем мошенничества.

Автор:

Start_X