Всем привет! Меня зовут Андрей, я специалист по информационной безопасности в Selectel. За время своей работы я понял, что часто люди используют правила цифровой гигиены в профессиональной деятельности, но совсем забывают про них в обычной жизни. По данным компании RTM Group, за 2021 год в России зарегистрировано более 249 тыс киберпреступлений, связанных с мошенническими схемами, — и это только известные правоохранительным органам инциденты.

Не хотите подкрепить эту статистику? Тогда давайте вспомним, почему важно соблюдать правила цифровой гигиены, и найдем тот самый «баланс» между комфортом и шапочкой из фольги. Подробности под катом!

Дисклеймер: в статье есть вымышленные названия предприятий, любые совпадения с реальными компаниями случайны.

Используйте навигацию, если не хотите читать текст полностью:

→ Цифровая гигиена — что это?

→ Хорошо ли защищены наши данные?

→ Мобильные приложения

→ Социальная инженерия

→ Публикация данных в сети

→ Как обезопасить свои данные

→ Заключение

Цифровая гигиена — что это?

Цифровая гигиена — это знания и правила потребления информации в современном мире ТВ и интернета, позволяющие сохранить ментальное здоровье, финансы и собственную идентичность.

Да, это определение скопировано из Google, но оно правильное. Однако я бы отдельно выделил и базовые правила анонимности в сети. Как и любая безопасность, цифровая гигиена связана с вероятностями. Это значит, что никогда нельзя быть уверенным в сохранности своих данных. Здесь напрашивается вопрос…

Хорошо ли защищены наши данные?

Часто люди передают свои данные не подозревая, что общаются со злоумышленниками. Еще чаще — закрывают глаза на нарушения банальных рекомендаций по длине пароля и двухфакторной аутентификации. Как следствие — конфиденциальная информация уже таковой не является, а на паспорт оформлено с десяток кредитов.

Но не всегда безопасность зависит только от самого человека: в мире случаются сливы баз данных, слежки с помощью приложений и сайтов. Те же «сливы» — довольно частое явление, затрагивающее даже крупные корпорации. В общий доступ уходят данные аккаунтов, мобильных номеров и другая информация. О подобные инцидентах можно почитать по ссылке.

Кто-то может возразить в духе «Ну и что такого? Кому нужен мой адрес или никнейм на сайте?». Но допустим, что произошла утечка из сервиса доставки. На первый взгляд ничего страшного не случилось, ведь в сеть попали только логин, номер телефона, сумма заказа и адрес доставки.

Но на базе этой информации можно прикинуть, какой у вас уровень дохода, с кем вы общаетесь (например, если заказ был не для себя) и другие сведения. Обычно такие данные используют различные рекламные конторы, которые обзванивают потенциальных клиентов. К слову, благодаря этой утечке могут вскрыться измены и не только.

После публикации одной из таких утечек в сети появились также базы ГИБДД, интернет-сервиса для размещения объявлений и т. п. Да, информация может быть устаревшей, но по тому же телефону можно определить ваше ФИО, какую машину водите, где живете и что предпочитаете на ужин.

К сожалению, после слива данные уже никогда не станут конфиденциальными. Можно попросить РКН заблокировать сайт, ограничить к нему доступ, но все базы уже будут продаваться в даркнете за небольшую стоимость. Одна запись (пользователь) в БД стоит около 0,1 рубля — все зависит от объема и актуальности информации.

Дальше будет только хуже? Что делать?

За последний год, согласно статистике компании Infowatch, количество утечек в мире выросло в 3,5 раза — статистика неутешительная. Возможно, такая динамика обусловлена политической ситуацией, но все идет к тому, что в любой момент информация может стать публичной.

Чтобы попадание в такие базы стало менее критичным, рекомендую не указывать свой точный адрес (например, с точностью до подъезда), завести отдельный номер телефона для различных сервисов и никому его не предоставлять (тогда можно избавиться от надоедливых звонков). А также — регистрироваться не под своим именем, где это возможно.

Еще можно вести таблички — они помогут узнать, с какого сервиса утекли ваши данные. Пользовались ли вы ими? Поделитесь своим опытом в комментариях.

Мы кратко рассмотрели основные проблемы информационной безопасности и цифровой гигиены глазами простого пользователя. Давайте теперь углубимся в суть вопроса и разберем их более предметно.

Мобильные приложения

Личную информация о человеке можно получить не только через базы теневого интернета. Есть разные приложения, которые собирают гораздо больше информации о нас. Для этого им нужно всего несколько разрешений.

Например, при установке приложение может попросить доступ к контактам, чтобы в будущем рекламировать себя же вашим друзьям. Также большинство приложений «следит» за пользователями и собирает информацию о том, чем они интересуются. Это нужно для того, чтобы выдавать более качественный контент. Но не всегда: данные помогают направленно распространять таргетированную рекламу. Кажется, что в этом ничего плохого нет, но и эта информация утекает.

С другой стороны, некоторые вредоносные приложения способны выкачивать личные фотографии, заметки и другую информацию, которая может быть использована против вас — например, для шантажа.

Например, если вы решили посмотреть с помощью приложения PostContact, как записаны в телефонах друзей, оно моментально выведет данные ваших контактов в собственную базу, которая может попасть в чьи-то руки.

Бывает, что разработчики делают ставку на то, что никто не читает политику конфиденциальности при установке приложения. Хотя из нее можно узнать, к каким данным вы предоставляете доступ. Это могут быть имя, фамилия, электронная почта, номер телефона, список ваших контактов и другая информация. Но есть и хорошие новости: удалить информацию о себе из подобных приложений можно. Подробнее о сборе данных в программах типа PostContact описано в статье.

Рекомендации

Не стоит недооценивать информацию, которую собирают приложения. Ведь кроме простых списков покупок это могут быть, например, платежные данные. Обязательно читайте политику обработки данных, не предоставляйте разрешения, которые не нужны для работы приложения, и устанавливайте только проверенное ПО из доверенных источников.

Ниже — способы проверить, к чему есть доступ у приложения.

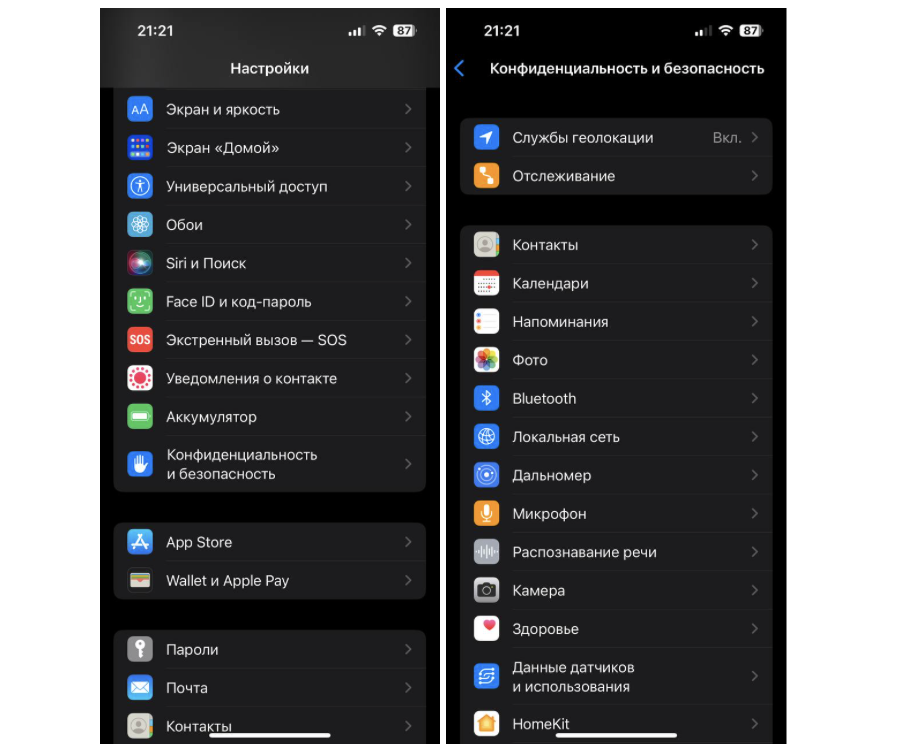

- Для IOS: перейдите в настройки, в раздел Конфиденциальность и безопасность.

Кликнув на контакты, фото и другие разделы, можно увидеть, у каких приложений есть к ним доступ, и отключить ненужные разрешения. В разделе Отслеживание можно узнать, какие приложения могут отслеживать ваши действия на веб-сайтах и в других приложениях. В службах геолокации — проверить, какие приложения могут отслеживать ваше передвижение и местонахождения.

Блиц-приложения — это системные приложения Apple вроде компаса. Подробнее про различные виды служб можно прочитать по ссылке.

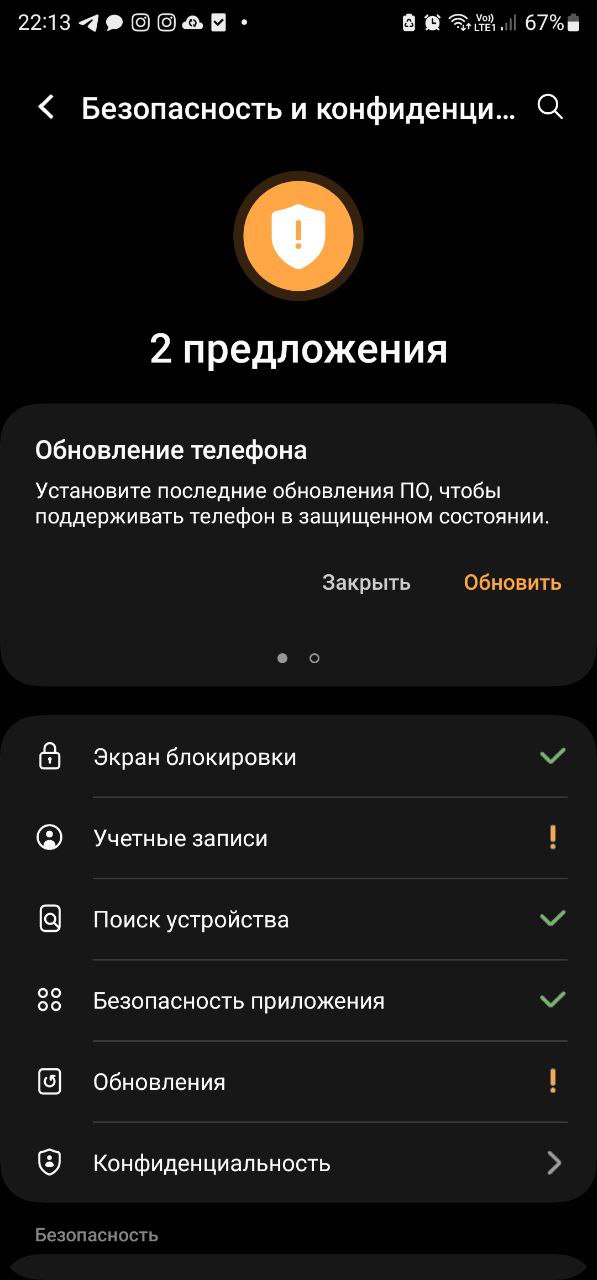

- Для Android: откройте настройки, раздел Безопасность и конфиденциальность, Конфиденциальность и перейдите в Диспетчер разрешений.

Один из популярных сборщиков информации — публичные VPN, притом не только бесплатные. Они обычно собирают информацию о посещении сайтов, предпочтениях и так далее. Все эти данные также могут утекать, поэтому самый надежный вариант — использовать собственный грамотно настроенный VPN-сервер.

Социальная инженерия

Социальная инженерия, social engineering — совокупность методов воздействия на человека, с помощью которых можно «вытянуть» из него конфиденциальную информацию, убедить потратить деньги и сделать вообще почти все что угодно.

Методы социальной инженерии разнообразны. Один из них, с которым сталкивался (или еще столкнется) каждый, выглядит так: вам приходит сообщение от знакомого или незнакомого человека с просьбой авторизоваться на стороннем сайте типа vlc.com. Дизайн сайта идентичен оригинальному, но ссылка выглядит странно, хотя похожа на vk.com.

Допустим, сообщение пришло ранним утром, поэтому подозрительные детали вас не смутили. Страница полностью загрузилась, вы ввели пароль и логин, отправляете — и все, данные скомпрометированы. Злоумышленник получил доступ к аккаунту и может делать с ним все что угодно.

Он может, например, организовать рассылку сообщений всем контактам с просьбой перевести деньги на карту или собрать на вас компромат для дальнейших вымогательств. А ведь все началось с обычного сообщения, которое называется фишинговым.

По данным Symantec, на каждые 2 000 электронных писем приходится одно фишинговое. В 2020 году в Google заявили, что ежедневно системы регистрируют 25 миллиардов спам-страниц. Фишинговые атаки — не редкость.

Громко прогремела ситуация с Telegram, когда многим писали злоумышленники с предложением оформить Premium со скидкой. Однако вводить промокод они предлагали не в приложении, а на «официальном сайте, адрес которого на пару символов отличался от реального.

Кроме того, поддельный сайт требовал ввести данные от аккаунта для «авторизации». После ввода данных злоумышленники получали доступ к аккаунту жертвы и рассылали похожие письма с предложением оформить Premium-подписку.

Вам также могут написать с предложениями принять участие в каком-то значимом для вас мероприятии или купить вещь по большой скидке — сценариев много, фантазии не хватит.

Подобные предложения можно также получить и на рабочую почту. Злоумышленники обычно представляются сотрудниками по внешним связям и рассказывают о выгодных акциях или специальных предложениях. Чтобы ими воспользоваться, необходимо перейти по ссылке, заполнить анкету или войти на сайте с рабочего аккаунта. Итог тот же: данные скомпрометированы.

Последствия таких атак бывают разными. Например, в ноябре 2020 года была совершена атака на соучредителя австралийского хедж-фонда Levitas Capital. Мошенники внедрили вредоносное ПО в корпоративную сеть фонда под видом Zoom. Вирус чуть не привел к уводу 8,7 млн. долларов США на счета мошенников.

В результате организаторы атаки получили 800 тыс долларов, а репутационный ущерб Levitas Capital привел к закрытию компании.

Фишинг — лишь один из методов социальной инженерии. Это может быть приятное общение в баре или на конференции, в ходе которого вы рассказываете корпоративные или свои жизненные тайны. Стоит отметить, что «социальные инженеры» обычно заранее готовятся к беседам, разыскивают информацию о вас, чтобы произвести хорошее первое впечатление. С этим им помогают социальные сети.

Рекомендации

К сожалению, нет конкретных методов защиты от социальной инженерии. Вы можете только тренировать собственную внимательность и пунктуальность, чтобы сохранить перед собеседником закрытость информацию.

Мы в Selectel нашли способ повышения грамотности сотрудников в сфере ИБ в виде боевых учений — фишинг-экспериментов — и написали об этом статью.

Но не весь фишинг можно «побороть» внимательностью. Иногда злоумышленники отправляют письма, что вы якобы подписались на рассылку, а на кнопку «отписаться» вешают свою ссылку. Естественно, жертва нажимает на нее и попадает на сайт, через который может быть загружено вредоносное ПО. И это только один из примеров. Есть и другие способы, о которых можно почитать по ссылке. Поэтому про антивирусную защиту забывать не стоит.

А вообще — прислушивайтесь к своей интуиции. Если что-то показалось странным, возьмите минуту на подумать, не бойтесь отказывать на сомнительные вопросы. И помните: если есть какое-то крайне выгодное предложение, но решать надо прямо сейчас и нет времени на раздумья, вас хотят обмануть.

Публикация данных в сети

Для атак социальной инженерии злоумышленники берут данные о вас из открытых источников. Часто мы сами публикуем о себе много информации — например, о месте работы, учебы, увлечениях, любимых книгах, фильмах и прочем. С точки зрения 152-ФЗ, такие данные являются общедоступными, так как вы сами их публикуете.

Отсюда следует, что злоумышленнику ничего не будет за использование и распространение общедоступных персональных данных до тех пор, пока они находятся на сайте-источнике.

Сталкинг и скрейпинг — как связаны?

Думаю, каждый хоть раз заходил на страницу человека в социальных сетях, чтобы узнать о нем больше информации. Скорее всего, у вас не было злых умыслов, но бывает наоборот, когда за простым пользователем следят так называемые «сталкеры».

Чаще всего, «сталкерами» становятся бывшие партнеры, завистливые друзья, коллеги или знакомые. Такое виртуальное преследование способно не только напугать жертву, но и послужить почвой для совершения противоправных действий — например, кибербуллинга, целенаправленного оскорбления пользователя.

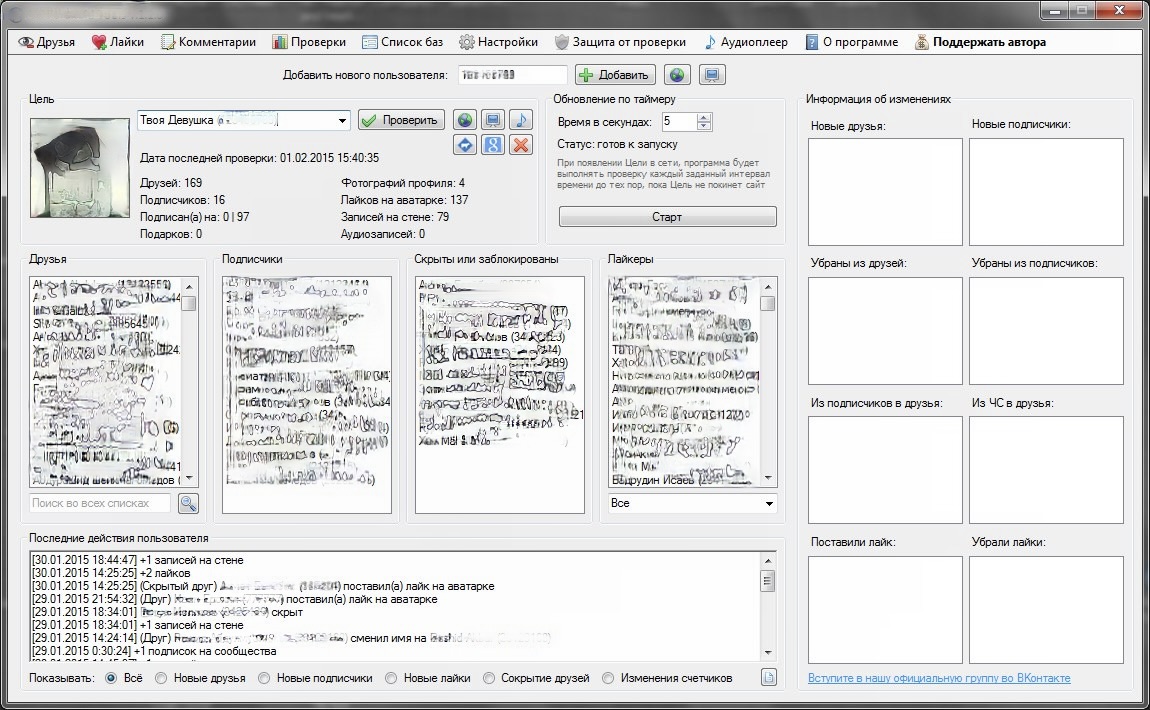

При этом злоумышленнику необязательно тратить время и вручную изучать страницы, группы и друзей жертвы. Сбор данных можно автоматизировать, организовать веб-скрейпинг. Это значит, что можно написать или установить специальное ПО, которое будет самостоятельно проверять необходимые страницы, выкачивать данные, фиксировать изменения.

Окно программы для сбора данных со страницы в vk.

Рекомендации

Полностью защититься от сталкинга невозможно. Но закрыв страницу в социальной сети, можно препятствовать программам для скрейпинга. Также рекомендую просто не публиковать о себе много информации в социальных сетях — лучше ограничиться ФИО. И старайтесь постить меньше публикаций, которые раскрывают ваше актуальное местоположение, новые знакомства и другую личную информацию.

Как обезопасить свои данные

Важно сохранять баланс между безопасностью и удобством. Чтобы полностью обезопасить себя, нужно надеть шапочку из фольги, отказаться от всех благ цивилизации и уехать жить в лес. Но даже тогда есть вероятность, что ваши личные данные будут опубликованы.

Поэтому я собрал небольшой чек-лист и разбил его на три уровня:

- Базовый — это те действия, которые следует выполнять каждому.

- Средний — для относительно продвинутых пользователей, которые понимают, как важна безопасность.

- Продвинутый — для людей с крупицей паранойи. 🙂

Базовый уровень

1. Не используйте один и тот же пароль на разных сайтах.

2. Используйте только сложные пароли — от 15 символов с заглавными буквами и спецсимволами.

При этом пароли не должны содержать важные для вас слова или даты. Тогда злоумышленнику будет сложнее подобрать комбинацию, на это уйдет больше времени. Проще всего использовать парольные фразы типа Habr$Good_Job-7821!.. Проверить надежность пароля можно на security.org (не вписывайте туда итоговый пароль, проверить на сложность можно паттерн, который вы хотите применить).

3. Меняйте пароли на важных ресурсах минимум раз в два месяца, а на неважных — минимум раз в год. Это позволит вам избежать подбора паролей. А если они уже были опубликованы в сети, это позволит прервать доступ мошенников к вашим учетным записям.

4. Установите двухфакторную аутентификацию для доступа к важным ресурсам и сайтам.

5. Ограничьте доступ к своим страницам в социальных сетях или оставьте только ту информация, которая для вас неважна. Советую вообще убрать какую-либо информацию из соцсетей.

6. Заведите отдельную карту для онлайн-оплат и не храните на ней деньги. Установите лимиты на платежи и переводы, внимательно смотрите, на каких сайтах вы вводите свои платежные данные.

7. Если вам поступает звонок — например, из банка — с просьбой сделать что-то срочно, не торопитесь. А лучше перезвоните на известный номер для уточнения информации.

8. Измените пароль от вашего роутера, который стоит по умолчанию. Иначе любой пользователь, подключенный к вашей сети Wi-fi, сможет отслеживать трафик. Поэтому используйте WPA2 и придумайте надежный пароль.

9. Обновляйте устройство: зачастую новые патчи блокируют уязвимости.

10. Не обсуждайте сокровенные вещи и не обменивайтесь откровенными фотографиями в переписках. Тем более нельзя отправлять любую платежную информацию — например. номера и CVV карт.

Перед отправкой и публикацией информации в общий доступ важно подумать о рисках, которые может нести это действие за собой. Ведь все то, что однажды попало в интернет, может остаться в нем навсегда. И да, приватные чаты Telegram или удаление сообщений вас не застрахуют, так как данные могут остаться в базах сервиса.

11. Старайтесь не пользоваться бесплатными Wi-fi и VPN — они могут собирать и просматривать весь трафик, который вы отправляете. В некоторых случаях даже шифрованный.

Средний уровень

1. Проверьте список подключений к вашим соцсетям, почте и приложениям устройства. Удалите те, которые вами не используются. Рекомендую устраивать такие проверки хотя бы раз в месяц.

2. Не сохраняйте пароли в браузере.

3. Продумайте, как будете хранить пароли. Установите парольный менеджер — например, BitWarden.

4. Проверьте, нет ли вас в базах данных с утечками данных, и подпишитесь на уведомления о появлении в таких базах. Бесплатные сервисы — haveibeenpwned.com и monitor.firefox.com.

5. Не оставляйте данные на сайтах, которые не защищены HTTPS-протоколом.

6. Регулярно чистите cookies, данные сессии и кэши.

7. Используйте адреса-псевдонимы, чтобы защитить реальный почтовый адрес от спама и фишинга. Это можно сделать через Anonaddy или SimpleLogin.

8. Проверяйте разрешения, которые запрашивают приложения, и читайте пользовательские соглашения, чтобы понимать, какие данные они могут собирать, использовать и передавать. Это поможет уменьшить количество утечек ваших данных.

9. Чтобы спастись от назойливой таргетированной рекламы, используйте режим инкогнито и VPN (только проверенные сервисы, а лучше свой личный).

10. Используйте разные e-mail для переписки, работы, регистрации на развлекательных ресурсах, регистрации на государственных порталах и в банках. Данный способ поможет вам минимизировать учетку и последующий взлом вашего e-mail через слабо защищенные сайты, а еще это просто удобно.

Продвинутый уровень

1. При заказе доставки не указывайте номер квартиры. Лучше выйти и встретить курьера лично. Тогда в случае утечки данных никто не будет точно знать ваш адрес проживания.

2. Попробуйте погуглить свой номер телефона, ФИО и фотографии. Если вас не удовлетворяет, какая о вас есть информация в интернете, вы можете связаться с владельцем ресурса и попросить ее удалить.

По второй части восьмой статьи Федерального закона №152 «О персональных данных» сведения о субъекте персональных данных должны быть в любое время исключены из общедоступных источников по его требованию. Либо по решению суда или иных уполномоченных государственных органов. Следовательно, отказать вам в удалении этих данных не могут. А еще можно воспользоваться формой от Яндекса и других поисковых сервисов.

3. Для регистрации на ресурсах, которые вам не важны, используйте виртуальные почтовые ящики и SIM-карты.

4. Перед публикацией или отправкой фотографий не забывайте очистить метаданные. Они могут содержать сведения о геолокации, устройстве и времени, когда было сделано фото. Как чистить метаданные, хорошо описано в статье.

Заключение

Злоумышленники не будут тратить много времени на поиск информации о вас, если вы простой гражданин. Но если вы медийная личность или занимаете высокую должность в компании, следует задуматься о своей цифровой безопасности. Спойлер: этой статьи вам будет недостаточно. Берегите платье снову, а свои данные смолоду!

Другие материалы по информационной безопасности

→ Чем аттестованный сегмент ЦОД отличается от классического?

→ Snort и Suricata — обзор и настройка популярных IDPS

→ Укрепление Nginx с помощью Fail2ban: тестируем и оцениваем «профит»

Автор: Андрей Салита