Приветствую тебя, мой добрый друг!

Пришло время еще одной статьи об уязвимостях, CSRF атаках и секретных агентах!

Скорей же, ныряй под кат!

Приветствую тебя, мой добрый друг!

Пришло время еще одной статьи об уязвимостях, CSRF атаках и секретных агентах!

Скорей же, ныряй под кат!

Большинство многопосещаемых площадок позволяют размещать у себя картинки с внешних ресурсов. Это очень удобная и полезная фича не только для простых пользователей, но и для людей, собирающих информацию о вас.

Вы хотите узнать больше информации о самых действенных методах? Вам интересно, как с помощью маленькой картинки определить разрешение экрана, локальное время и сменить парочку паролей? Добро пожаловать под кат!Читать полностью »

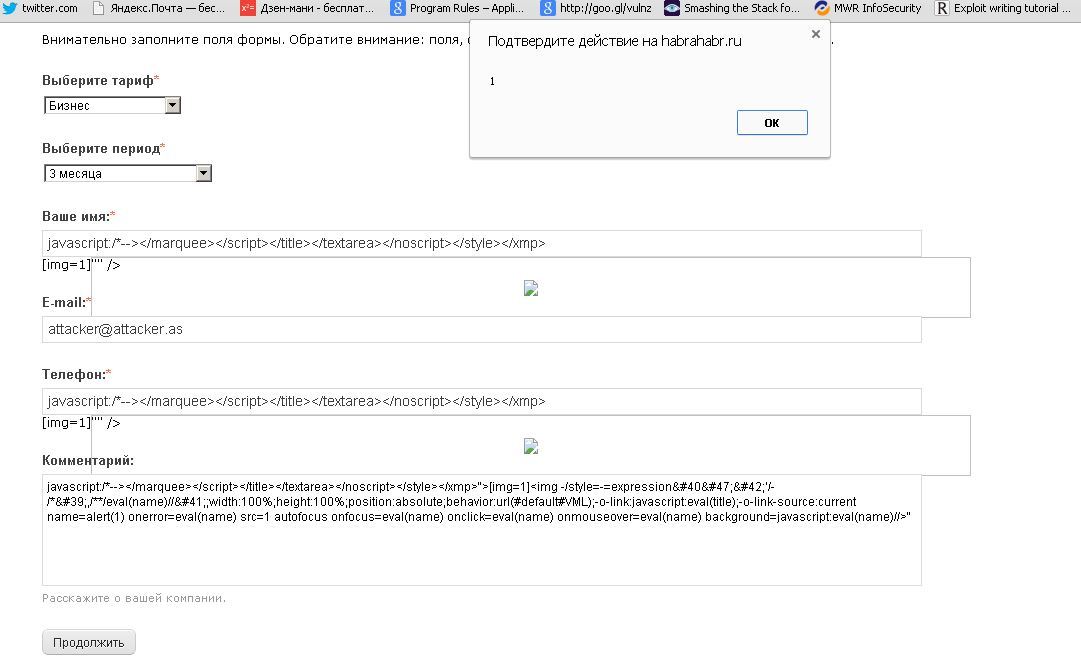

Как-то мне стало интересно, сколько же стоят корпоративные блоги на Хабрахабре. Я зашел на эту страницу и перешел по ссылке заказать. Автоматом, вместо ожидаемых данных, ввел вектор для тестирования XSS и получил выполнение JS у себя в браузере. Но это не всё так интересно, как методы защиты на Хабре от последствий XSS.

Читать полностью »

Во время последней недели на конференции BlackHat общественности был представлен новый тип атаки, направленный на SSL-защищенный контент. Этот тип атаки был назван BREACH (англ. “брешь” прим. перев.), и вызвал целую волну обсуждений в различных сообществах. Технические блоги были забросаны ссылками на сайты со статьями о том, что нет никакой возможности это исправить, и как вы можете попытаться защититься от уязвимости. Многие уважаемые специалисты в ИБ писали об этом.

И я здесь, что бы сказать вам, не беспокойтесь об этом.

Читать полностью »

19 марта мы объявили о начале месяца поиска уязвимостей «Проверь Badoo на прочность». Сегодня нам хочется подвести первые итоги и поделиться с вами промежуточными результатами, рассказать, как мы готовились к проверке на прочность, рассмотреть самые интересные уязвимости и сделать «фейспалм».

19 марта мы объявили о начале месяца поиска уязвимостей «Проверь Badoo на прочность». Сегодня нам хочется подвести первые итоги и поделиться с вами промежуточными результатами, рассказать, как мы готовились к проверке на прочность, рассмотреть самые интересные уязвимости и сделать «фейспалм».

И для начала немного статистики:

.png)

Предлагаем вашему вниманию очередную подборку с ссылками на новости и материалы.

Приятного чтения!

Читать полностью »

100 миллиардов долларов США – огромная сумма, не правда ли? Именно во столько оценивают мировой рынок интернет-рекламы в 2012 году. Не надо далеко ходить, чтобы понять, кто получит большую часть этих денег. Конечно же, это такие компании, как Google, Facebook, Yahoo! и т.д. Но примерно 20% от этой суммы получат спамеры. Эти огромные деньги привлекают очень хорошо организованный бизнес и талантливых людей.

Несколько месяцев назад исследовательский центр Positive Research проводил анализ безопасности системы Citrix XenServer. Помимо прочего, мы изучали безопасность интерфейсов администрирования, и в частности веб-интерфейсов различных компонентов системы. В результате нам удалось обнаружить несколько критических уязвимостей, которые позволяют получить контроль не только над этими компонентами, но и над мастер-сервером, а значит над всей облачной инфраструктурой. О найденных уязвимостях мы незамедлительно сообщили компании Citrix. После того как бреши были закрыты ([1], [2], [3]), результаты были представлены на форуме Positive Hack Days в рамках секции FastTrack.

Читать полностью »

Совсем недавно у меня появилась задача защитить web-приложение полностью построенное на ajax от CSRF-атак.

Каков же механизм такой атаки? Суть заключается в выполнении запроса с другого сайта под авторизационными данными пользователя. Например, у нас есть действие удаления своего аккаунта example.com/login/dropme. Если защиты от CSRF атаки нет, мы можем на нужном нам сайте разместить тег:

<img src="http://example.com/login/dropme">

Сразу после того как пользователь зайдет на приготовленную нами страницу и подгрузит содержимое img, его аккаунт на example.com будет удален. О защите от этого я расскажу под катом.

Читал я вчера про Егора Хомякова. Подумал — может и я так смогу? И начал я со своего блога на WordPress. Адрес приводить не буду, иначе сам блог ляжет от Хабраэффекта, а меня обвинят в рекламе :).

Итак, где имеет смысл искать CSRF в WordPress? Мне на ум приходит только одно — комментарии. С них я и начал.

Осторожно, под катом две PNG картинки среднего размера. (этика, этика...)

Читать полностью »