6 марта Windows Defender заблокировал более 80 000 экземпляров нескольких сложных троянов, которые использовали изощренные приемы внедрения вредоносного кода в адресное пространство процессов и не менее изощренные механизмы обеспечения устойчивости и уклонения от обнаружения. Выявить новую волну попыток заражения удалось благодаря сигналам от систем поведенческого анализа в сочетании с облачными моделями машинного обучения.

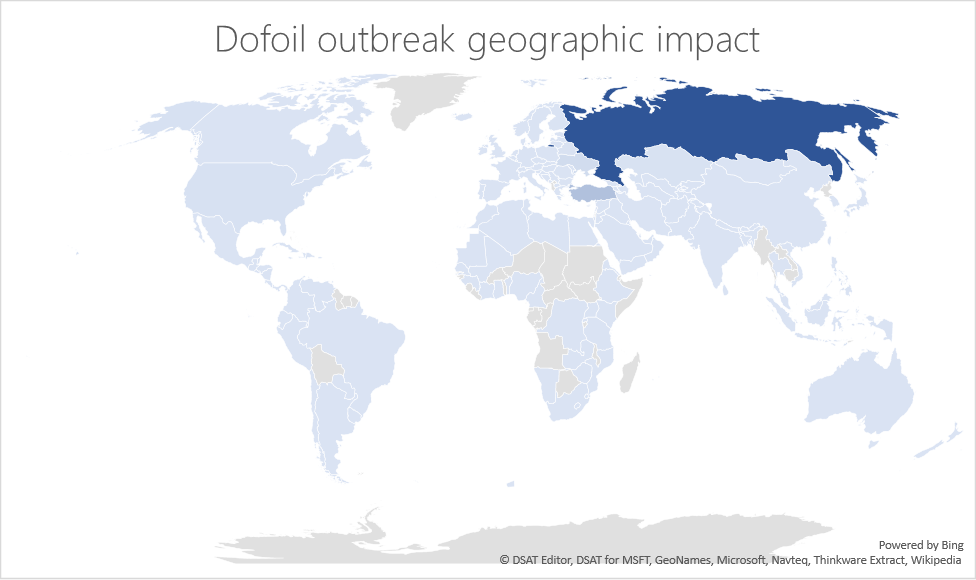

Использованные в атаке трояны были новыми разновидностями Dofoil (также известного как Smoke Loader). Они пытались заразить устройства вредоносной программой для майнинга криптовалют. В следующие 12 часов было зарегистрировано более 400 000 случаев атаки, из которых 73 % приходится на Россию, 18 % — на Турцию и 4 % — на Украину.

Географическое распределение компонентов атаки Dofoil.

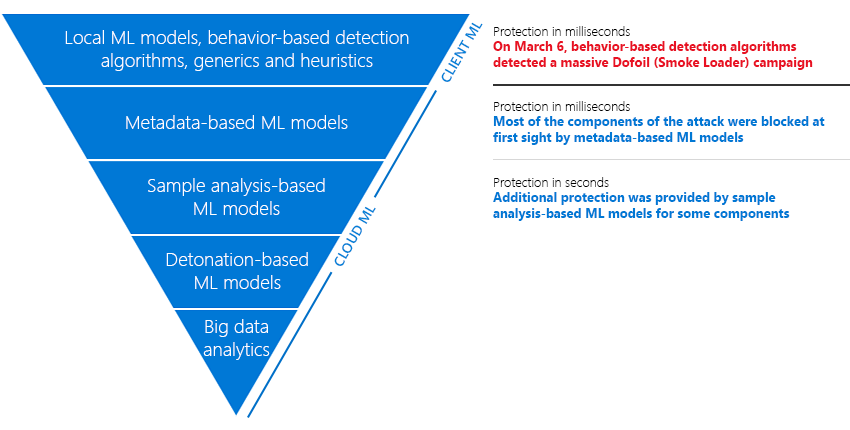

В самом начале атаки с помощью поведенческого мониторинга антивирус Windows Defender выявил необычный механизм стойкости и устойчивости атаки. Антивирус сразу же отправил соответствующий сигнал в нашу облачную службу защиты.

- Через несколько миллисекунд многочисленные облачные модели машинного обучения на основе метаданных уже блокировали обнаруженную угрозу при ее появлении.

- Еще через пару секунд наши модели машинного обучения на основе анализа образцов и детонации подтвердили, что программа обоснованно отнесена к вредоносным. Через несколько минут подключились модели на основе детонации и дополнительно подтвердили выводы предыдущих механизмов.

- Через несколько минут после начала атаки служба обнаружения аномалий уведомила наших специалистов о новой потенциальной вспышке заражения.

- Проведя анализ, группа Microsoft по реагированию на инциденты присвоила угрозам этой новой волны имя, соответствующее классификации семейств вредоносных программ. Таким образом, в самом начале компании пользователи получали предупреждение о блокировке этой угрозы, в котором она фигурировала под названиями, присвоенными системами машинного обучения (например, Fuery, Fuerboos, Cloxer или Azden). Те, у кого угроза была заблокирована позже, видели ее под именем семейства вредоносного ПО, к которому она принадлежит, то есть Dofoil или Coinminer.

Пользователи Windows 10, Windows 8.1 и Windows 7 с антивирусной программой Windows Defender или Microsoft Security Essentials полностью защищены от этой вспышки зловреда.

Многоуровневая система защиты на основе машинного обучения в антивирусной программе Защитника Windows

Искусственный интеллект и обнаружение угроз на основе анализа поведения в Windows Defender лежат в основе нашей системы защиты. Против этой атаки был применен механизм упреждающей защиты на основе искусственного интеллекта. Этот подход аналогичен многоуровневой защите на основе машинного обучения, которая позволила остановить вспышку заражения Emotet в прошлом месяце.

Внедрение кода и майнинг криптовалюты

Dofoil — новейшее семейство вредоносного ПО, использующее в своих атаках программы для криптомайнинга. Стоимость биткойна и других криптовалют остается привлекательной, и злоумышленники пользуются открывающимися возможностями и встраивают майнинговые компоненты в атаки. Например, современные наборы эксплойтов содержат не программы-вымогатели, а средства для майнинга криптовалюты. Скрипты для майнинга внедряют в мошеннические сайты технической поддержки, и даже к некоторым банковским троянам добавляют функции майнинга.

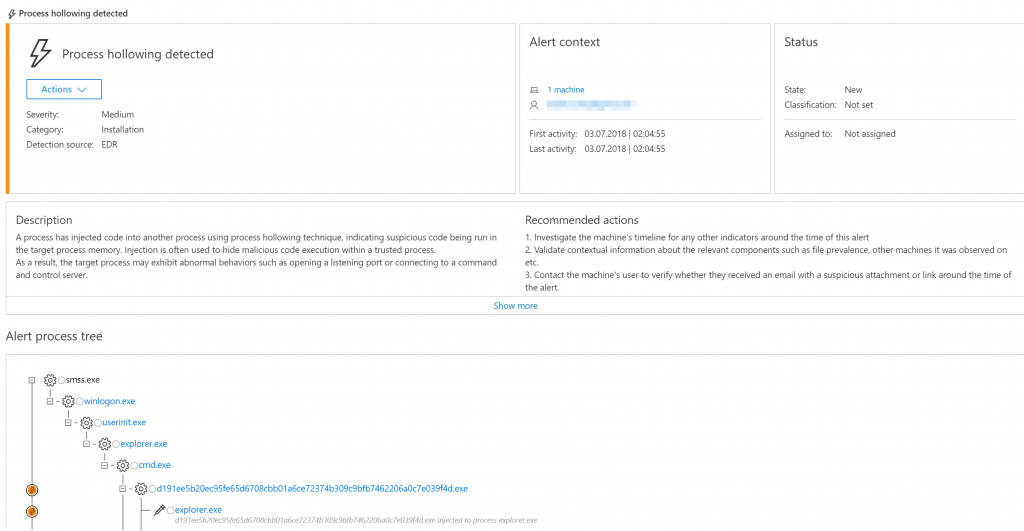

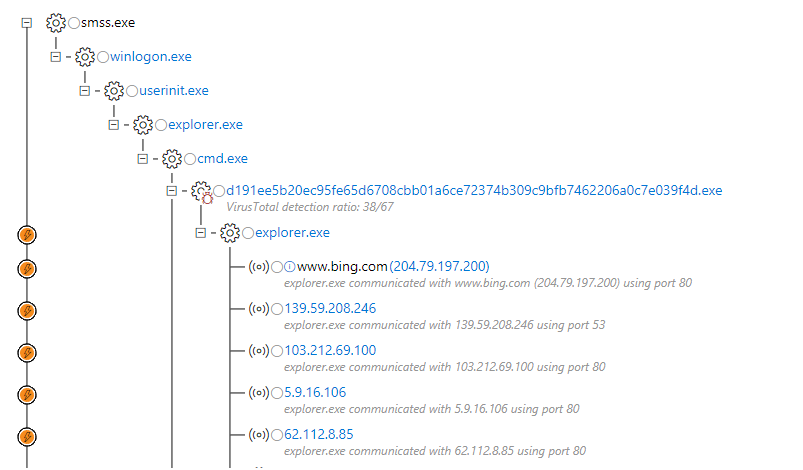

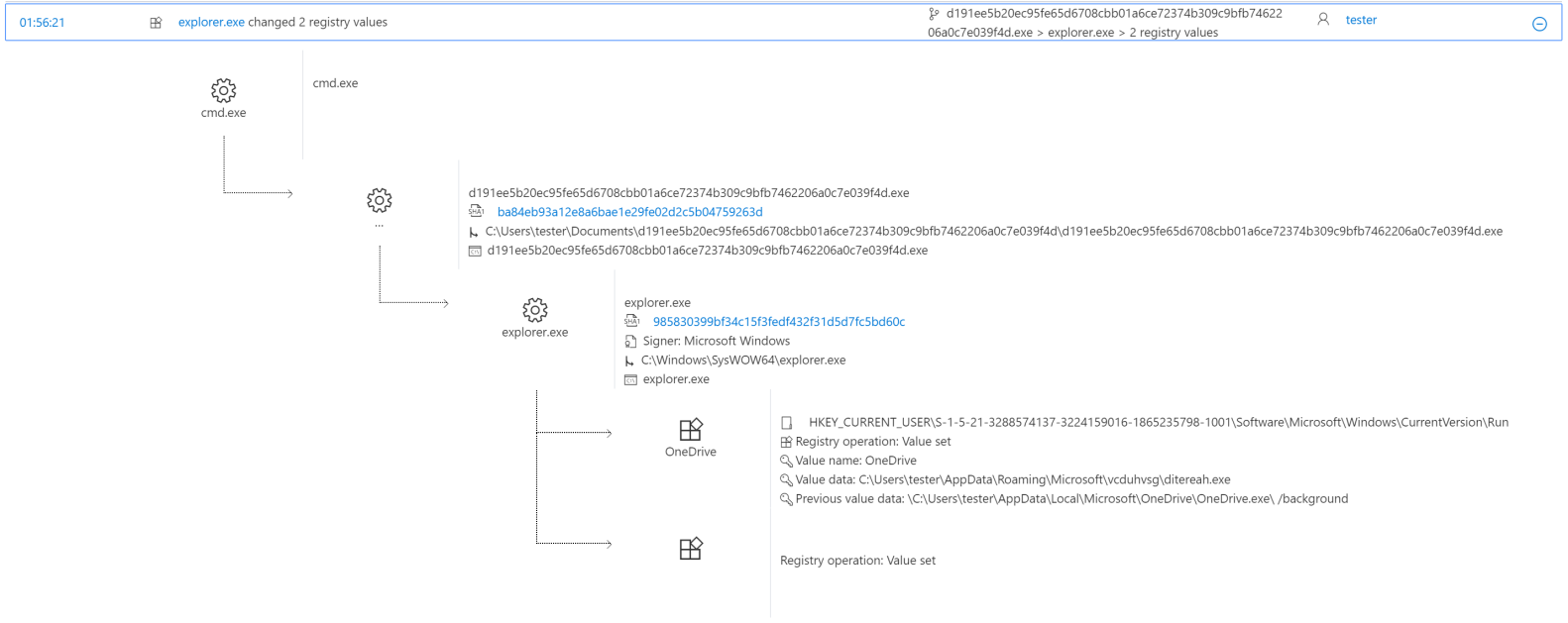

Отправной точкой кампании Dofoil, которую мы обнаружили 6 марта, стал троян, выполняющий замену процесса explorer.exe. Замена процесса — это метод внедрения кода, при котором создается новый экземпляр подлинного процесса (в данном случае c:windowssyswow64explorer.exe) и его код заменяется вредоносным.

Обнаружение замены процесса службой Windows Defender ATP (SHA-256: d191ee5b20ec95fe65d6708cbb01a6ce72374b309c9bfb7462206a0c7e039f4d, обнаружен антивирусом Windows Defender под именем TrojanDownloader:Win32/Dofoil.AB)

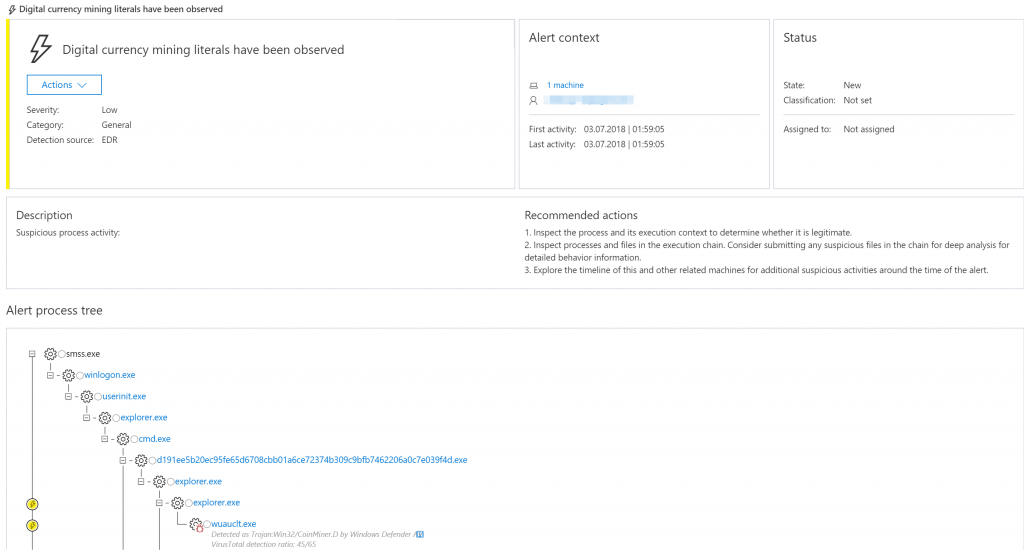

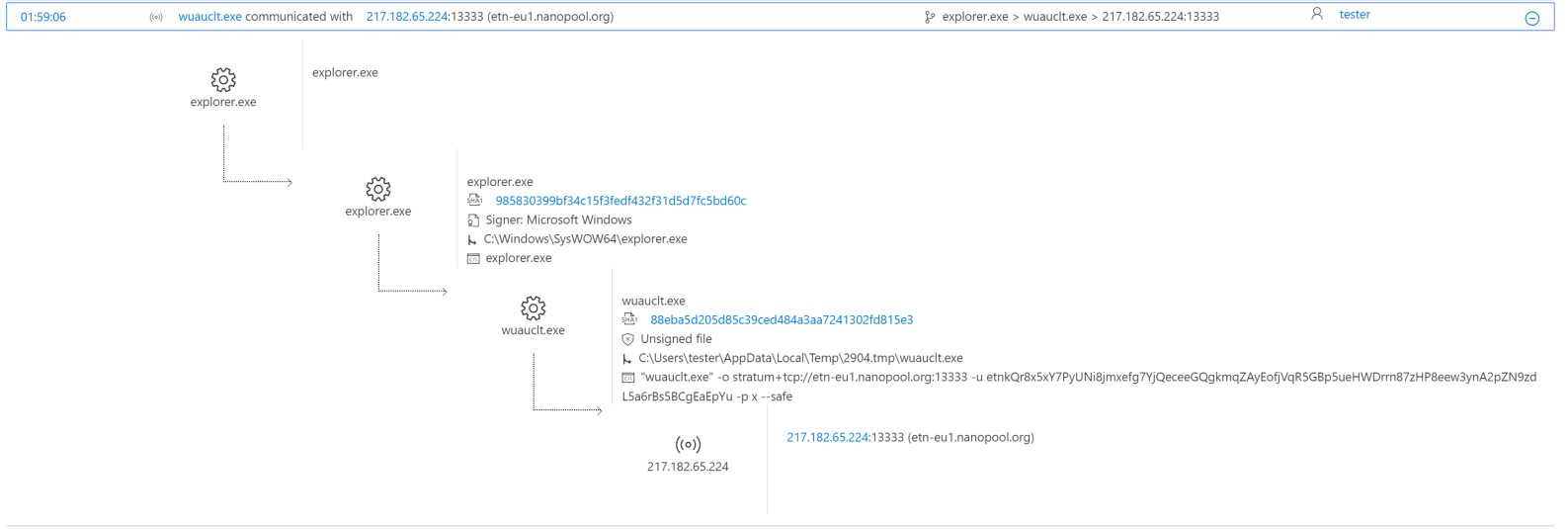

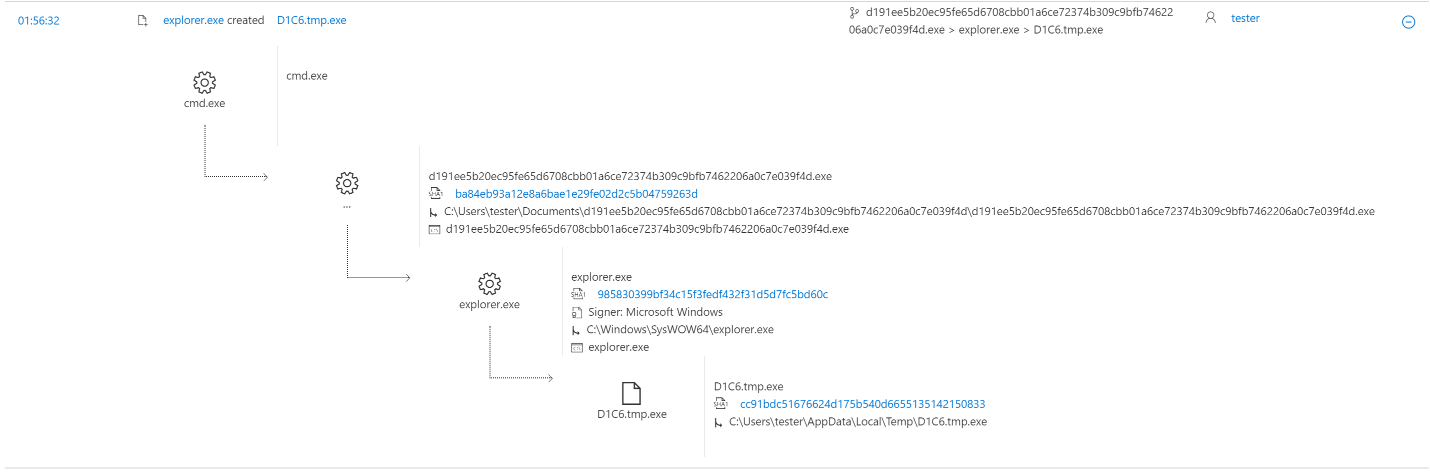

Фиктивный процесс explorer.exe затем создает второй экземпляр вредоносного кода, который запускает майнинговую программу, маскирующуюся под безопасный двоичный файл Windows, wuauclt.exe.

Обнаружение вредоносного ПО для майнинга криптовалюты службой Widows Defender ATP (SHA-256: 2b83c69cf32c5f8f43ec2895ec9ac730bf73e1b2f37e44a3cf8ce814fb51f120, обнаружен антивирусом Windows Defender под именем Trojan:Win32/CoinMiner.D)

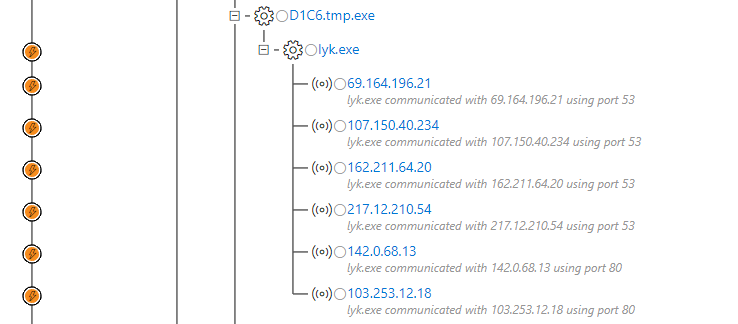

Хотя вредоносная программа использует имя надежного двоичного файла Windows, она запускается из другого расположения. Командная строка выглядит не так, как для исходного двоичного файла. Кроме того, подозрения вызывает сетевой трафик от этого двоичного файла.

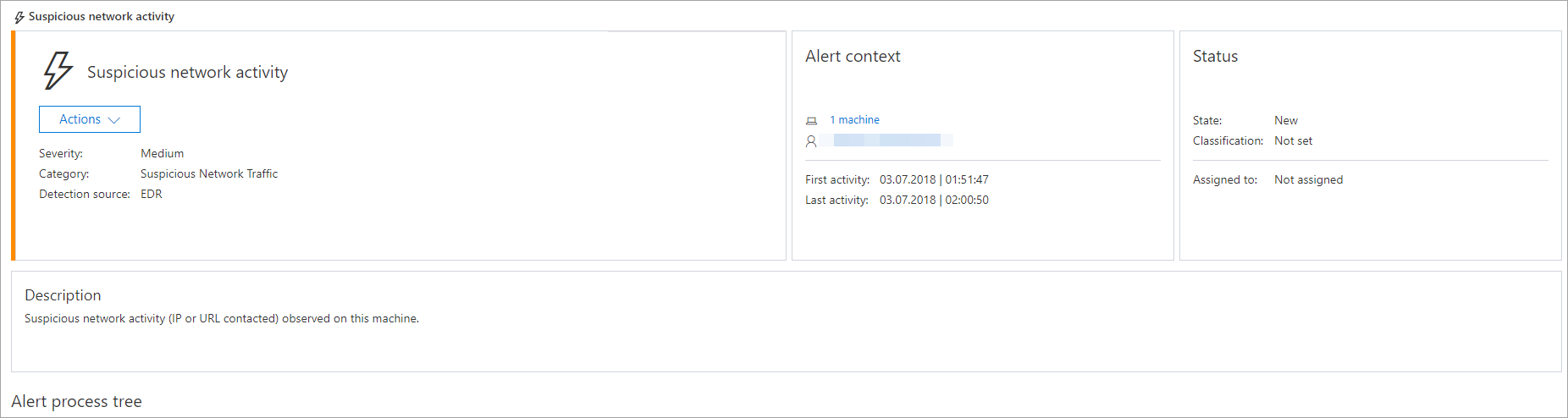

Дерево процессов оповещения Windows Defender ATP: аномальный обмен данными по IP-протоколу

Подозрительная сетевая активность, отображаемая в службе ATP в Защитнике Windows

Дерево процессов оповещения Windows Defender ATP: фиктивный процесс explorer.exe, создающий подозрительные подключения

Dofoil использует специализированное приложение для майнинга. Судя по коду, это приложение поддерживает NiceHash, то есть может вести майнинг разных криптовалют. Проанализированные нами образцы использовались для майнинга криптовалюты Electroneum.

Устойчивость

Устойчивость — важная особенность вредоносного майнингового ПО. Такие программы используют разнообразные приемы, чтобы оставаться незамеченными в течение длительного времени и вести майнинг криптовалюты с помощью украденных вычислительных ресурсов.

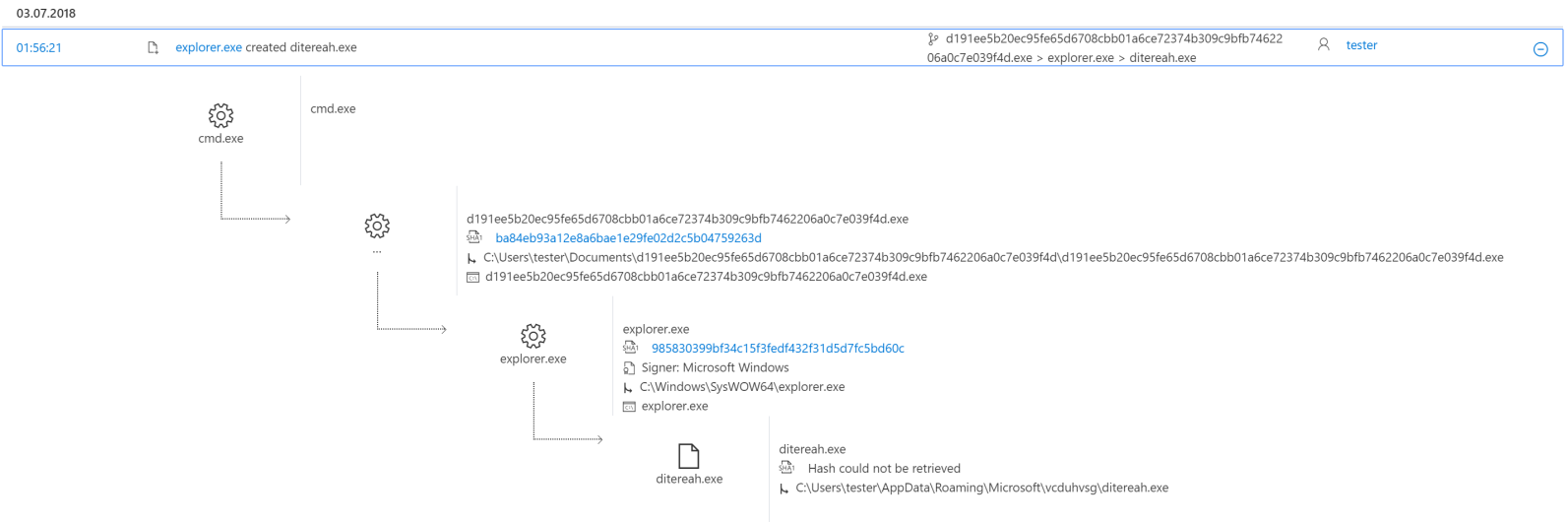

Чтобы уклониться от обнаружения, Dofoil изменяет реестр. Фиктивный процесс explorer.exe создает копию исходного вредоносного ПО в папке Roaming AppData и переименовывает его в файл ditereah.exe. Затем он создает раздел реестра или изменяет существующий, чтобы указать на недавно созданную копию вредоносного ПО. В проанализированном нами образце был изменен раздел OneDrive Run.

Дерево процессов оповещения Windows Defender ATP: создание нового вредоносного процесса (SHA-256: d191ee5b20ec95fe65d6708cbb01a6ce72374b309c9bfb7462206a0c7e039f4d) и изменение реестра

Обмен информацией с серверами управления и контроля

Dofoil — устойчивое семейство загрузчиков-троянов. Они подключаются к серверам управления и контроля (C&C), с которых получают команды для загрузки и установки вредоносного ПО. В кампании 6 марта для обмена информацией с серверами управления и контроля трояны Dofoil использовали децентрализованную сетевую инфраструктуру Namecoin.

Фиктивный процесс explorer.exe записывает и запускает еще один двоичный файл, D1C6.tmp.exe (SHA256: 5f3efdc65551edb0122ab2c40738c48b677b1058f7dfcdb86b05af42a2d8299c), в папке Temp. Этот файл затем создает и запускает свою копию под именем lyk.exe. Запущенный файл lyk.exe подключается к IP-адресам, которые действуют как прокси-серверы DNS для сети Namecoin. Потом файл пытается связаться с сервером управления и контроля vinik.bit в инфраструктуре NameCoin. Сервер управления и контроля дает вредоносному ПО команду подключиться к IP-адресу или отключиться от него, загрузить файл по определенной ссылке, запустить конкретный файл или прервать его выполнение либо перейти в спящий режим на некоторое время.

Дерево процессов оповещения Windows Defender ATP: создание временного файла D1C6.tmp.exe (SHA256: 5f3efdc65551edb0122ab2c40738c48b677b1058f7dfcdb86b05af42a2d8299c)

Дерево процессов оповещения в Windows Defender ATP: подключение файла lyk.exe к IP-адресам

Постоянная защита в Windows 10

По мере роста стоимости криптовалют группы киберпреступников совершают все больше атак с целью проникновения в сети и незаметного майнинга.

Антивирусная программа Windows Defenders использует многоуровневый подход к безопасности. Применение алгоритмов обнаружения угроз на основе анализа поведения, универсальных шаблонов и эвристического анализа, а также моделей машинного обучения на клиентских устройствах и в облаке обеспечивает защиту от новых угроз и эпидемий в режиме реального времени.

Как видно на примере этого случая, служба Windows Defender Advanced Threat Protection (WDATP) сигнализирует о вредоносном поведении, связанном с установкой ПО, внедрением кода, механизмами обеспечения устойчивости и операциями для майнинга криптовалюты. Службы безопасности могут использовать обширные библиотеки WDATP, чтобы обнаруживать аномальные действия в сети и принимать необходимые меры. WDATP также включает средства защиты из антивирусной программы Windows Defender Antivirus, Windows Defender Exploit Guard и Windows Defender Application Guard, упрощая управление безопасностью.

Автор: Александр Гуреев