При обсуждении компьютерных угроз «вирусом» часто называют любую вредоносную программу, но это не совсем правильно. Классический вирус — это феномен доинтернетной эпохи, когда информация передавалась между компьютерами в основном на дискетах, и для распространения вредоносного кода требовалось «прицеплять» его к исполняемым файлам. На прошлой неделе эксперты «Лаборатории Касперского» опубликовали исследование вируса KBOT. Он распространяется путем заражения исполняемых файлов и является первым живым вирусом, замеченным в дикой природе за последние несколько лет.

Несмотря на проверенный временем метод заражения, функциональность у этой вредоносной программы вполне современная: хищение платежных данных и паролей с последующей загрузкой на командный сервер, обеспечение возможности удаленного доступа к зараженному компьютеру с помощью стандартного протокола RDP. При необходимости KBOT может загружать дополнительные модули с сервера, иными словами — обеспечивает полный контроль над системой. Все это — стандартный джентльменский набор любой современной кибератаки, но здесь мы имеем дело еще и с деструктивным заражением exe-файлов.

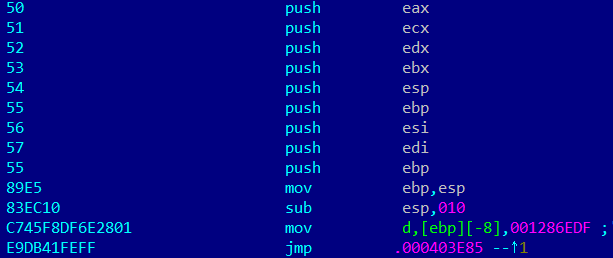

После запуска зараженного файла KBOT закрепляется в системе, прописывая себя в автозагрузку и планировщик задач. В исследовании подробно описывается процесс заражения исполняемых файлов: вирус модифицирует их так, что оригинальная функциональность программы не сохраняется. Из-за этого файлы модифицируются только на подключаемых логических дисках: внешних носителях, сетевых дисках и так далее, но не на системном разделе, иначе вместо кражи данных будет иметь место полная неработоспособность ОС. Помимо прочего, KBOT — полиморфный вирус, то есть он меняет свой код при каждом заражении файла.

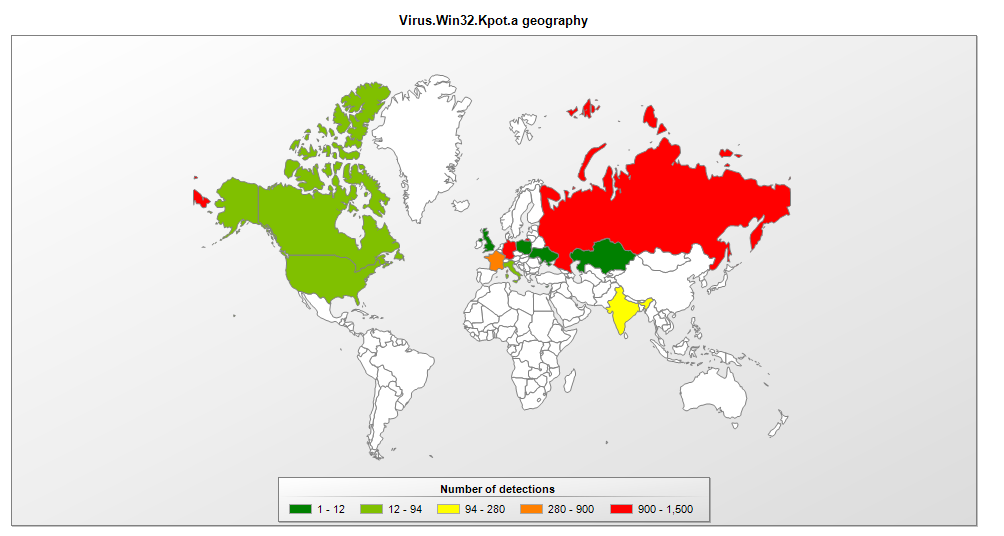

Вирус чаще всего встречается в России и Германии, но общее количество атак относительно невелико. KBOT и его модули детектируются решениями «Лаборатории Касперского» как Virus.Win32.Kpot.a, Virus.Win64.Kpot.a, Virus.Win32.Kpot.b, Virus.Win64.Kpot.b и Trojan-PSW.Win32.Coins.nav. Традиционный подход к распространению в этой вредоносной программе представляет интерес, но не обязательно эффективен. Во-первых, хранение исполняемых файлов на внешних носителях сейчас скорее является исключением, а не правилом. Во-вторых, если 30 лет назад порча данных на жестком диске была нормой для вирусов, то сейчас задача киберпреступника — получать доступ к персональным данным, оставаясь незамеченным как можно дольше. Поломка «экзешников» не способствует скрытности.

Что еще произошло:

Критическая уязвимость обнаружена в плагине GDPR Cookie Consent для WordPress, простого аддона для демонстрации сообщения типа «мы используем куки на нашем сайте». Баг позволяет любому зарегистрированному в WordPress пользователю получить права администратора. Проблема особенно опасна на сайтах с открытой регистрацией, например для комментирования публикаций. Подвержены примерно 700 тысяч сайтов.

Опубликовано исследование F-Secure про аппаратный взлом умной колонки Amazon Alexa. Специалисты подключились к штатному debug-интерфейсу колонки, загрузились с внешнего носителя (SD-карта, подключенная к выводам на том же интерфейсе для отладки) и получили доступ к файловой системе на устройстве. Такой сценарий позволяет установить на колонку вредоносное ПО.

Релиз браузера Firefox 73 закрыл несколько серьезных уязвимостей, включая как минимум одну с возможностью выполнения произвольного кода при посещении «подготовленного» веб-сайта.

Компания Palo Alto Networks исследовала примеры небезопасной конфигурации Docker. Через Shodan были обнаружены примеры незащищенных серверов Docker Registry. Соответственно, были доступны сами Docker-образы и хранящиеся в них приложения.

Из магазина расширений для браузера Google Chrome удалили пять сотен вредоносных программ: все они собирали пользовательские данные и перенаправляли жертв на сайты для последующего заражения компьютера.

Компания Malwarebytes рассказала про интересный пример вредоносной программы для Android, которая восстанавливается после сброса устройства.

Автор: Kaspersky_Lab