«Три, три миллиарда учетных записей Yahoo! — все, что нажито непосильным трудом, все погибло», — сообщила (ну, не дословно, конечно) компания Verizon, которая после покупки ИТ-гиганта произвела ревизию в его сильно запущенном хозяйстве. Впрочем, дело о взломе Yahoo тянется еще с прошлого года и стартовало с каких-то 200 миллионов пользовательских учеток, выставленных на продажу в дарквебе в августе 2016-го. Месяцем позже Боб Лорд, CISO компании, слегка скорректировал эту цифру, уведомив общественность о краже уже 500 миллионов аккаунтов. А к декабрю, как следует собравшись, решительно заявил, что на самом деле речь идёт о миллиарде. Наконец, за аудит берется Verizon и сообщает, что «все уже украдено до нас» — все 3 миллиарда аккаунтов, чуть ли не полмира пострадало, да что же это делается, граждане?!

«Три, три миллиарда учетных записей Yahoo! — все, что нажито непосильным трудом, все погибло», — сообщила (ну, не дословно, конечно) компания Verizon, которая после покупки ИТ-гиганта произвела ревизию в его сильно запущенном хозяйстве. Впрочем, дело о взломе Yahoo тянется еще с прошлого года и стартовало с каких-то 200 миллионов пользовательских учеток, выставленных на продажу в дарквебе в августе 2016-го. Месяцем позже Боб Лорд, CISO компании, слегка скорректировал эту цифру, уведомив общественность о краже уже 500 миллионов аккаунтов. А к декабрю, как следует собравшись, решительно заявил, что на самом деле речь идёт о миллиарде. Наконец, за аудит берется Verizon и сообщает, что «все уже украдено до нас» — все 3 миллиарда аккаунтов, чуть ли не полмира пострадало, да что же это делается, граждане?!

Как теперь выясняется, паслись в закромах Yahoo минимум дважды: первый раз в августе 2013-го, второй — годом позже. Однако только в 2016 году Yahoo уведомила о самих фактах взлома. Кто причастен к этой утечке — одна группа или несколько — также пока не сообщается, но, как водится, неких «госхакеров» уже обвинили. Согласно отчету Yahoo, атакеры смогли взять под контроль процесс, генерящий аутентификационные кукисы, и в результате использовали его для доступа в систему без аутентификации.

Yahoo утверждает, что в украденных данных нет незашифрованных паролей и платежных данных. Хакерам достались лишь имена, адреса электронной почты, телефонные номера, даты рождения, хеши паролей и ответы на секретные вопросы. Лишь. Сущие пустяки.

Закрыты пять критических дыр в Android

Новость. Оповещение. Новый патч к Android как обычно нейтрализует кучу разных уязвимостей. Для этого патчи и делают, но в случае с зелёным роботом есть один нюанс: подавляющее большинство мобильных устройств под этой операционкой никогда не увидят этого патча при том, что уязвимости никуда не денутся. В общем, их владельцам неплохо бы знать, какому риску они подвергаются.

Всего на этот раз закрыто 14 дыр:

- CVE-2017-0806, позволяющая вредоносному приложению получать дополнительные разрешения без запроса пользователя.

- Семь уязвимостей от CVE-2017-0809 до CVE-2017-0816 содержатся в медиасистеме. Три из них позволяют удаленно запускать код в контексте привилегированного процесса (RCE), одна – повышать привилегии (EoP), еще две помогают атакеру узнавать то, что не положено (ID).

- CVE-2017-14496 – RCE в системе.

- CVE-2017-7374 сидит в компоненте файловой системы, позволяет повышать привилегии.

- CVE-2017-9075 располагается в сетевой подсистеме и также повышает привилегии.

- CVE-2017-0827 в драйвере чипа MediaTek, как и предыдущие злоупотребляет “служебным положением”.

- CVE-2017-11053, CVE-2017-9714 и CVE-2017-9683 сидят в компонентах для чипов Qualcomm, один RCE и два EoP.

В общем, смотрите дату обновления ro.build.version.security_patch. Если оно сделано раньше 1 октября 2017 года, значит все перечисленные баги в вашей системе имеются.

Netgear прикрыла 50 уязвимостей в роутерах, свитчах и сетевых хранилищах

Новость. Известный производитель сетевого оборудования Netgear не разменивается на такие мелочи, как Google. Патчить так патчить – в начале октября Netgear выложила обновленные прошивки для своего железа, закрывающие 50 уязвимостей. 20 дыр особо опасные прорехи, 30 — немного уступают им в колоритности и предоставляемом потенциале, но тоже хороши.

Через некоторые из этих уязвимостей внешний хакер может запускать команды на устройствах, обходить пароль администратора и полностью брать устройство под контроль, что в случае бытового маршрутизатора позволяет провернуть очень лихие фишинговые атаки на пользователей, перенаправлять их на страницы с эксплойт-китами и т.д.

Такое количество находок неслучайно. Дело в том, что Netgear совместно с Bugcrowd запустила программу вознаграждения за обнаруженные уязвимости. Награды не сказать, чтобы царские: наивысшая сумма в $15 тыс. платится за самые лютые дыры вроде удаленного неавторизованного доступа к файлам всех пользователей в облачном хранилище, $10 тыс. за такие же уязвимости, но с доступом к файлам одного пользователя, ну а изъяны в железяках берут оптом по цене от $150 до $1200.

Такое количество находок неслучайно. Дело в том, что Netgear совместно с Bugcrowd запустила программу вознаграждения за обнаруженные уязвимости. Награды не сказать, чтобы царские: наивысшая сумма в $15 тыс. платится за самые лютые дыры вроде удаленного неавторизованного доступа к файлам всех пользователей в облачном хранилище, $10 тыс. за такие же уязвимости, но с доступом к файлам одного пользователя, ну а изъяны в железяках берут оптом по цене от $150 до $1200.

Приятно, что производители сетевого и IoT-оборудования, наконец, озаботились безопасностью своей продукции. Как показывает практика, ни in-house-тестирование, ни периодические аудиты проблему не решают. А вот постоянно действующая программа выплаты вознаграждений за баголовлю дает очень хороший результат.

Древности

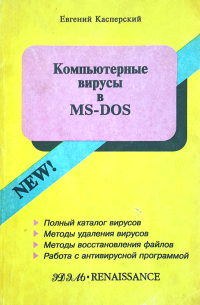

«Jews-2339»

Неопасный резидентный вирус. Записывается в COM-, EXE- и SYS-файлы. Файлы-драйверы заражаются при старте инфицированного COM- или EXE-файла или при «теплой» перезагрузке (Alt-Ctrl-Del): вирус поражает все .SYS и .BIN-файлы, указанные в файле C:CONFIG.SYS. Свою TSR-копию создает только при запуске из зараженного драйвера: копирует себя в сегмент 7000:xxxx, ждет окончания инсталляции драйвера и дописывает свои коды к кодам драйвера. Файлы типа COM и EXE поражает только на дискетах, причем при запуске или открытии файла вирус лечит его, а при закрытии – заражает. Через 5 дней после заражения системы каждый час в 59 минут 30 секунд проигрывает позывные радиостанции «Маяк»: 3 раза «Подмосковные вечера» и 6 раз BEEP. Содержит тексты: «Jews-2 Virus. MSU 1991», «c:config.sys.device», «.com.exe.bin.sys». Перехватывает int 8,9, 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 36.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: Kaspersky_Lab