Сегодня для многих из Хабровчан профессиональный праздник – день защиты персональных данных. И поэтому нам хотелось бы поделиться интересным исследованием. Компания Proofpoint подготовила исследование об атаках, уязвимостях и защите персональных данных в 2019 году. Его анализ и разбор – под катом. С праздником, дамы и господа!

Рубрика «атаки» - 3

Very Attacked Person: узнай, кто главная мишень киберпреступников в твоей компании

2020-01-28 в 10:37, admin, рубрики: acronis, Proofpoint, антивирусная защита, атаки, Блог компании Acronis, защита персональных данных, информационная безопасность, Исследования и прогнозы в IT, персональные данные, хранение данныхАтаки на трасты между доменами

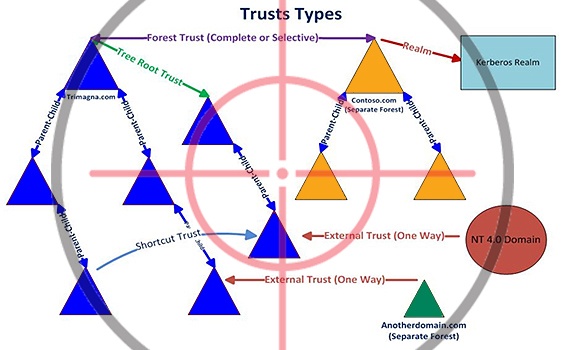

2019-09-06 в 12:58, admin, рубрики: active directory, pentest, атаки, Блог компании Инфосистемы Джет, информационная безопасность, уязвимости

Рано или поздно в ходе пентеста встает задача компрометации всего леса — при условии, что есть какие-либо права в одном из доменов. В такие моменты возникает куча вопросов о трастах, их свойствах и самих атаках. Попробуем во всем этом разобраться.

Читать полностью »

Живы и здравствуют: вирусы-вымогатели в 2019 году

2019-08-22 в 15:34, admin, рубрики: антивирусная защита, атаки, Блог компании Trend Micro, информационная безопасность, кибербезопасность

Вирусы-вымогатели, как и другие виды вредоносного ПО, с годами эволюционируют и видоизменяются — от простых локеров, которые не давали пользователю войти в систему, и «полицейских» вымогателей, пугавших судебным преследованием за выдуманные нарушения закона мы пришли к программам-шифровальщикам. Эти зловреды шифруют файлы на жёстких дисках (или диски целиком) и требуют выкуп не за возврат доступа к системе, а за то, что информация пользователя не будет удалена, продана в даркнете или выставлена на всеобщее обозрение в сети. Причём выплата выкупа совершенно не гарантирует получение ключа для расшифровки файлов. И нет, это «сто лет назад уже было», а по-прежнему актуальная угроза.

Читать полностью »

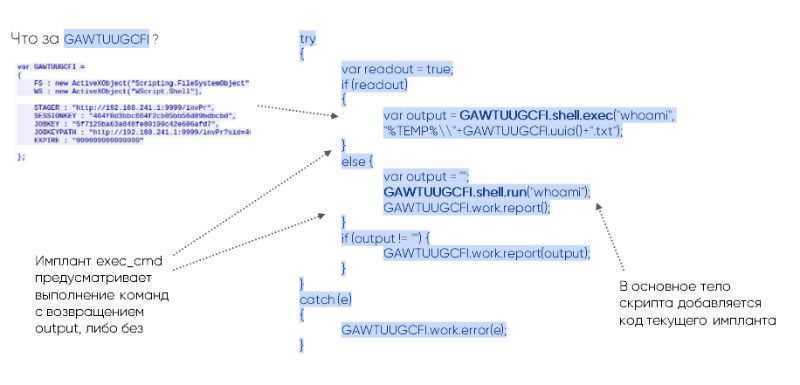

Как обнаружить атаки на Windows-инфраструктуру: изучаем инструментарий хакеров

2019-07-18 в 11:55, admin, рубрики: windows, атаки, Блог компании Positive Technologies, информационная безопасность, разработка под windowsС каждым годом растет количество атак в корпоративном секторе: например в 2017 году зафиксировали на 13% больше уникальных инцидентов чем в 2016 г., а по итогам 2018 — на 27% больше инцидентов, чем в предыдущем периоде. В том числе и тех, где основным рабочим инструментом является операционная система Windows. В 2017—2018 годах группировки APT Dragonfly, APT28, APT MuddyWater проводили атаки на правительственные и военные организации Европы, Северной Америки и Саудовской Аравии. И использовали для этого три инструмента — Impacket, CrackMapExec и Koadic. Их исходный код открыт и доступен на GitHub.

Стоит отметить, что эти инструменты используются не для первичного проникновения, а для развития атаки внутри инфраструктуры. Злоумышленники используют их на разных стадиях атаки, следующих после преодоления периметра. Это, к слову сказать, сложно детектируется и зачастую только с помощью технологий выявления следов компрометации в сетевом трафике или инструментов, позволяющих обнаружить активные действия злоумышленника после проникновения его в инфраструктуру. Инструменты обеспечивают множество функций — от передачи файлов до взаимодействия с реестром и выполнения команд на удаленной машине. Мы провели исследование этих инструментов, чтобы определить их сетевую активность.Читать полностью »

Атаки на домен

2019-06-21 в 11:10, admin, рубрики: active directory, pentest, атаки, Блог компании Инфосистемы Джет, информационная безопасность, уязвимости

При проведении тестирований на проникновение мы довольно часто выявляем ошибки в конфигурации домена. Хотя многим это не кажется критичным, в реальности же такие неточности могут стать причиной компрометации всего домена.

К примеру, по итогам пентеста в одной компании мы пришли к выводу, что все доступные машины в домене были не ниже Windows10/Windows Server2016, и на них стояли все самые свежие патчи. Сеть регулярно сканировалась, машины хардились. Все пользователи сидели через токены и не знали свои «20-символьные пароли». Вроде все хорошо, но протокол IPv6 не был отключен. Схема захвата домена выглядела так:

mitm6 -> ntlmrelay -> атака через делегирование -> получен хеш пароля локального администратора -> получен хеш пароля администратора домена.

К сожалению, такие популярные сертификации, как OSCP, GPEN или CEH, не учат проведению тестирования на проникновение Active Directory.

В этой статье мы рассмотрим несколько видов атак на Active Directory, которые мы проводили в рамках пентестов, а также используемые инструменты. Это ни в коем случае нельзя считать полным пособием по всем видам атак и инструментам, их действительно очень много, и это тяжело уместить в рамках одной статьи.

Итак, для демонстрации используем ноутбук на Kali Linux 2019 и поднятые на нем виртуальные хосты на VMware. Представим, что главная цель пентеста — получить права администратора домена, а в качестве вводных данных у нас есть доступ в корпоративную сеть компании по ethernet. Чтобы начать тестировать домен, нам понадобится учетная запись.

Читать полностью »

DoS-атака, от которой нельзя закрыться: в закупках своя атмосфера

2019-02-14 в 7:02, admin, рубрики: arbor, ddos, dos, elastic search, qrator, атаки, безопасность, Блог компании Единая электронная торговая площадка, боты, госзакупки, информационная безопасность, электронные торги

- Закон: площадка для торгов должна обеспечить доступ любому аккредитованному участнику.

- Практика: один из участников регистрирует какое-нибудь ООО «Ромашка», получает электронную подпись и начинает флудить тяжёлыми запросами площадку. Запросы включают криптографию, причём не самую быструю.

- Стандартное противодействие: отключить его или временно заблокировать.

Как видите, пункты 1 и 3 — взаимоисключающие.

А мы так живём.

Читать полностью »

Сеть компании и MitM. Часть 1

2019-02-05 в 13:08, admin, рубрики: man in the middle, mitm, sniffing, атаки, Блог компании Акрибия, информационная безопасность, сетиПерехватить конфиденциальную информацию? Получить несанкционированный доступ к различным приложениям и системам? Нарушить нормальный режим работы? Все это и многое другое выполняют атаки типа Man in the Middle.

Сегодня мы начинаем цикл статей, посвященный атакам «человек посередине» (и ряду сопутствующих) на типичные протоколы и каналы передачи, встречающиеся практически в любой компании. Для начала рассмотрим базовые уровни: физический и канальный.

Заинтересовались? Добро пожаловать под кат.

Читать полностью »

Куда уходит data: 12 атак, взломов и утечек

2019-01-30 в 9:42, admin, рубрики: атаки, блог binary district, Блог компании Binary District, взломы, информационная безопасность, утечкиFacebook и Cambridge Analytica, паника по поводу Spectre и Meltdown, фейковые новости — это только верхушка айсберга инцидентов 2018 года. Прошлый год был горячим и для специалистов по информационной безопасности, и для многих пользователей, которым пришлось спешно менять пароли. Мы в Binary District составили подборку из 12 показательных хаков, взломов и утечек данных, которые произошли в 2018 году.

В списке — истории про уязвимость, добившую Google+, слишком разговорчивую Alexa, предательские наушники, безалаберного бразильского админа, синергию багов в Facebook и беспрецедентный DDoS.

Читать полностью »

Опасное приглашение, или Как работает боевая нагрузка к фишинговому письму

2018-12-05 в 13:11, admin, рубрики: атаки, Блог компании Positive Technologies, информационная безопасность, социальная инженерия, фишинг

Недавно специалисты PT ESC обнаружили документ формата Publisher с названием «Приглашение 29–30 ноября 2018.pub» (1edd5b6a02ec82cec381c1a1ec74a67e). В этом материале мы расскажем, как обычный с виду документ превращается в троян, позволяющий злоумышленнику захватывать изображение с веб-камер, записывать звук по команде или при обнаружении окна Skype, запускать PowerShell-скрипты, делать скриншоты экрана, копировать файлы с медиаустройств.Читать полностью »

Статистика ЦБ: заработок хакеров от кибератак на финансовые организации в 2018 году упал почти в 14 раз

2018-10-20 в 13:25, admin, рубрики: атаки, банки, биржи, Блог компании ITI Capital, взломы, информационная безопасность, финансы в ITИзображение: Christiaan Colen | CC BY-SA 2.0

Подразделение Банка России под названием FinCert, которое занимается вопросами кибербезопасности сферы финансов, представило новый отчет о положении дел в отрасли. Согласно статистике, опубликованной «Ведомостями», хакерам все сложнее успешно атаковать финансовые организации. Снижение прибыли заставляет злоумышленников переключаться на клиентов и пользователей финкомпаний.Читать полностью »