3 года назад мне в голову пришла идея алгоритма восстановления пароля от учётной записи. Его главное преимущество заключается в том, что он позволяет восстановить учётную запись в тех случаях когда сделать это другим способом невозможно, например, когда вы забыли пароль, ответы на секретные вопросы, и лишились доступа к доверенному почтовому ящику, причём восстановить пароль можно как после его утери, так и после его смены злоумышленником.

Именно этой теме я и посвятил свою диссертацию, части которой я уже публиковал ранее. Теперь, я опишу сам алгоритм, его матмодель и приведу оценки вероятностей успешной аутентификации легального пользователя и злоумышленников.

Читать полностью »

Рубрика «аутентификация» - 10

Технология аутентификации с помощью доверенных лиц

2013-06-14 в 5:20, admin, рубрики: аутентификация, восстановление учетных записей, диссертация, информационная безопасность, научные исследования, социальные сети, метки: аутентификация, восстановление учетных записей, диссертация, научные исследования, социальные сетиGoogle работает над киберпанковскими штуками

2013-06-03 в 7:13, admin, рубрики: Google, RFID, аутентификация, Беспроводные технологии, Биотехнологии, Киберпанк, метки: Google, RFID, аутентификация, киберпанкБывший директор агенства DARPA Регина Дуган (Regina Dugan) сейчас возглавляет отдел специальных проектов Motorola; на конференции D11, проводимой AllThingsD, она показала несколько любопытных гаджетов, которые еще далеки от реального коммерческого воплощения, но дать представление о возможных планах Google всё-таки могут.

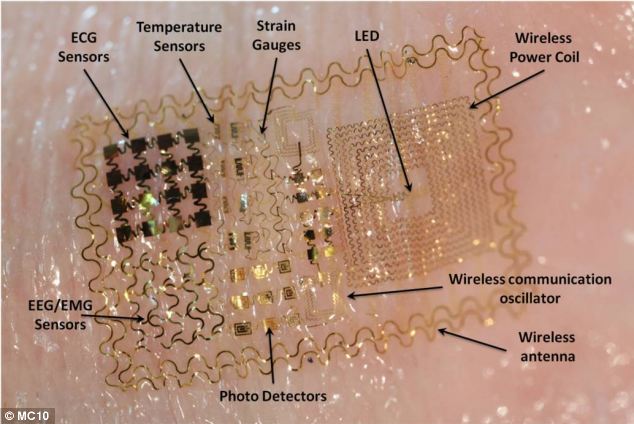

Электронная татуировка (electronic tattoo) BioStamp производства компании MC10, с которой сотрудничает Motorola, представляет из себя тонкую силиконовую полоску с впечатанной в неё гибкой электроникой — фотодетекторами, температурными сенсорами, LED-матрицей и прочим. О сложности и миниатюрности устройства можно судить по фото:

Вы опасно некомпетентны в криптографии

2013-05-29 в 13:24, admin, рубрики: hmac, md5, аутентификация, криптография, переводы, уязвимости, метки: hmac, MD5, аутентификация, криптография, уязвимости От переводчика: Хоть посыл статьи Ali Najaf, переведённой ниже, и носит слегка рекламный оттенок («оставьте криптографию нам, экспертам»), но описанные в ней примеры показались мне довольно интересными и заслуживающими внимания.

Кроме того, никогда не будет лишним повторить прописную истину: не придумывайте свою крипто-защиту. И эта статья отлично иллюстрирует почему.

Читать полностью »

Оценка эффективности и защищённости механизмов аутентификации

2013-05-10 в 6:16, admin, рубрики: аутентификация, информационная безопасность, критерии, научная работа, оценка эффективности, метки: аутентификация, критерии, научная работа, оценка эффективности В прошлой статье, я привёл свою классификацию механизмов аутентификации. Теперь я поделюсь методами их оценки и сравнения.

Всего можно выделить 4 основных показателя системы аутентификации:

1. Затраты на установку и обслуживание.

2. Эффективность.

3. Надёжность.

4. Безопасность.

Читать полностью »

Классификация механизмов аутентификации и их обзор

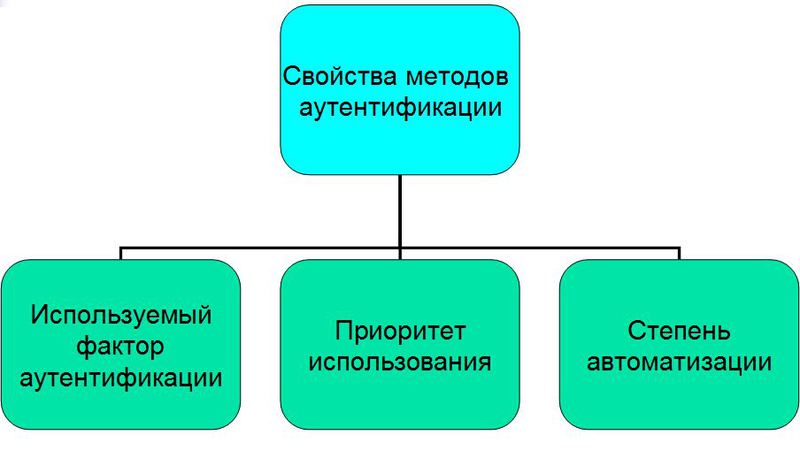

2013-04-22 в 14:27, admin, рубрики: аутентификация, информационная безопасность, классификация, научная работа, метки: аутентификация, классификация, научная работа Во время написания своей диссертации по защите информации, посвященной разработке нового алгоритма аутентификации, передо мной встала задача классифицировать существующие механизмы аутентификации, чтобы можно было определить к какому классу относится моя разработка.

Я столкнулся с тем, что никакой общепринятой классификации нет, и у каждого автора она своя, если она вообще есть. Поэтому я предлагаю вам свою классификацию, синтезированную из тех что встретил в процессе работы. И хотел бы услышать мнение экспертов, насколько она рациональна, адекватна и полезна. А главное не слышали ли вы её где-нибудь раньше?

Проведя анализ существующих механизмов аутентификации я выделил 3 основных характеристики, которыми обладает каждый из них:

Читать полностью »

Читать полностью »

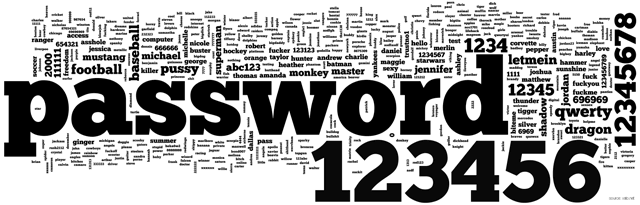

Хотите заблокировать распространённые пароли? Извините, это запатентовано

2013-04-13 в 17:58, admin, рубрики: аутентификация, информационная безопасность, парольная защита, патентные тролли, патенты, сила пароля, система безопасности, Софт, метки: аутентификация, парольная защита, патентные тролли, патенты, сила пароля, система безопасности

По западной статистике двухлетней давности, 4,7% пользователей выбирают в качестве пароля слово “password”, 8,5% — “password” или “123456”, 10 самых популярных паролей покрывают 14% всей пользовательской базы (40% — топ-100, 79% — топ-500, 91% — топ-1000).

При создании сайта было бы вполне логично составить список общеупотребительных паролей и запретить их при регистрации пользователя. Казалось бы, вполне логичная идея, но… к сожалению, процесс аутентификации в ИТ покрывается множеством патентов, пишет консультант по ИТ-безопасности Марк Бернетт (Mark Burnett). Они описывают самые очевидные, общеизвестные и обыденные техники. Похоже, абсолютно все возможные аспекты выбора пароля, процесса аутентификации, хранения и восстановления информации защищены одним или несколькими патентами.

Читать полностью »

Аутентификация с помощью мозговых волн

2013-04-09 в 9:18, admin, рубрики: EEG, аутентификация, будущее здесь, информационная безопасность, мозговые волны, метки: EEG, аутентификация, мозговые волны

Ни для кого не секрет, что концепция обычных паролей уже не способна обеспечить достаточный уровень безопасности. Некоторые организации вроде Google уже ищут им замену. Одной из таких альтернатив является аутентификация на основе биометрических данных.

Группа студентов из UC Berkeley School of Information под руководством профессора John Chuang взяв за основу Neurosky Mindset стоимостью около $200, создали систему, позволяющую однозначно идентифицировать пользователя, основываясь на показаниях ЭЭГ.

«Мы обнаружили, что данные о мозговой активности, даже собранные с помощью недорогих бытовых ЭЭГ сенсоров, могут быть использованы для аутентификации пользователей с высокой точностью».

Динамический графический пароль

2013-03-20 в 14:08, admin, рубрики: аутентификация, информационная безопасность, пароль, Песочница, метки: аутентификация, информационная безопасность, пароль

Графический пароль

Графический пароль– метод разблокировки мобильных устройств путем выполнения определенных операций над сенсорным экраном, результатом которых является получение доступа к устройству. Речь пойдет именно о таких устройствах, т.к. в обычных персональных компьютерах обычно отсутствуют сенсорные экраны, а для аутентификации в программах чаще используется пара логин — пароль.

Динамический графический пароль

Динамический графический пароль — аутентификация пользователя на устройстве без отображения постоянного пароля, в каком – либо виде, так чтобы, например, посторонний человек не смог понять, что за пароль был введен, даже запомнив все действия которые легальный пользователь выполнил при вводе пароля, и даже запомнив динамический пароль, в данном случае речь пойдет именно о динамическом графическом пароле.

Читать полностью »

Безопасная аутентификация на сайте без https

2013-03-04 в 12:02, admin, рубрики: javascript, php, аутентификация, безопасность, Веб-разработка, метки: аутентификация, безопасностьСегодня все ещё большинство сайтов работает по протоколу http, а не https. Это хуже в плане безопасности, но дешевле и проще в поддержке. Безопасность аутентификации на таких сайтах — проблема, так как чаще всего она реализуется простой отправкой формы c логином/паролем на сервер, где хэш пароля сверяется c хэшем, который соответствует указанному логину. Входя на такой сайт в открытой Wi-Fi сети или другом публичном месте любой кто умеет пользоваться google сможет без особых усилий перехватить ваш пароль. Некоторые идут чуть дальше, отправляя на сервер хэш пароля, но и это не на много лучше так как имея радужную таблицу (особенно для md5) можно попробовать найти пароль, имея не нулевой на успех, и каждый день вероятность успеха растет.

В этой статье я предлагаю альтернативный, более сложный способ аутентификации, при котором пароль ни в чистом виде, ни в виде хэша не светится, а заодно такой подход практически исключит необходимость в добавлении captcha к форме входа.

Читать полностью »