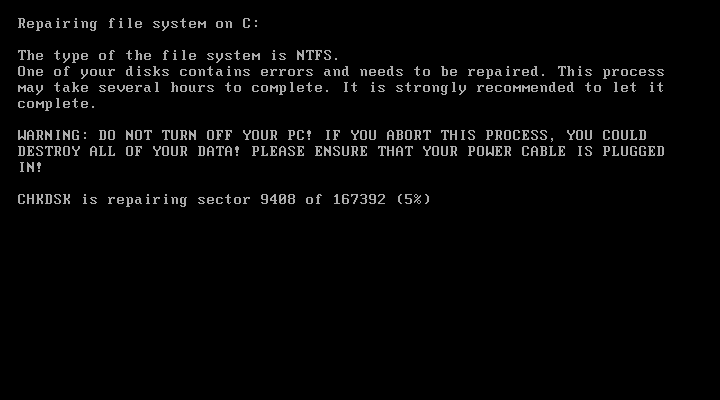

27.06.2017, для тех кто не делает бэкапы на съемные носители, стал самым черным днём, когда вирус-вайпер Petya за каких-то полчаса своей работы уничтожил у кого-то неделю, а у кого-то 10-12 лет наработок, архива ценных файлов, баз данных и прочего. Заставив начать жизнь с чистого листа. Однако есть шанс спасти хотя бы архивы Outlook и фото. Подробности под катом.Читать полностью »

Рубрика «expetr»

Частичное восстановление информации после Petya (ExPetr)

2017-07-21 в 13:10, admin, рубрики: expetr, NotPetya, outlook, Petya, pst, восстановление файлов, информационная безопасностьSecurity Week 28: а Petya сложно открывался, в Android закрыли баг чипсета Broadcomm, Copycat заразил 14 млн девайсов

2017-07-14 в 19:53, admin, рубрики: android, broadpwn, copycat, expetr, Google, klsw, Petya, Блог компании «Лаборатория Касперского», информационная безопасность Прошлогодний троянец-криптолокер Petya, конечно, многое умеет – ломает MBR и шифрует MFT, но сделаться столь же знаменитым как его эпигоны, у него не вышло. Но вся эта история с клонами – уничтожителями данных, видимо, настолько расстроила Януса, автора первенца, что тот взял и выложил закрытый ключ от него.

Прошлогодний троянец-криптолокер Petya, конечно, многое умеет – ломает MBR и шифрует MFT, но сделаться столь же знаменитым как его эпигоны, у него не вышло. Но вся эта история с клонами – уничтожителями данных, видимо, настолько расстроила Януса, автора первенца, что тот взял и выложил закрытый ключ от него.

Однако опубликовал не просто так «нате, владейте!», а решил подойти к процессу творчески и поиграть с «белыми шляпами», запаролив архив и оставив в своем твиттере ссылку на него с подсказкой в виде цитаты из фильма «Золотой глаз». Авось, хотя бы так заметят и запомнят. Автор, видимо, фанат бондианы – отсюда и его никнейм, и название файла с ключом (Natalya), и имена троянцев Petya и Misha. Быстрее всех загадку отгадали в Malwarebytes и выложили содержимое файла:

Congratulations!

Here is our secp192k1 privkey:

38dd46801ce61883433048d6d8c6ab8be18654a2695b4723

We used ECIES (with AES-256-ECB) Scheme to encrypt the decryption password into the "Personal Code" which is BASE58 encoded.

Читать полностью »

Security Week 27: ExPetr = BlackEnergy, более 90% сайтов небезопасны, в Linux закрыли RCE-уязвимость

2017-07-07 в 16:19, admin, рубрики: blackenergy, CORS, expetr, hpkp, HSTS, HTTPS, klsw, mozilla, Petya, systemd, systemd-resolvd, Ubuntu, xcto, xfo, xxssp, Блог компании «Лаборатория Касперского», информационная безопасность Зловещий ExPetr, поставивший на колени несколько весьма солидных учреждений, продолжает преподносить сюрпризы. Наши аналитики из команды GReAT обнаружили его родство со стирателем, атаковавшим пару лет назад украинские электростанции в рамках кампании BlackEnergy.

Зловещий ExPetr, поставивший на колени несколько весьма солидных учреждений, продолжает преподносить сюрпризы. Наши аналитики из команды GReAT обнаружили его родство со стирателем, атаковавшим пару лет назад украинские электростанции в рамках кампании BlackEnergy.

Конечно, откровенного использования кусков кода в ExPetr не наблюдается, авторы постарались не спалиться. Но программистский почерк так просто не замаскируешь.

Сначала аналитики сравнили списки расширений шифруемых файлов. На первый взгляд не очень похоже – BlackEnergy работал со значительно большим разнообразием файлов, – но если приглядеться, сходство все-таки есть. Типов расширений существует множество, и из них можно собрать бесконечное число разных списков, а тут налицо явные пересечения по составу и форматированию.

Читать полностью »

Security Week 26: ExPetr – не вымогатель, Intel PT позволяет обойти PatchGuard, в Malware Protection Engine снова RCE

2017-06-30 в 16:45, admin, рубрики: ETERNALBLUE, expetr, intelpt, klsw, msmpeng, patchguard, Petya, Блог компании «Лаборатория Касперского», информационная безопасность Мимикрия чрезвычайно распространена в животном мире. Чтобы было проще прятаться от хищников, или наоборот, легче подкрадываться к добыче незамеченными, звери, рептилии, птицы и насекомые приобретают окраску, схожую с окружающей местностью. Встречается мимикрия и под предметы, и, наконец, под животных других видов – более опасных, или менее вкусных.

Мимикрия чрезвычайно распространена в животном мире. Чтобы было проще прятаться от хищников, или наоборот, легче подкрадываться к добыче незамеченными, звери, рептилии, птицы и насекомые приобретают окраску, схожую с окружающей местностью. Встречается мимикрия и под предметы, и, наконец, под животных других видов – более опасных, или менее вкусных.

Схожим образом поступает новый троянец-вымогатель ExPetr, который вроде бы Petya, да не совсем он. Распространяясь как чума, он навел шороху в 150 странах. Один из векторов распространения, но не единственный – сладкая парочка EternalBlue и DoublePulsar, от которой многие так и не удосужились запатчиться после WannaCry.

Так вот, о чем я. При внимательном рассмотрении оказалось, что ExPetr никакой не вымогатель, и самый натуральный стиратель данных. Восстановление зашифрованных данных не предусмотрено и невозможно.

Читать полностью »

Кибератака на аптеки, промышленный шпионаж, инсайд и расследование длиной в 4 года. Казалось бы, при чём тут «Петя»?

2017-06-30 в 14:01, admin, рубрики: dande, encoder, expetr, expetya, medoc, Petya, WannaCry, антивирусная защита, Блог компании Доктор Веб, кибершпионаж, Сетевые технологии, системное администрирование, таргетированные атаки, шифровальщики, метки: Trojan. Encoder.12544Обычно мы ничего и никому не рассказываем про расследования. Уж больно это тема тонкая. Но обстоятельства практически вынуждают :) Вчера вы могли прочитать новость простыми словами, а сегодня мы расскажем, как же это всё было устроено технически. Если вы пропустили: речь идёт об апдейте в посте про Trojan. Encoder.12544, известного также как Петя, неПетя и т.п. В двух словах:

Еще в 2012 году вирусные аналитики компании «Доктор Веб» выявили целенаправленную атаку на сеть российских аптек и фармацевтических компаний с использованием вредоносной программы BackDoor.Dande. Этот троянец-шпион похищал информацию о закупках медикаментов из специализированных программ, которые используются в фармацевтической индустрии. В момент запуска бэкдор проверял, установлены ли в системе соответствующие приложения для заказа и учета закупок лекарств, и, если они отсутствовали, прекращал свою работу. Заражению подверглись более 2800 аптек и российских фармацевтических компаний. Таким образом, можно с определенной уверенностью утверждать, что BackDoor.Dande использовался в целях промышленного шпионажа.

Специалисты компании «Доктор Веб» провели расследование, длившееся целых 4 года. Проанализировав жесткие диски, предоставленные одной из пострадавших от BackDoor.Dande фирм, вирусные аналитики установили дату создания драйвера, который запускает все остальные компоненты бэкдора.

Криптовымогатель Petya на самом деле уничтожает данные пользователя, слать деньги бессмысленно

2017-06-29 в 18:22, admin, рубрики: expetr, Petya, ransomware, вайпер, вирусы, информационная безопасность, Софт, шифровальщики, метки: вайпер

О ransomware, получившем название Petya/PetrWrap, сейчас пишут многие. И в этом нет ничего удивительного, ведь именно он является центральным элементом мощнейшей кибератаки, которая затронула компьютеры и компьютерные сети коммерческих компаний, правительственных организаций и частных лиц Украины, России, Беларуси и многих европейских стран. Внешне Petya выглядит, как обычный криптовымогатель, авторы которого обещают расшифровать данные пользователя, если тот пришлет выкуп.

Но реальность несколько иная. Дело в том, что под личиной криптовымогателя прячется вирус-вайпер (т.е. «стиратель), создатели которого преследуют лишь одну цель — уничтожение данных компьютера жертвы. Да, все это маскируется требованием прислать денег, но платить все же не стоит. И не только потому, что электронную почту, на которую нужно отправлять информацию о платеже, заблокировал оператор. Но и потому, что это все равно бессмысленно, функция расшифровки данных здесь просто не предусмотрена.

Читать полностью »