Cisco C195 обеспечивает безопасность электронной почты. Это устройство выступает в качестве SMTP-шлюза на границе сети. Оно (и весь спектр устройств Cisco) надежно защищено и не позволяет выполнять неавторизованный код.

Cisco C195 обеспечивает безопасность электронной почты. Это устройство выступает в качестве SMTP-шлюза на границе сети. Оно (и весь спектр устройств Cisco) надежно защищено и не позволяет выполнять неавторизованный код.

Под твитом был указан номер биткоин — кошелька. Твит выглядел как скам, но он был опубликован на официальном верифицированном аккаунте Элона Маска. Аналогичный твит появился и на других популярных аккаунтах, таких как Apple, Uber, Джефф Безос, Билл Гейтс, Барак Обама, Джо Байден, Канье Уэст и другие известные личности с миллионами подписчиков.

Когда стало ясно, что это крупнейшая хакерская атака в истории Twitter, компания приостановила работу всех известных верифицированных аккаунтов, пока не выяснит, что же произошло. Никто не ожидал, что ответственным за взлом окажется 17-летний подросток. Изучив его прошлое, выяснилось, что он был мошенником и опытным хакером, работавшим в этой сфере с 13 лет, и украл миллионы долларов. Кроме того, он был замешан в торговле наркотиками и убийствах. Как же подростку удалось все это сделать и как ему удалось взломать одну из крупнейших платформ?

Читать полностью »

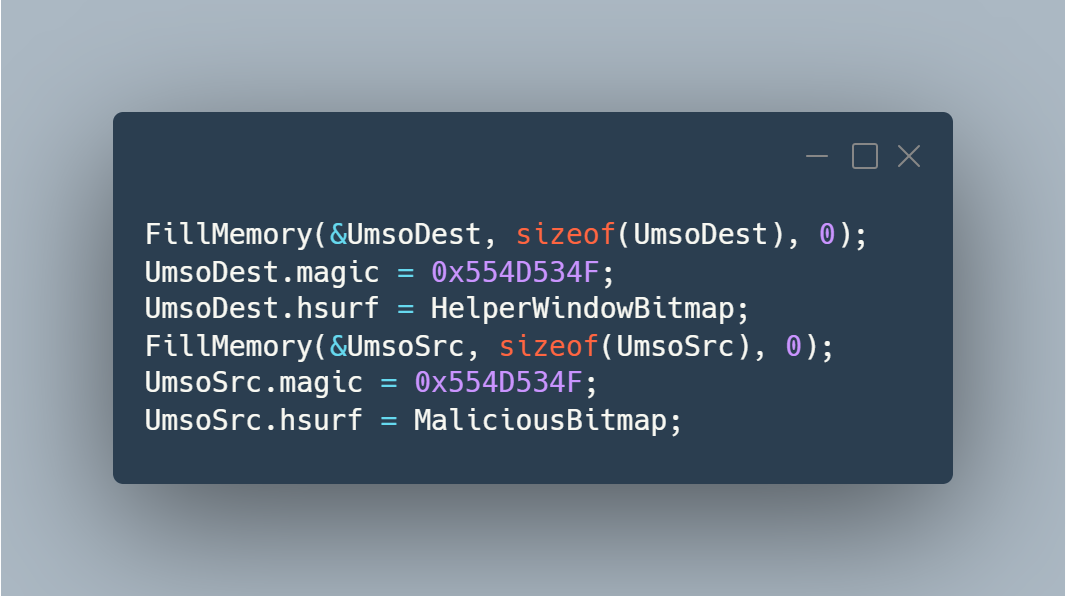

В ядре Windows есть три API, предназначенные для общего использования драйверами устройств с целью создания растровых изображений (bitmap): EngCreateBitmap, EngCreateDeviceBitmap и EngCreateDeviceSurface. Каждый из этих API возвращает дескриптор растрового изображения. Если вызывающая сторона хочет выполнить какие-то операции рисования на растровом изображении, то она должна сначала заблокировать это изображение, передав его дескриптор функции EngLockSurface. EngLockSurface увеличивает значение эталонного счётчика растрового изображения и возвращает указатель на соответствующую запись SURFOBJ. SURFOBJ — это расположенная в памяти ядра структура, содержащая всю информацию, связанную с растровым изображением, например, его размер, формат пикселей, указатель на пиксельный буфер и так далее. Подробнее структуру SURFOBJ мы рассмотрим позже.

После вызова EngLockSurface полученный указатель на SURFOBJ может передаваться различным API рисования, например, EngLineTo и EngBitBlt. Полный список этих API рисования можно найти в winddi.h. После того, как вызывающая сторона завершит операции рисования, она должна вызывать EngUnlockSurface. На этом этапе эталонный счётчик растрового изображения снова сбрасывается до нуля, и вызывающей стороне больше не разрешается использовать указатель на SURFOBJ. В конце вызывающая сторона может удалить растровое изображение, вызвав для его дескриптора EngDeleteSurface. Типичное использование этих API показано ниже:

Читать полностью »

Чуть больше года назад я работал в той самой компании, которая помогает найти дешевые авиабилеты, и жил на Пхукете.

Так получилось, что в одном из тайских клубов на знаменитой Bangla Road я потерял свой айфон. Наутро без телефона я сильно досадовал о своей потере, но через некоторое время смирился и купил другой. Потерянный телефон ввел в режим пропажи, указав номер по которому со мной можно связаться.

Но этой истории бы не произошло, если бы я не потерял его во второй раз.

Дисклеймер: эта статья носит исключительно образовательный характер. Мы не поддерживаем и осуждаем любые киберпреступления. Надеемся, что эта статья поможет вам лучше организовать свою безопасность в интернете, предупрежден — значит, вооружен.

За последние годы в клирнет вышло огромное количество пентестерских устройств и постоянно появляются новые. Большинство продаётся в разрозненных магазинах по всему миру (и на алиэкспрессе в том числе), и у пентестеров появилась новая головная боль — выбирать среди десятков похожих устройств нужное или искать очередное «универсальное» решение. Наконец, крутой специалист и консультант по информационной безопасности Yago Hansen просто собрал каталог крутых девайсов, железяк и аксессуаров, доказавших свою эффективность. Сейчас каталог второй версии, в нём 177 наименований из 8 категорий. Предлагаем вашему вниманию его адаптацию в виде цикла из 7 постов (некоторые категории будут совмещены или поделены на две статьи из-за разницы в объёме).Читать полностью »

В мире интернета, как и в обычной жизни, не всегда открытая дверь означает, что всё, что за ней вынесут, а закрытая не всегда гарантия от спокойствия.

Наш сегодняшний рассказ про несколько крупных утечек данных и финансовых краж в истории Всемирного интернета.

Читать полностью »

За последние годы в клирнет вышло огромное количество пентестерских устройств и постоянно появляются новые. Большинство продаётся в разрозненных магазинах по всему (и на алиэкспрессе в том числе), и у пентестеров появилась новая головная боль — выбирать среди десятков похожих устройств нужное или искать очередное «универсальное» решение. Наконец, крутой специалист и консультант по информационной безопасности Yago Hansen просто собрал каталог крутых девайсов, железяк и аксессуаров, доказавших свою эффективность. Сейчас каталог второй версии, в нём 177 наименований из 8 категорий. Предлагаем вашему вниманию его адаптацию в виде цикла из 7 постов (некоторые категории будут совмещены или поделены на две статьи из-за разницы в объёме).Читать полностью »

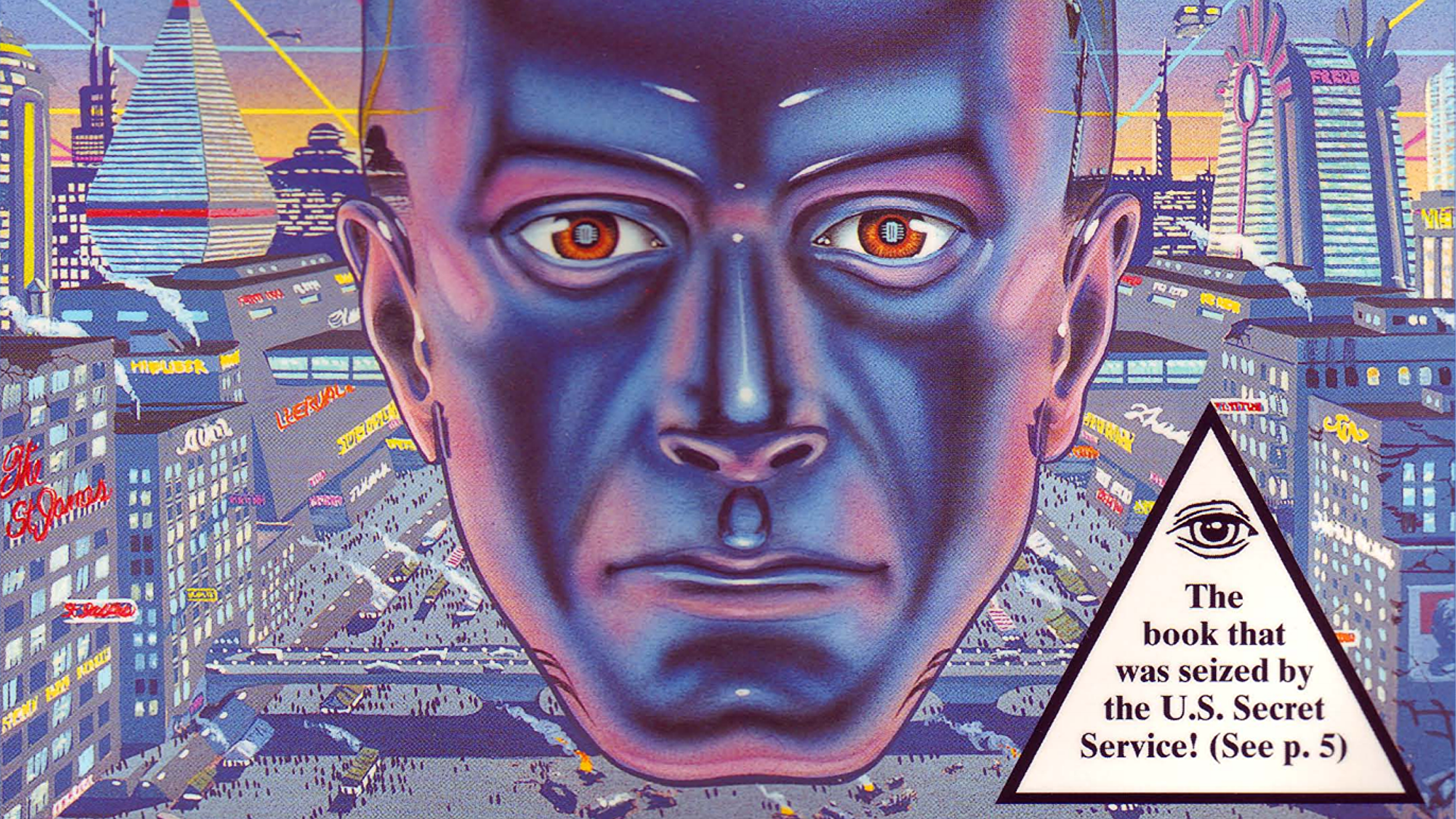

Только одна книга с правилами ролевой игры имеет на обложке сообщение «Книга, конфискованная Секретной службой США!» Эта RPG — GURPS Cyberpunk, дополнение 1990 года к Generic Universal Roleplaying System, изданной Steve Jackson Games.

Утром 1 марта 1990 года автора GURPS Cyberpunk Ллойда Бланкеншипа и его жену разбудили шесть агентов Секретной службы, которые вторглись в их дом, конфисковали компьтер, принтер и даже телефон. Затем Секретная служба отправилась в офис Steve Jackson Games, где Бланкеншип работал старшим редактором, и произвела те же действия. Офис ещё был закрыт, и агенты Секретной службы едва не выбили дверь, прежде чем по-прежнему полуодетый Бланкеншип не объяснил им, что у него есть ключи.

Я спросил у Стива Джексона письмом, помнит ли он тот день, когда его компанию штурмовали агенты, первоочередная работа которых заключается в защите президента от пуль.

«Достаточно смутно», — ответил он. «Когда они вторглись в офис, я ещё не пришёл. Президент компании был там, он позвонил мне, рассказал о происходящем и посоветовал не приезжать, ведь в офис никого не впускают. Поэтому в тот день я не сталкивался с ребятами из Секретной службы, зато позже мы общались довольно долго».

Секретная служба конфисковала компьютеры, на которой работала BBS компании Steve Jackson Games (эту технологию люди использовали, когда ещё не существовало онлайн-форумов и разделов комментариев), а также все компьютеры, на которых были файлы, относящиеся к тогда ещё не опубликованной GURPS Cyberpunk. Они вскрывали коробки, повредили нож для открывания писем, пытаясь взломать закрытый канцелярский шкаф и, по слухам, съели с чьего-то стола конфеты-драже.

Читать полностью »

7 октября 2019 года директор отдела исследований PortSwigger (производителя BurpSuite) опубликовал исследование о новых подходах к HTTP Request smuggling. С их помощью он заработал на bugbounty около $70000. В этой заметке мы коротко выясним суть атаки, инструментарий, а также методики исследования веб серверов, подверженных этой уязвимости.

Тех, кого раньше бы окрестили киберпанками, сегодня величают себя более политкорректно: DevSecOps. Помните «весь спектр радуги», из легендарного фильма «Хакеры»? 1) Зелёная (всемирная среда UNIX); 2) ярко-оранжевая (критерии защиты данных компьютера по стандартам DOD); 3) розовая рубашка (справочник IBM; прозвали так из-за дурацкой розовой рубашки на мужике с обложки); 4) книга дьявола (библия UNIX); 5) книга дракона (разработка компилятора); 6) красная книга (сети национального управления безопасности; известна как мерзкая красная книга, которой нет места на полке).

Пересмотрев в очередной раз этот легендарный фильм, я задался вопросом: а что бы сегодня читали киберпанки прошлого, ставшие в наше время DevSecOps’ами? И получился обновлённый, более современный вариант этого радужного спектра:

– Фиолетовая (руководство APT-хакера)

– Чёрная (корпоративная кибер-не-безопасность)

– Красная (справочник красноармейца)

– Книга бизона (культивирование DevOps-культуры в сообществе разработчиков; названа так из-за зверя с обложки)

– Жёлтая паутина (жёлтая, в смысле злободневная, подборка уязвимостей всемирной паутины)

– Коричневая (книга багоборца)

– Книга возмездия (библия безопасной разработки кода)