Рубрика «информационная безопасность» - 20

Защищаем бюджет на информационную безопасность: как успешно провести переговоры с CFO

2024-12-12 в 8:37, admin, рубрики: RED Security, защита бюджета, информационная безопасность, оценка активов, риск-менеджментСкрыть нельзя найти: как прятали информацию на ПК в 2000-х

2024-12-09 в 8:15, admin, рубрики: безопасность, информационная безопасность, ПО, СофтПриватность — одна из базовых потребностей человека. Как только персональные компьютеры распространились по миру, проблема защиты личных данных стала очень актуальной. Сегодня расскажу о практических приемах сокрытия информации от посторонних глаз. Речь пойдут о способах и инструментах, которые были популярны у пользователей ПК с начала 2000-х. То есть когда интернет был еще не слишком распространен, места на жестком диске вечно не хватало, а про облака так и вообще никто не слышал.

Как я взломал одну из самых топовых нейросетей (Claude 3.5 Sonnet) для студенческой научной статьи

2024-12-08 в 17:49, admin, рубрики: chatgpt, claude, jailbreak, prompt engineering, взломы, информационная безопасность, искусственный интеллект, обход защиты, программа, цензураЯ — простой студент, который обучается по направлению «Информационная безопасность». Так вышло, что по программе мне нужно было написать научную статью по теме ИБ. Будучи авантюристом я выбрал тему, которая была мне ближе и интереснее... и так получилось, что в пылу энтузиазма я немного перевыполнил свой план. К сожалению, я был ограничен в объеме по написанию научной статьи, и много интересного материала пришлось вырезать или сократить. Поэтому, тут я хотел бы написать полную версию моей статьи, во всяком случаи, какой я бы хотел ее видеть.

Введение

Методика проведения аудита информационной безопасности информационных систем

2024-12-05 в 7:44, admin, рубрики: аудит, аудит безопасности, информационная безопасность, информационная среда, информационные системы, информационные технологииАудит информационной безопасности информационных систем - это процесс оценки системы защиты информации на предмет соответствия стандартам и требованиям безопасности, а также выявления уязвимостей и возможных угроз безопасности.

Цели проведения аудита

Основной целью проведения аудита информационной безопасности является выявление уязвимостей в системе защиты информации и предотвращение возможных угроз безопасности. Кроме того, аудит также позволяет определить эффективность системы защиты, а также проверить соответствие информационных систем законодательству и стандартам безопасности.

Читать полностью »

Я тебя найду и позвоню

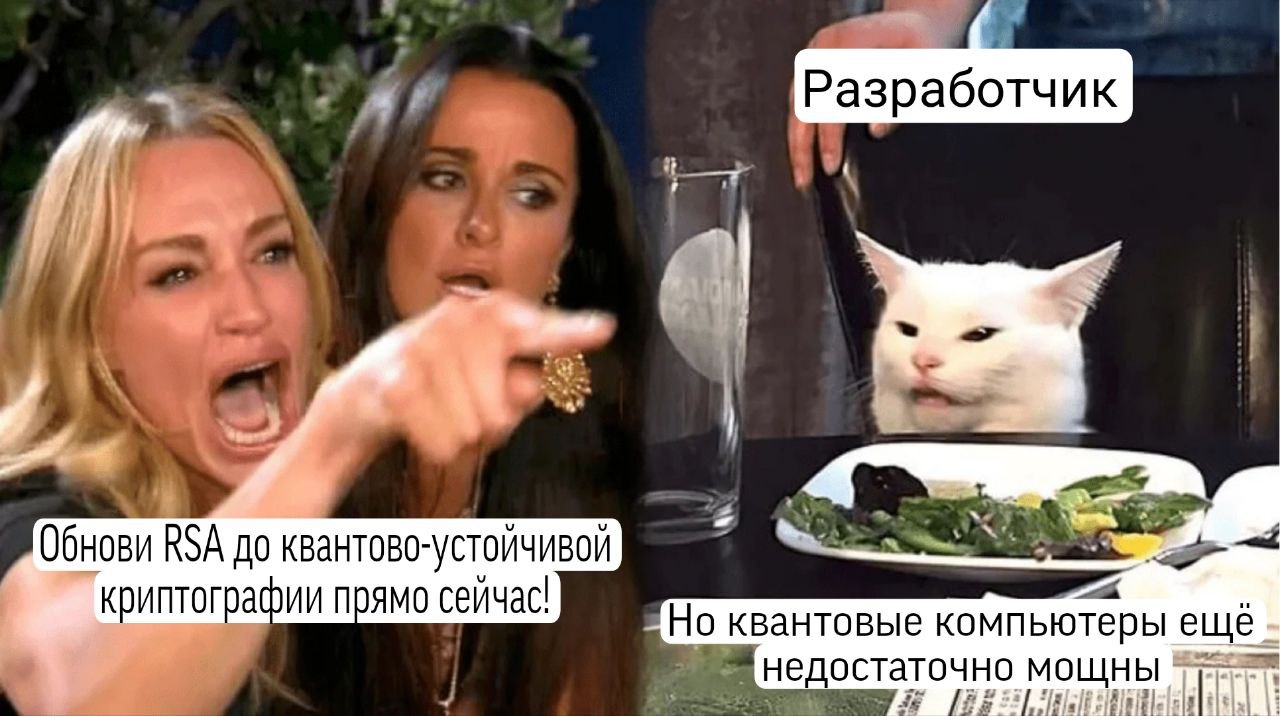

2024-11-28 в 8:05, admin, рубрики: timeweb_статьи, информационная безопасность, персональные данные, провайдеры связи, торговля данными, утечка данныхКак работает RSA и почему ему угрожают квантовые компьютеры

2024-11-25 в 11:25, admin, рубрики: oarticle, rsa, selectel, информационная безопасность, криптография, шифрование

Представьте себе 70-е годы прошлого века: мир активно подключается к открытым каналам связи, а защита данных становится вопросом первостепенной важности. В то время три профессора-математика Массачусетского технологического института — Рональд Ривест, Ади Шамир и Леонард Адлеман — размышляли над революционным способом шифрования. Они искали подход, который бы позволил передавать данные в открытом доступе, не рискуя безопасностью. В итоге они придумали алгоритм, известный сегодня как RSA (аббревиатура, составленная из первых букв фамилий его создателей: Rivest, Shamir и Adleman), и долгое время считавшийся стандартом безопасности. Но кажется, его время скоро пройдет.Читать полностью »

Обнаружение и предотвращение атак человека посередине

2024-11-23 в 7:16, admin, рубрики: информационная безопасность, перехват сигнала, спуфинг-атаки, человек посерединеЦелью MITM атаки зачастую является получения конфиденциальных данных пользователя, примером таких данных является: учётные данные пользователя, данные банковского счёта, номер банковской карты и т.д. Злоумышленник имеет в арсенале несколько способов проведения MITM атаки.

Типы проведения атаки:

-

Подмена IP-адреса

Каждое устройство, подключенное к интернету, имеет свой интернет-протокол. Злоумышленник, подменив IP-адрес заставляет жертву думать, что она взаимодействует с интернет-ресурсом, но на деле не обменивается никакими данными с сервером, а отправляет данные злоумышленнику.

-

Спуфинг DNS

Как найти и гоблина, и крысу. Интервью с исследователями из ГК «Солар», выявишими вредонос GoblinRAT

2024-11-14 в 10:50, admin, рубрики: Goblinrat, rat, взлом, вредоносы, информационная безопасность, исследования безопасности, кибератаки, солар, хакерыИнформационная служба Хабра побывала на SOC Forum 2024. Это ещё одно мероприятие, посвящённое кибербезопасности, которое проводит группа компаний «Солар». Из‑за плотного рабочего графика мне удалось попасть туда только на третий день и всего на несколько часов. Однако я смог поговорить со специалистами ГК «Солар» об одном довольно интересном исследовании. Оно было посвящено уникальному вредоносному ПО GoblinRATЧитать полностью »

Как я одержал победу над создателем чита для MMO-игры

2024-11-03 в 9:01, admin, рубрики: MMO, ruvds_перевод, world of tanks, анти-читы, взлом игр, игры, информационная безопасность, читы

В конце 2000-х я работал в нишевой компании, разрабатывавшей MMO-игру. У нас была небольшая команда и скромная прибыль, зато верная аудитория. Игра опиралась именно на навыки, не предлагая привычных усилений, и игрокам такая система нравилась.

Так вот, однажды до нас дошли слухи, что для нашей игры появился чит, который начал вызывать у игроков негодование. На тот момент у нас трудилось всего четыре программиста, а поскольку этот факт кому-то нужно было расследовать, я выступил добровольцем. Игроки были уверены, что противникам удавалось убить их в игре исключительно благодаря читу. Мы старались убедить людей, что изучаем проблему, но при этом понятия не имели, насколько велик её масштаб. Читать полностью »