Это не шутка: Даня Шеповалов, когда-то писавший термоядерные креативы для раннего журнала «Хакер», после многолетнего скитания возвращается к истокам. Но на этот раз — в чуть более серьезной роли: Даня будет брать для «Хакера» интервью у выдающихся личностей, часть из них будет публиковаться и на «Хабрахабре». Однако мы прекрасно понимаем, что у читателей накопилась куча вопросов к самому Дане. Так что нулевым спикером выступит он сам и расскажет о бурной молодости и о том, как судьба сложилась после «Хакера».

Рубрика «информационная безопасность» - 40

Даня снова в «Хакере»! Выясняем у Дани Шеповалова, где он пропадал 20 лет и при чем тут гуси

2022-08-20 в 11:52, admin, рубрики: Блог компании Журнал Хакер, Даня Шеповалов, информационная безопасность, история, хакер, Читальный залВзлом и обфускация ДНК. Guest Post

2022-08-08 в 6:30, admin, рубрики: биология, генетика, днк, информационная безопасность, мутации, Научно-популярное, обфускацияПреуведомление

Национальная система DNS-спуффинга

2022-08-04 в 10:02, admin, рубрики: DNS-spoofing, ВГТРК, взлом, дефейс, информационная безопасность, НСДИ

12.06.2022 года, в День России, был взломан и “дефейснут” один из сайтов ВГТРК Smotrim[.]ru. Об этом написали несколько СМИ и, на фоне множества дефейсов с 24 февраля, на это никто особого внимания не обратил. Но тут было на что посмотреть с точки зрения того, что именно было взломано.

Читать полностью »

Аппаратные закладки в процессорах – мифы и реальность

2022-07-20 в 23:34, admin, рубрики: аппаратные закладки, информационная безопасность, ПроцессорыЧто там с квантово-устойчивой криптографией

2022-07-17 в 17:52, admin, рубрики: NIST, t1 cloud, Алгоритмы, Блог компании T1 Cloud, информационная безопасность, квантовые вычисления, квантовые технологии, шифрованиеВ начале июля институт NIST одобрил четыре защищенных алгоритма. В блоге T1 Cloud мы рассказываем про облачные технологии, разработку и информационную безопасность. Поэтому сегодня мы решили подробнее поговорить о новых алгоритмах — обсудить принципы работы, мнение сообщества и перспективы внедрения таких систем на практике.

Заблаговременная подготовка

Звуковой кейлоггер. Определяем нажатые клавиши по звуку

2022-07-17 в 11:59, admin, рубрики: Hushboard, Unclack, Блог компании GlobalSign, звук, информационная безопасность, кейлоггер, клавиатурный почерк, корпус языка, механическая клавиатура, периферия, частотность букв

Не секрет, что у каждой клавиши на клавиатуре — уникальное звучание, которое зависит от её расположения и других факторов. Теоретически, анализ спектрограммы позволяет отличить клавиши друг от друга, а по частотности нажатий определить, какому символу соответствует каждый звук. Задача распознавания звуков упрощается тем, что при наборе связного текста символы хорошо прогнозируются по словарю (а именно, по частотности n-грамм для текстов).

Читать полностью »

Как я создал межсетевой экран с помощью свёрточных нейронных сетей для веб-приложений с микросервисной архитектурой

2022-07-15 в 17:52, admin, рубрики: информационная безопасность, машинное обучение, микросервисы, нейронные сети, свёрточные сетиВступление

Когда я только начинал свой путь в информационную безопасность, мне нравилось тестировать веб-приложения на проникновение. В основном это были инъекционные атаки, поэтому возникла идея создать свой собственный межсетевой экран, защищающий от инъекционных атак, но с современным подходом, используя машинное обучение. Изучая вопрос о построении межсетевого экрана, я пришел к следующим выводам:

-

Межсетевые экраны прошлого поколения:

Дмитрий Агарунов о том, как создавался «Хакер»

2022-07-12 в 17:55, admin, рубрики: gameland, Блог компании Журнал Хакер, Дмитрий Агарунов, журнал, информационная безопасность, страна игр, хакер, Читальный залВ конце девяностых годов на витринах ларьков появился смелый и необычный журнал о компьютерах — «Хакер». Возможно, многие из вас покупали и читали его. В прошлом посте я постарался подробно ответить на вопросы о том, как дела у «Хакера» сегодня, а в этот раз мы пообщаемся с Дмитрием Агаруновым — человеком, который сначала основал сеть магазинов Gameland, а затем и одноименное издательство, где выпускались «Хакер», «Страна Игр» и многие другие журналы. Мы сели и обсудили историю и концепцию «Хакера», повспоминали старые времена и людей, которые работали над ним в разное время.

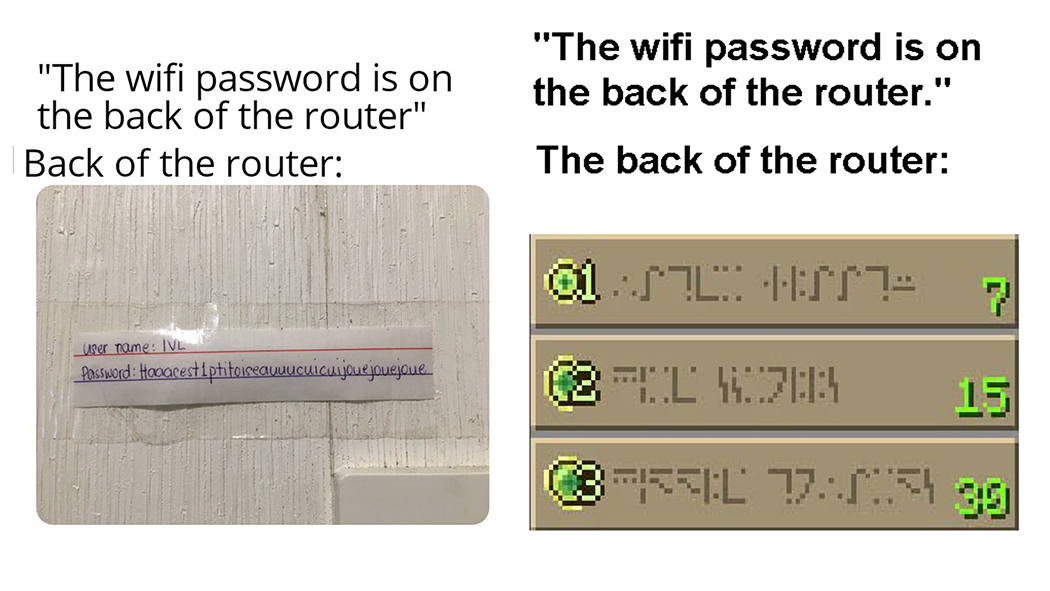

Брутфорс соседского Wi-Fi (в исключительно исследовательских целях)

2022-07-10 в 2:06, admin, рубрики: .net, bruteforce, C#, wi-fi, wifi security, информационная безопасность, разработка под windows

Надежные и постоянно меняющиеся пароли - это здорово. Особенно когда они меняются и на Wi-Fi роутере и WPS на нем вообще отключен. В этом посте: сколько занимает перебор WPS pin и есть ли у этого практическое применение? А еще напишем программу для брутфорса на C#

О проблемах информационной безопасности и IT образования на примере HTML Academy

2022-07-04 в 11:46, admin, рубрики: htmlacademy, IT-образование, php, sql-инъекция, xss, взлом сайтов, информационная безопасность, Карьера в IT-индустрии, образование, обучение, Разработка веб-сайтов, Учебный процесс в IT

Меня всегда очень интересовала довольно грустная ситуация с языком РНР. Из неказистого шаблонного движка для веб-страничек, к середине 2010-х он вырос в мощный, современный и аккуратный язык программирования… в то время как практически все обучающие материалы в сети выставляют его всё тем же неуклюжим уродцем, который с огромным трудом, не соблюдая никаких стандартов, позволяет разве что сделать примитивную веб-страничку с кучей уязвимостей. Что, разумеется, уже давно совершенно не так. Поэтому когда на форуме РНР клуба появился пост о наборе "наставников" на курс по РНР в HTML Academy, я не раздумывая подал заявку. Чтобы посмотреть как с обстоит с этим дело на платных курсах, а так же по возможности поделиться своим опытом в этой области.

Что вам сказать? "Если хотите, чтобы вам и дальше нравилась колбаса, не берите экскурсию на мясокомбинат"