Рубрика «обфускация»

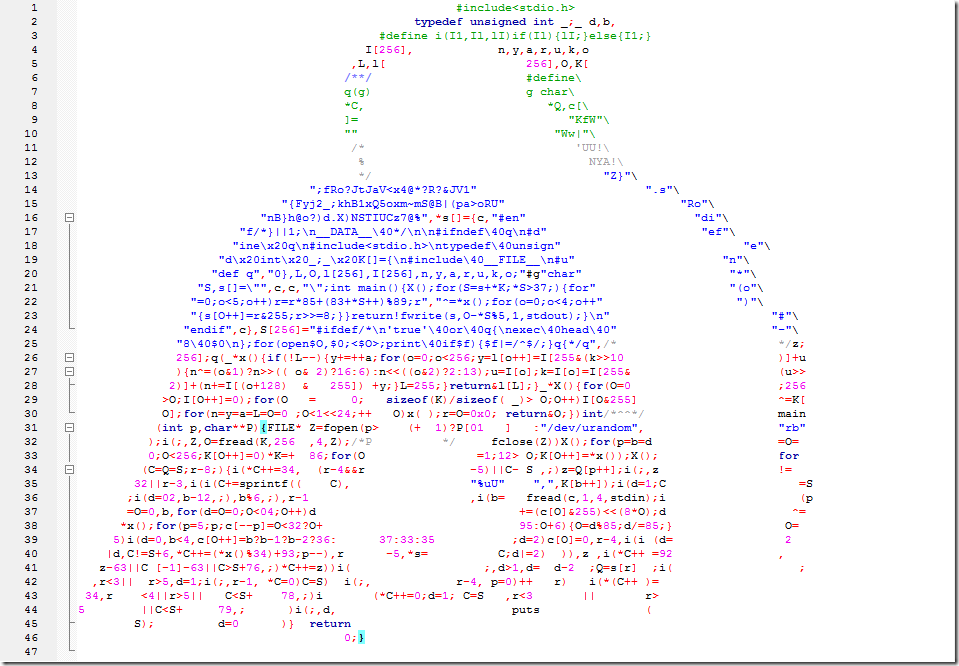

От обфускации к payload: вскрытие Snake Keylogger шаг за шагом

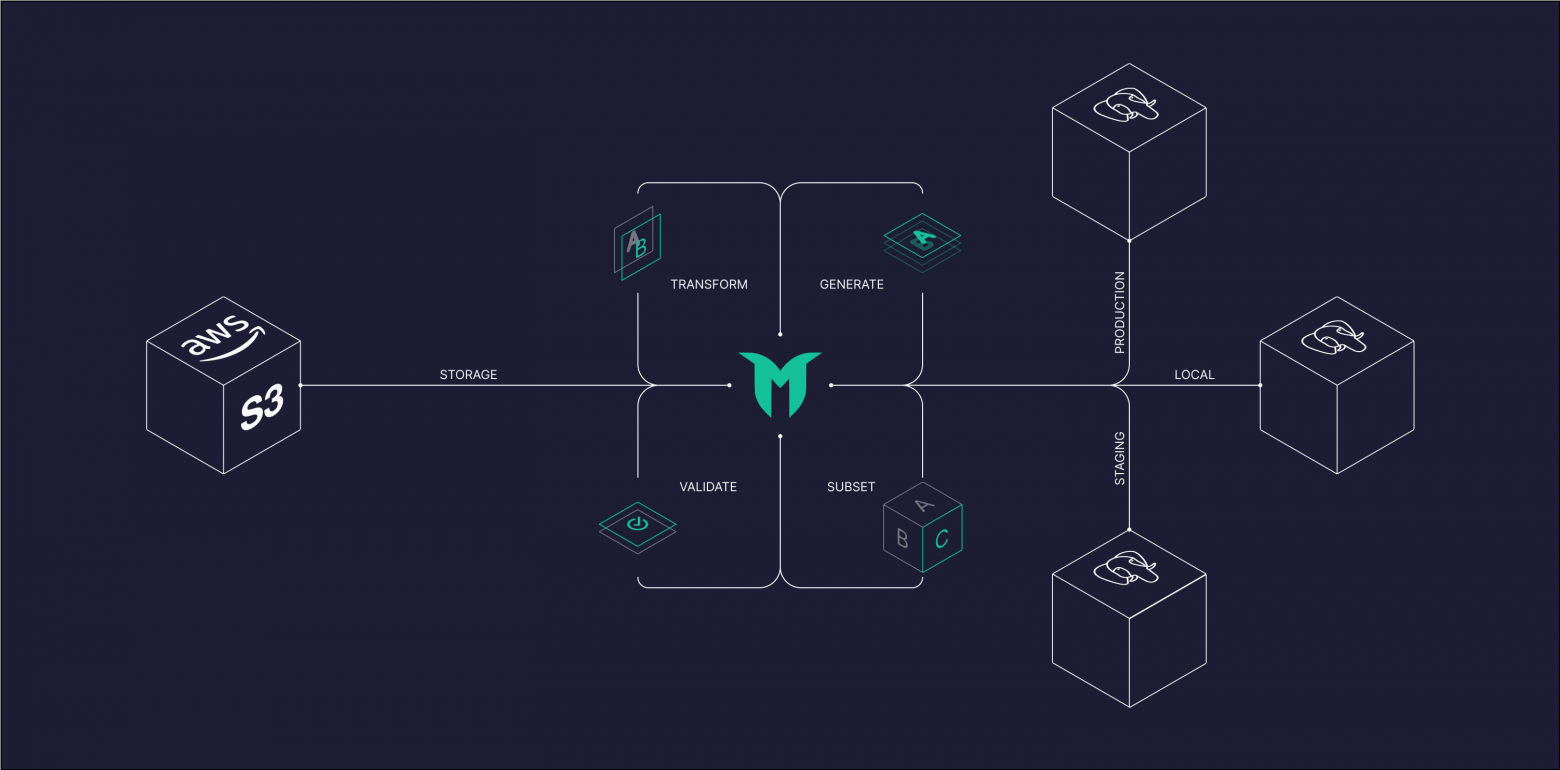

2025-08-06 в 13:16, admin, рубрики: вирусный анализ, обфускация, реверс-инжиниринг, стиллерОбзор Greenmask — утилиты для логического дампа PgSQL с трансформацией данных на лету

2025-05-12 в 14:16, admin, рубрики: greenmask, postgresql, безопасность, обфускация, тестовый стенд

Greenmask — это кроссплатформенный инструмент, разработанный на Go Читать полностью »

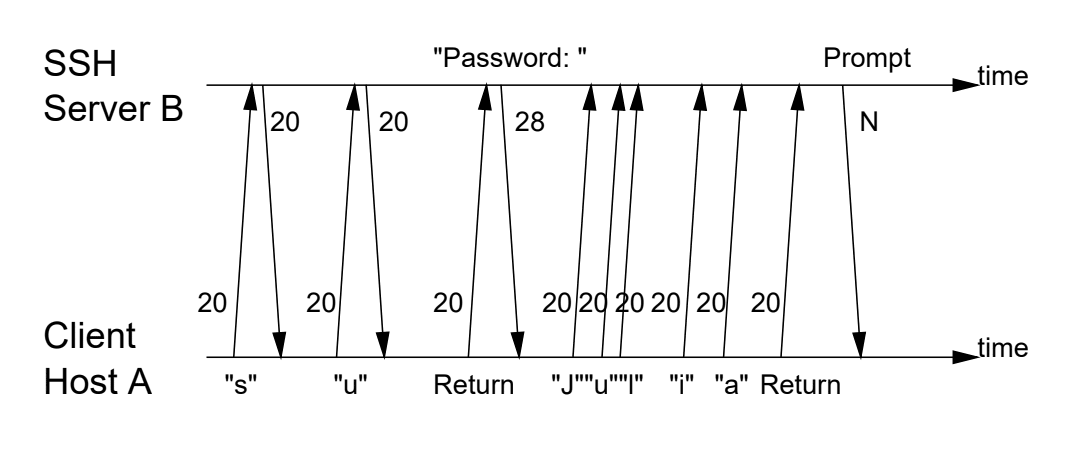

Не набирайте тексты в интернете, или Обфускация времени между нажатиями клавиш в SSH

2023-11-01 в 9:00, admin, рубрики: openssh, ruvds_статьи, ssh, буквенные пары, интервал нажатий, нажатия клавиш, обфускация, пароли, теория информации

В августе этого года в ssh(1) (клиент OpenSSH) внесено изменение с поддержкой обфускации тайминга нажатий клавиш, то есть интервалов между временем нажатия клавиш на клавиатуре.

Спрашивается, почему разработчики озаботились такими нюансами информационной безопасности? Но причина есть. И на самом деле такие меры должны предпринять все программы, которые допускают ввод паролей в интернете (или вообще любого конфиденциального текста). В первую очередь, браузеры и мессенджеры.Читать полностью »

Взлом и обфускация ДНК. Guest Post

2022-08-08 в 6:30, admin, рубрики: биология, генетика, днк, информационная безопасность, мутации, Научно-популярное, обфускацияПреуведомление

Пишем самомодифицирующуюся программу вычисления факториала под x86

2021-12-24 в 13:00, admin, рубрики: nasm, ruvds_перевод, x86, Блог компании RUVDS.com, ненормальное программирование, обфускация

Самомодифицирующиеся программы воспринимаются как нечто магическое, но при этом они весьма просты, и чтобы это продемонстрировать, я напишу такую программу под x86 архитектуру в NASM.Читать полностью »

Первые пять шагов для перелома ситуации с читерами в PvP-шутере

2021-03-18 в 16:57, admin, рубрики: cheats, Gamedev, pvp, unity, Блог компании Lightmap, геймдев, Дизайн игр, обфускация, разработка игр, разработка мобильных приложений, читеры, шутер

Мы прошли долгий путь от появления в игре первых читеров до полного пересмотра подхода к разработке, чтобы создавать защищенные по умолчанию мобильные проекты. О том, как в игре появились читеры, я рассказал в прошлом материалеЧитать полностью »

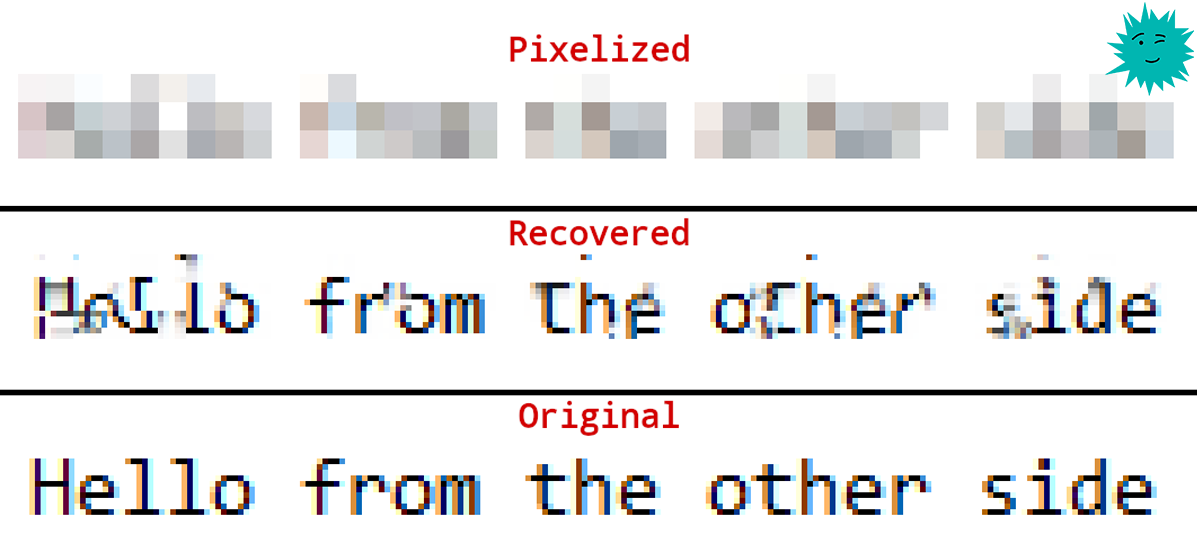

Разработана опенсорсная утилита Depix для восстановления паролей с размытых скриншотов

2020-12-21 в 9:00, admin, рубрики: Depix, SmartDeblur, Алгоритмы, Владимир Южиков, Дмитрий Ватолин, информационная безопасность, обработка изображений, обфускация, пикселизация, повышение резкости, последовательность де Брёйна, размытие, СофтРазработана опенсорсная утилита Depix для восстановления паролей с размытых скриншотов

Результат работы программы Depix (исходный код)

В голливудских фильмах любят преувеличивать. Они зуммируют фотографии в миллион раз — и выводят цифры из одного пикселя.

Хотя это невероятно, но научные исследования в этой области идут давно. Ещё в 90-е годы были опубликованы теоретические работы и PoC с восстановлением текста из размытых изображений. В 2012 году Владимир Южиков писал на Хабре о своей программе SmartDeblur для восстановления смазанных и расфокусированных снимков.

Несмотря на достаточно хорошее развитии науки в данном направлении, до сих пор не было специализированного инструмента конкретно для восстановления паролей (текста) после пикселизации. Программа Depix — первый такой инструмент.

Читать полностью »

Обфускация как метод защиты программного обеспечения

2020-12-19 в 16:23, admin, рубрики: защита информации, информационная безопасность, криптография, Научно-популярное, обфускация

Или то, почему вы не можете издать свою улучшенную версию Counter Strike и уехать жить на Гавайи.

О чём речь?

Обфуска́ция (от английского obfuscateЧитать полностью »

Безопасность через неясность недооценивается

2020-09-15 в 21:44, admin, рубрики: OWASP, безопасность через неясность, Блог компании GlobalSign, информационная безопасность, камуфляж, модель швейцарского сыра, обфускация, порты, Программирование, симметричное шифрование, эшелонированная оборонаВ информационной безопасности мы выработали ряд аксиом, с которыми не принято спорить:

- Никогда не внедряйте собственную криптографию.

- Всегда используйте TLS.

- Безопасность через неясность (security by obscurity) — это плохо.

И тому подобное. Большинство из них в целом верны. Однако мне начинает казаться, что люди слепо следуют этим аксиомам как культу карго. И многие на самом деле не думают об исключениях из правил. В этой статье я выскажу свои возражения против идеи «безопасность через неясность — это плохо».

Риск, эшелонированная оборона и швейцарский сыр

Одной из главных задач ИБ является снижение рисков. Согласно методологии OWASP, риск возникновения проблемы рассчитывается по формуле:

Риск = Вероятность * Воздействие

По этой формуле, проблема удалённого выполнения кода (RCE) представляет больший риск, чем проблема межсайтового скриптинга, поскольку RCE несёт большее воздействие. Здесь всё просто. Но что насчёт метрики вероятности?Читать полностью »