Это не PoC, не разбор RFC и не 0day. Это разбор Читать полностью »

Рубрика «oauth»

ConsentFix: OAuth-атака, которая работает слишком хорошо

2026-02-08 в 6:13, admin, рубрики: azure, cloud security, MFA, oauth, PhishingКак настроить подключение Google Search к n8n

2025-11-05 в 8:22, admin, рубрики: Google, Google API, google search, Google Search Console, GSC, n8n, oauth, инструкция, подключение, редактированиеВ данной статье мы рассмотрим, как можно подключить Google Search Console (GSC) к n8n. Для этого нам потребуется создание и настройка Google OAuth. Предоставленная инструкция максимально подробная, с многочисленными скриншотами, которая подробно проведет вас через все этапы процесса подключения.

Кстати, если вам интересны IT-технологии и полезные инструменты, заглядывайте в мой Telegram-канал. Я регулярно публикую там свежие новости, лайфхаки и другие полезности. А сейчас — к сути статьи.

Какие преимущества предоставляет интеграция n8n с GSC

Единая авторизация ИИ-ассистентов: будущее авторизации ИИ в интернете

2025-08-02 в 11:35, admin, рубрики: oauth, авторизация, безопасность, ИИPostman скрипт для обновления токена авторизации

2025-03-26 в 10:16, admin, рубрики: Bearer Tokens, javascript, oauth, Postman, pre-request, token, авторизация, тестирование apiНедавно по работе занимался тестированием очередного апи и столкнулся с таким неудобством, что все запросы требуют авторизации, а токен живёт всего 5 минут. Из-за этого приходилось постоянно делать запрос авторизации и обновлять токен вручную.

В какой-то момент мне это надоело, и я задумался, как это дело автоматизировать. Узнал, что можно написать Pre-request скрипт для коллекции в постмане, который будет выполняться перед каждым запросом, а уже в этом скрипте делать запрос токена авторизации.

Почему работать с OAuth сложно даже сегодня?

2023-05-10 в 13:00, admin, рубрики: api, oauth, ruvds_перевод, авторизация, аутентификация, Блог компании RUVDS.com, информационная безопасность, Программирование, протоколы безопасности, токен доступа

OAuth — это стандартный протокол. Ведь так? И для OAuth 2.0 есть клиентские библиотеки практически на всех языках программирования, которые можно представить.

Вероятно, вы подумаете, что имея клиентскую библиотеку, можно реализовать OAuth для любого API буквально за десять минут. Или хотя бы за час.

Если вам это удастся, то, пожалуйста, сообщите об этом нам — мы угостим вас изысканным ужином и послушаем, как у вас это получилось.

Читать полностью »

Иллюстрированное руководство по OAuth и OpenID Connect

2019-11-29 в 6:13, admin, рубрики: IT-стандарты, oauth, OIDC, openid connect, авторизация, аутентификация, Блог компании Флант, информационная безопасность, Сетевые технологии, системное администрированиеПрим. перев.: В этом замечательном материале компании Okta просто и наглядно рассказывается о принципах работы OAuth и OIDC (OpenID Connect). Эти знания будут полезны разработчикам, системным администраторам и даже «обычным пользователям» популярных веб-приложений, которые скорее всего тоже обмениваются конфиденциальными данными с другими сервисами.

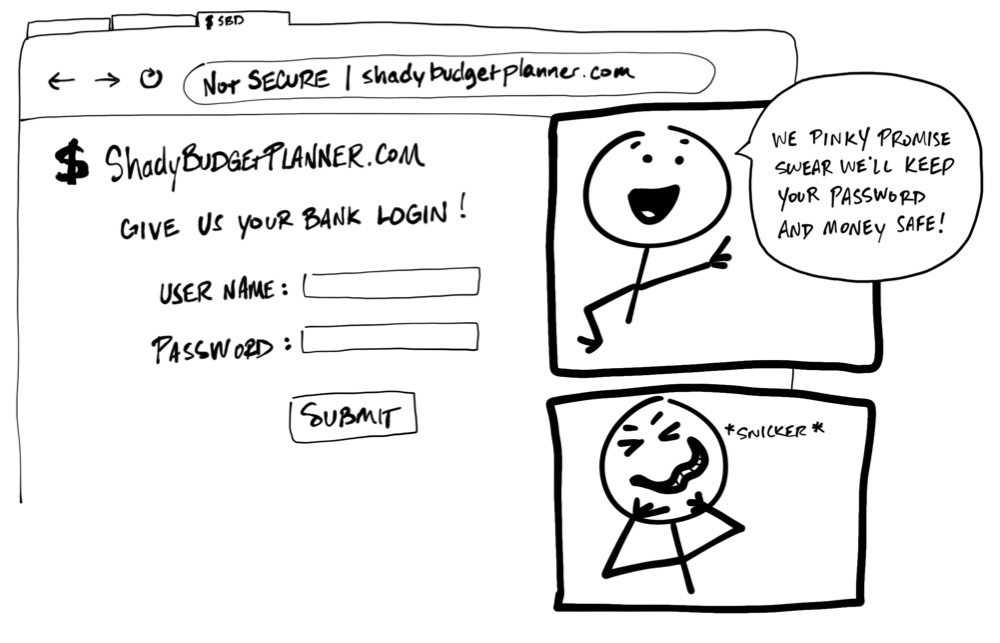

В «каменном веке» интернета делиться информацией между сервисами было легко. Вы просто давали свой логин и пароль от одного сервиса другому, чтобы тот вошел в вашу учетную запись и получил любую необходимую ему информацию.

«Предоставьте свою банковскую учётку». — «Обещаем, что с паролем и деньгами все будет в порядке. Вот прям честно-пречестно!» *хи-хи*

Жуть! Никто и никогда не должен требовать от пользователя поделиться логином и паролем, его учётными данными, с другим сервисом. Нет никакой гарантии, что организация, стоящая за этим сервисом, будет хранить данные в безопасности и не соберет больше персональной информации, чем нужно. Это может показаться дикостью, но некоторые приложения до сих пор применяют подобную практику!

Сегодня имеется единый стандарт, позволяющий одному сервису безопасно воспользоваться данными другого. К сожалению, подобные стандарты используют массу жаргонизмов и терминов, что усложняет их понимание. Цель этого материала — с помощью простых иллюстраций объяснить, как они работают (Думаете, что мои рисунки напоминают детскую мазню? Ну и ладно!).

Как мы в Parallels покоряли Sign In with Apple

2019-10-01 в 18:11, admin, рубрики: oauth, paralells, Блог компании Parallels, Разработка под MacOS, реверс-инжиниринг, Читальный зал

Думаю у многих уже после WWDC 2019 на слуху Sign In with Apple (кратко SIWA). В материале я расскажу с какими конкретно подводными камнями пришлось столкнуться при интеграции этой штукенции в наш лицензионный портал. Данная статья не совсем для тех, кто только решил разобраться с SIWA (для них я дал ряд ознакомительных ссылочек в конце текста). В этом материале, скорее всего, многие найдут ответы на вопросы, которые могут возникнуть при интеграции нового сервиса Apple.Читать полностью »

Добавляем Refresh Token

2019-09-10 в 15:04, admin, рубрики: oauth, авторизация, информационная безопасность, Программирование, Разработка веб-сайтов, токены

В прошлой статье я рассказывал про основы JWT. Если на пальцах, то это просто ключ, с помощью которого мы открываем дверь к приватным ресурсам. А что, если этот ключ украдут (точнее, сделают дубликат). Тогда кто-то еще сможет входить на сервер под вашим именем, причём мы об этом можем даже не узнать. Такого сценария мы не хотим допустить. Но что делать?

The most common OAuth 2.0 Hacks

2019-04-23 в 13:51, admin, рубрики: Bearer Tokens, hacks, oauth, security, Tokens, информационная безопасность, Разработка веб-сайтов, Тестирование веб-сервисовOAuth 2 overview

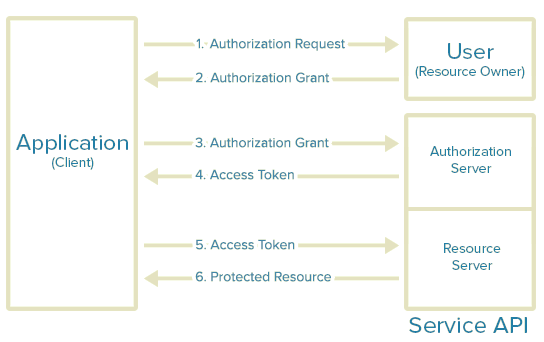

This article assumes that readers are familiar with OAuth 2. However, below a brief description of it is presented below.

- The application requests authorization to access service resources from the user. The application needs to provide the client ID, client secret, redirect URI and the required scopes.

- If the user authorizes the request, the application receives an authorization grant

- The application requests an access token from the authorization server by presenting authentication of its own identity, and the authorization grant

- If the application identity is authenticated and the authorization grant is valid, the authorization server issues the access and refresh (if required) token to the application. Authorization is complete.

- The application requests the resource from the resource server and presents the access token for authentication

- If the access token is valid, the resource server serves the resource to the application

The are some main Pros and Cons in OAuth 2.0

+OAuth 2.0 is easier to use and implement (compared to OAuth 1.0)

+Wide spread and continuing growing

+Short lived Tokens

+Encapsulated Tokens

-No signature (relies solely on SSL/TLS ), Bearer Tokens

-No built-in security

-Can be dangerous if used from not experienced people

-Too many compromises. Working group did not make clear decisions

-Mobile integration (web views)

-Oauth 2.0 spec is not a protocol, it is rather a framework — RFC 6749

Безопасность мобильного OAuth 2.0

2018-11-26 в 7:54, admin, рубрики: oauth, oauth 2.0, безопасность, безопасность мобильных приложений, Блог компании Mail.Ru Group, информационная безопасность, разработка мобильных приложений, уязвимости

Всем привет! Я Никита Ступин, специалист по информационной безопасности Почты Mail.Ru. Не так давно я провел исследование уязвимостей мобильного OAuth 2.0. Для создания безопасной схемы мобильного OAuth 2.0 мало реализовать стандарт в чистом виде и проверять redirect_uri. Необходимо учитывать специфику мобильных приложений и применять дополнительные механизмы защиты.

В этой статье я хочу поделиться с вами знаниями об атаках на мобильный OAuth 2.0, о методах защиты и безопасной реализации этого протокола. Все необходимые компоненты защиты, о которых я расскажу ниже, реализованы в последней версии SDK для мобильных клиентов Почты Mail.Ru.

Читать полностью »