Недавно я купил дешёвую камеру Tapo, чтобы понимать, чем занимается мой пёс, пока меня нет дома.

Недавно я купил дешёвую камеру Tapo, чтобы понимать, чем занимается мой пёс, пока меня нет дома.

Количество устройств и требования к скоростям передачи данных в беспроводных сетях растут с каждым днем. И чем «плотнее» сети, тем ярче видны недостатки старых спецификаций Wi-Fi: падает скорость и надежность передачи данных. Чтобы решить эту проблему, был разработан новый стандарт — Wi-Fi 6 (802.11ax). Он позволяет развить скорость беспроводного соединения до 2.4 Гбит/с и работать одновременно с большим количеством подключенных устройств. Мы уже внедрили его в роутер Archer AX6000 и адаптер Archer TX3000E. В этой статье покажем их возможности.

Это наша первая версия аппаратного контроллера для линейки Omada EAP. В нем реализована поддержка доступа через облако, мобильное приложение и сеть. И всё это без платных лицензий и ежемесячных отчислений. Для удаленного управления сетью достаточно лишь подключения к нашему облаку. В общем, все как вы любите.

Под катом обзор интерфейса плюс куча деталей по подключению, настройке и развертыванию.

Взлом с подменой dns достаточно распространенный способ атаки. В первую очередь из-за его простоты. Суть атаки в изменении адреса dns в настройках сетевого оборудования жертвы на адрес dns-сервера злоумышленника с целью возврата ложных ip. А уже далее, кто во что горазд — от банальных фишинговых страничек соцсетей для кражи паролей до якобы провайдерской заглушки с требованиями оплаты.

Самое интересное во всем этом я считаю способы, с помощью которых боты, так или иначе, попадают на роутеры. И сегодня я про один из таких способов расскажу.

Читать полностью »

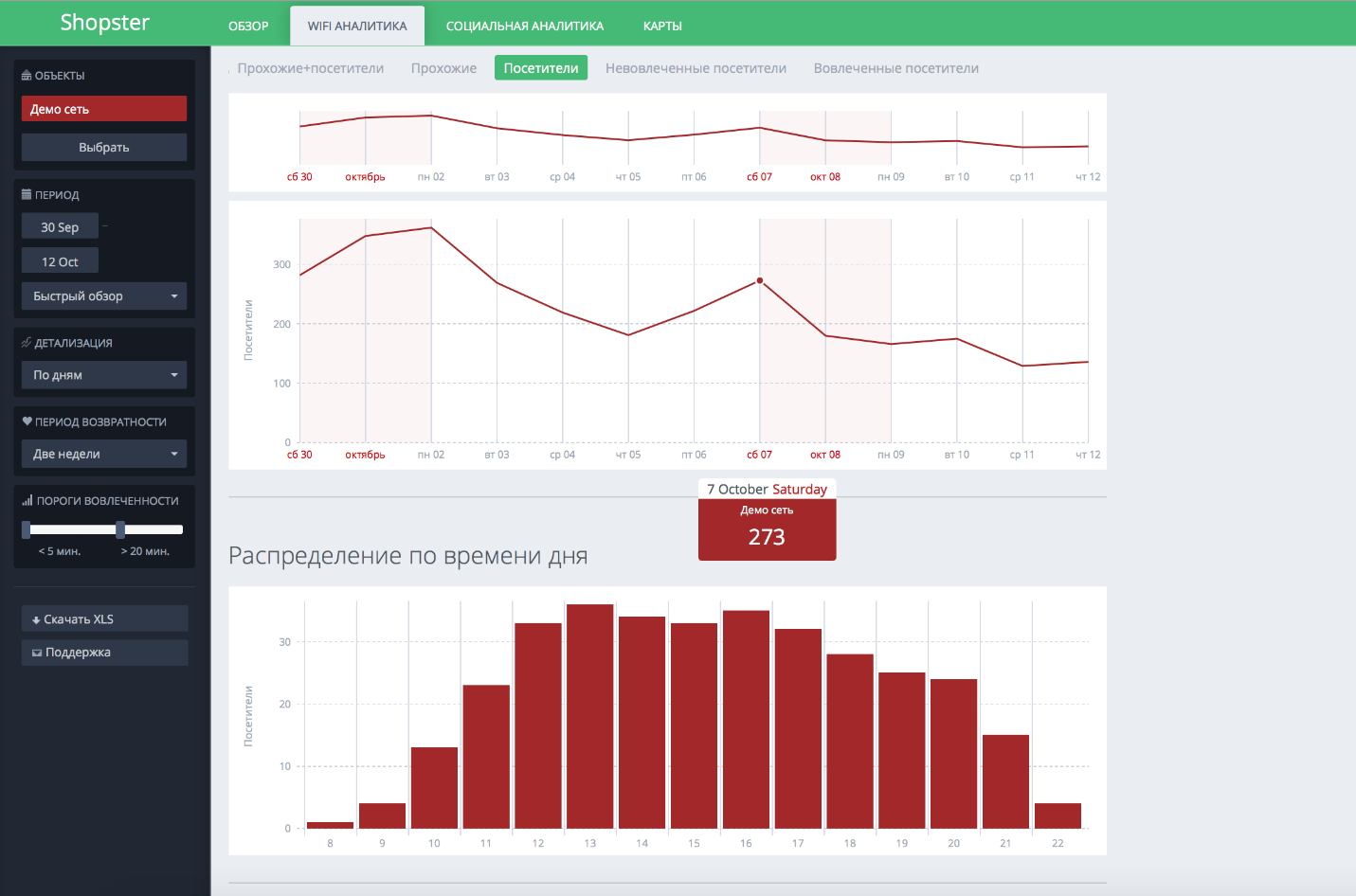

Представьте себе, мы можем проанализировать путь покупателей с продуктовыми тележками: как и где они перемещались. На основании этого можно улучшить мерчендайзинг, изучить какие товары из каких групп покупают вместе и многое другое. Но самое интересное начинается тогда, когда человек уже приходит на кассу: время, проведённое в магазине, маршрут и его итоговую покупку можно синхронизировать, и эту информацию организация-заказчик может также совместить со своей программой лояльности.

Один из крупнейших разработчиков системы Wi-Fi аналитики в России, применяющейся в ритейле, торговых центрах и на объектах HoReCa, делится своими секретами.

Читать полностью »

События, описанные ниже, случились пару лет назад, но IMHO тема не потеряла актуальность и, возможно, эти сведения окажутся полезными.

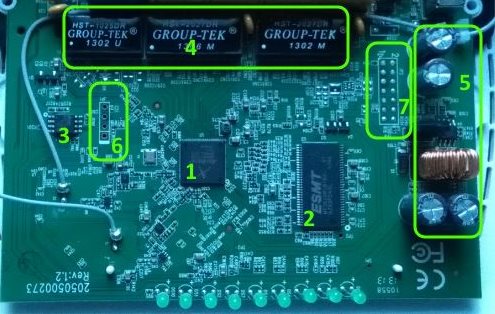

В одно прекрасное утро я обнаружил, что наш роутер TL-WR841N производства компании TP-Link перестал раздавать Интернет. Этому утру предшествовала летняя ночь с грозой. После звонка провайдеру я выяснил, что он вообще не видел наш роутер со своей стороны — вышел из строя порт WAN. Осмотр внутренностей роутера не выявил заметных повреждений, зато позволил изучить его компоненты и возможности расширения (например, использование GPIO выводов), но это уже другая история.

Помочь же в этом случае смогло переназначение одного из четырех портов LAN в качестве порта WAN. Далее я расскажу, как я это сделал.

Читать полностью »

Касательно беспроводных сетей у ритейла свои запросы и своя специфика. На складе важно качество и бесшовность покрытия, чтобы работали сканеры меток и штрих-кодов. А в торговых залах частенько возникают трудности с подводом питания к роутерам и предъявляются отдельные требования к внешнему виду.

В этой статье мы обозначим несколько типовых ситуаций и покажем, где и какие из наших моделей корпоративного класса окажутся наиболее уместными.

Построение уличных беспроводных сетей и каналов связи вряд ли можно назвать простой задачей, решить которую под силу при помощи обычных точек доступа, предназначенных для работы в помещениях. Для таких сетей, как правило, требуется весьма специфическое оборудование, которое, кроме всего прочего, должно иметь защищенный от внешних воздействий корпус и специфическое программное обеспечение (например, утилиту управления Pharos Control).

В этом материале мы поделимся нашим опытом и расскажем об особенностях построения именно таких сетей на базе оборудования TP-Link: линеек Pharos и Auranet.

Интернет теперь — настолько важная часть жизни человека, что отсутствие доступа к сети в ресторане или гостинице вполне может стать поводом для отказа от услуг соответствующих организаций. Поговорим об особенностях развертывания Wi-Fi-сетей в здании отелей, важных параметрах, а также об аппаратной составляющей.