Два года назад мы писали про арест главного автора SpyEye, который известен под псевдонимом Gribodemon (Александр Панин). Все это время уроженец Твери ожидал суда и вынесения приговора в американской тюрьме. Известный американский security-журналист Brian Krebs указывает в своем блоге, что Панин и его «бизнес-партнер» алжирец Hamza Bendelladj (Bx1) получили 24 года на двоих. Панин получил девять с половиной лет, а Bx1 пятнадцать. Если первый был создателем самого трояна, то второй специализировался на его продаже.

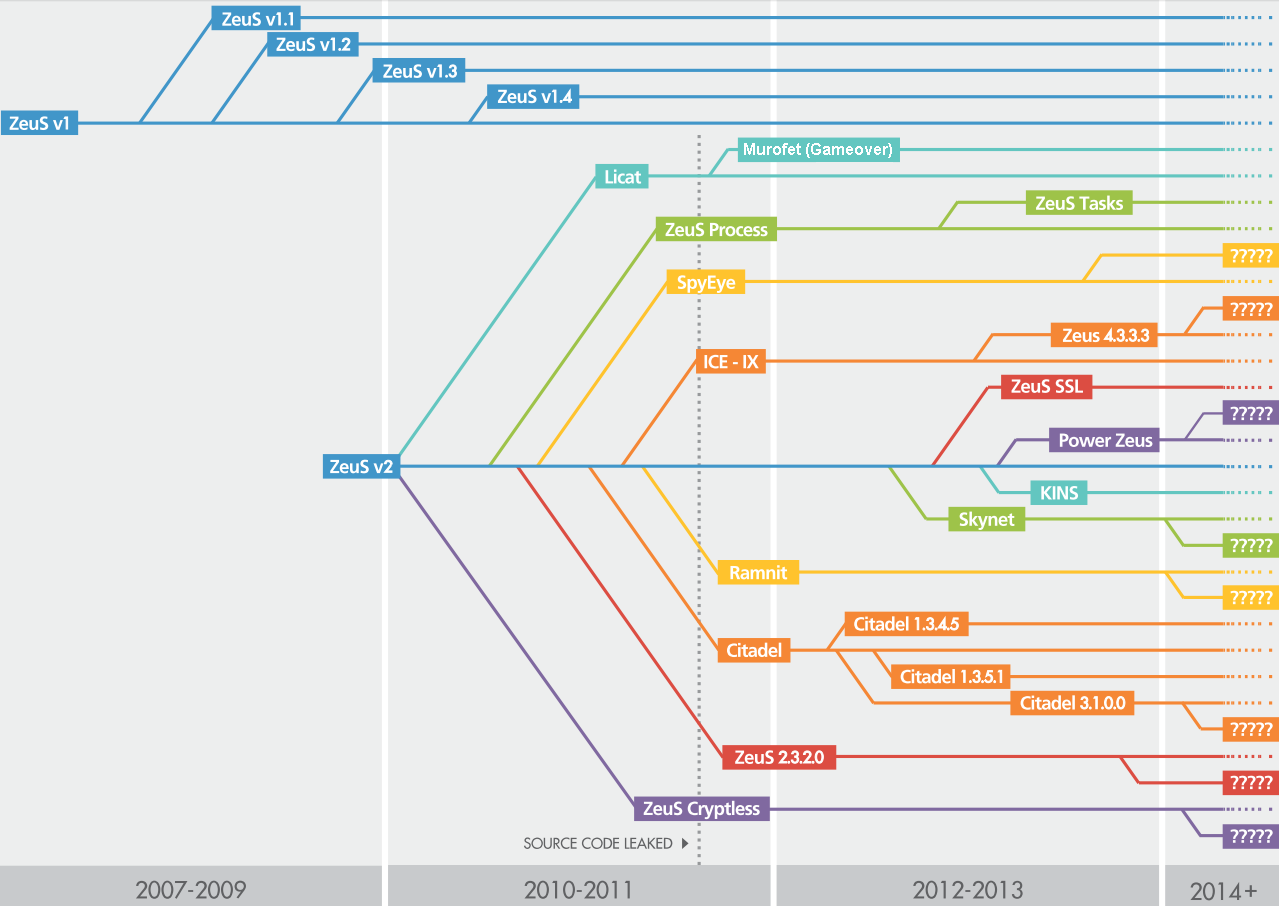

Про SpyEye было написано уже достаточно много, так что нет смысле повторять это еще раз. Стоит отметить, что до того, как т. н. полнофункциональные crimeware toolkits были еще редкостью, Zeus и SpyEye определили формат этого бизнеса как такового. Клиенту продавался готовый инструмент для создания ботнета и централизованного выкачивания денег из подвергшихся компрометации жертв путем кражи данных онлайн-банкинга. Далее украденные средства различными порциями распределялись по счетам злоумышленников и также порциями обналичивались с использованием т. н. денежных мулов.