В этой статье поднят вопрос удручающей ситуации с доступностью данных в Интернете, злоупотреблением цензурой и тотальной слежкой. Власти ли или корпорации в этом виноваты? Что поделать? Создавать собственные соцсети, участвовать в сетях анонимизации, строить mesh-сети и store-and-forward решения. Демонстрация NNCP утилит для создания этих store-and-forward friend-to-friend решений.

Рубрика «децентрализованные сети» - 21

NNCP: лечение online- и цензуро- зависимости store-and-forward методом

2017-06-12 в 10:23, admin, рубрики: Diaspora, Fidonet, javascript, mesh сеть, uucp, броузеры, децентрализованные сети, интернет, слежка, цензураИнтернет на магнитах 5 — Маяки и сообщения (личные, публичные и обновления)

2017-06-10 в 17:39, admin, рубрики: GnuPG, lighthouse, Peer-to-Peer, децентрализованные сети

Не все P2P сети имеют возможность отправки и приёма личных сообщений. Также не всегда сообщение можно оставить в оффлайн. Мы исправим этот недостаток используя три возможности P2P сетей: поиск файла, просмотр шары(списка опубликованных файлов) или комментарии к файлу.

Как это работает

Шаблон маяка создаётся однократно и используется для создания маяков для связи с автором.

Общий алгоритм получения

- Публикуется шаблон маяка.

- Формируется маяк.

- Поиск этого маяка и файла с хешем маяка в имени.

- Загрузка найденных файлов или просмотр шары источников маяка.

Общий алгоритм отправки такой

- Пишем сообщение.

- Шифруем открытым ключом адресата.

- Формируем маяк по шаблону адресата.

- Получаем хеш от маяка и вставляем в имя файла с сообщением.

- Публикуем маяк и файл с сообщением в p2p сетях.

Наше сообщение и маяк свободно могут копировать другие участники сети. Так как оно зашифровано они не смогут его прочитать но помогут его держать онлайн пока его не получит адресат.

Блокчейн + распределённое хранилище = Sia

2017-06-04 в 15:59, admin, рубрики: Nebulous Inc., NebulousLabs, SC, SF, sia, siac, siad, siafund, siahub, siapulse, децентрализованные сети, зашифрованный бэкап, резервное копирование, хостинг, хранение данных, хранилища данных, метки: Nebulous Inc., NebulousLabs, SC, SF, sia, siac, siad, siafund, siahub, siapulse, зашифрованный бэкапВсем привет!

У всех нас есть данные, которые хочется держать под контролем. Мы не хотим потерять к ним доступ и не хотим, чтобы доступ был у кого-то ещё. Где хранить такие данные? Я считаю, что Sia может стать идеальным местом для этого и расскажу, почему.

Утечки маршрутов BGP

2017-05-25 в 11:12, admin, рубрики: BGP, автономная система, Блог компании Qrator Labs, децентрализованные сети, префикс, Сетевые технологии, утечки маршрутовКоллеги, внимание!

По нашей инициативе о внедрении механизма автоматической защиты от возникновения «утечек маршрутов» (route leaks) в протоколе BGP был объявлен adoption call.Это значит, что начиная с 21 мая 2017 года, в течение двух недель в списке рассылки IETF (подписаться на неё можно здесь: www.ietf.org/mailman/listinfo/idr) будут обсуждаться все «за» и «против» принятия предлагаемых авторами черновика предложений в рабочую группу. В зависимости от результатов голосования, работа над этим документом будет продолжена до получения статуса стандарта (RFC) или заморожена.

Мы просим всех, кому небезразлично состояние BGP-проблематики выразить собственные аргументы на английском языке, в треде писем под заголовком «draft-ymbk-idr-bgp-open-policy-03». Помните, что выражая мнение, вы должны выражать именно свое мнение, как инженера, а не мнение вашего работодателя. Крайне желательно, чтобы ваше мнение было аргументировано — для этого мы рекомендуем ещё раз ознакомиться с нашими предложениями (ссылка на черновик: tools.ietf.org/html/draft-ymbk-idr-bgp-open-policy-03, initiatives.qrator.net/details/route-leak-mitigation).

Напоминаем, что любой может выразить своё мнение в списке рассылки IETF — ценз отсутствует.

Мы заранее признательны каждому техническому специалисту, системному администратору, разработчику и просто заинтересованному человеку, готовому вслух поддержать нашу инициативу по модернизации одного из ключевых протоколов, обеспечивающих эффективную работу современных сетей.

Спасибо.

Здравствуйте! Меня зовут Александр Азимов, я представляю компанию Qrator Labs. Сегодня я предоставлю вам некоторый апдейт на тему утечек маршрутов. Тему утечек маршрутов нельзя назвать новой, пару раз здесь эта проблема уже поднималась, в том числе мной. Тем не менее, если в зале присутствуют новички, а я надеюсь, что это так — я начну с определения утечки маршрута и возможных последствий.

Читать полностью »

Почему постоянная фильтрация трафика — необходимость

2017-05-18 в 13:35, admin, рубрики: ddos, атаки на отказ в обслуживании, Блог компании Qrator Labs, децентрализованные сети, нейтрализация атак, облако, обратное проксирование, постоянная фильтрация, Сетевые технологии, фильтрация по запросу

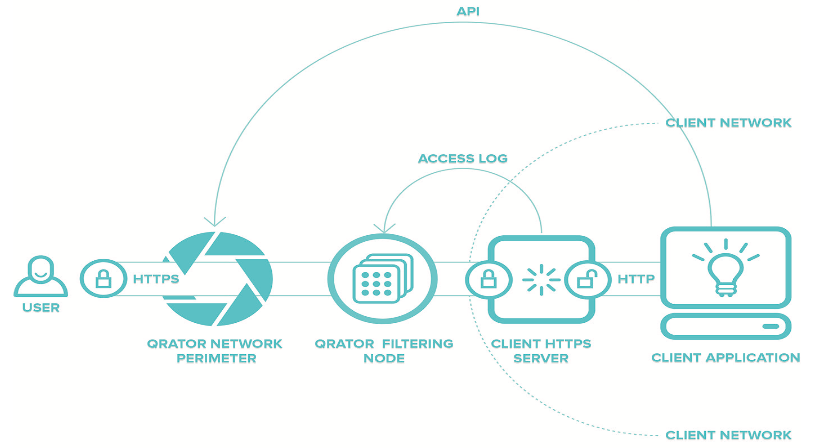

Схема фильтрации шифрованного трафика без раскрытия ключей шифрования.

Часто в дискуссиях мы слышим, что услуга нейтрализации распределённых атак на отказ в обслуживании базирующаяся на постоянной фильтрации трафика, является менее эффективной и более дорогостоящей по-сравнению с фильтрацией по-требованию.

Аргументы использующиеся в подобных диалогах практически не меняются со временем, когда начинается обсуждение: высокая стоимость постоянной фильтрации против задержки во времени, необходимой на включение специалиста, или оборудования в процесс нейтрализации атаки по требованию.

Qrator Labs хотели бы разъяснить собственную позицию, вынеся на всеобщее обсуждение некоторые аргументы о том, каким образом постоянная фильтрация отличается от фильтрации по запросу и почему первая опция является на самом деле единственной работоспособной.

Одна из ключевых причин заключается в том, что современные атаки развиваются очень быстро — эволюционируют и усложняются в реальном времени. Эволюционирует и сам сервис — сайт и приложение развиваются, поэтому может оказаться, что «нормальное» поведение пользователей во время предыдущей атаки уже не является актуальным.

Читать полностью »

Часть 3. Где хранить данные децентрализованным приложениям на блокчейне?

2017-05-04 в 10:51, admin, рубрики: big data, blockchain, byzantine fault tolerance, cassandra, elassandra, elasticsearch, Ethereum, nosql, open source, Анализ и проектирование систем, базы данных, блокчейн, децентрализация, децентрализованные сети, концепт, криптография, мотивация, хранение данных, хранилище данныхВ первой части статьи мы обнаружили проблемы с хранением данных приложений в блокчейне. Во второй части мы описали требования к хранилищу данных и рассмотрели, насколько существующие реализации отвечают этим требованиям. Результаты были неутешительные — удовлетворительной реализации не нашлось. В данной части мы предложим концепцию децентрализованного хранилища данных, которое удовлетворяет поставленным требованиям. Разумеется, для более глубокого понимания сути происходящего рекомендуется просмотреть две предыдущие части.

Читать полностью »

Роскомнадзор пытается добить Rutracker. Блокировки серверов-анонсеров и методы обхода

2017-05-03 в 21:16, admin, рубрики: rutracker, torrent, децентрализованные сети, роскомнадзор наносит ответный удар, Сетевые технологии, метки: роскомнадзор наносит ответный удар![]()

Rutracker толком не потерявший свою аудиторию вполне закономерно вызывает недовольство Роскомнадзора и других ведомств. Они все-таки старались, деньги тратили, выступали с заявлениями, а оно все работает и помирать не собирается. Под блокировкой был основной сайт rutracker.org, который, по сути, был просто каталогом magnet-ссылок и torrent-файлов. Новый виток борьбы привел в добавлению в списки блокировок серверов-анонсеров. Именно они поддерживают инфраструктуру ресурса и позволяют отдельным пирам найти друг друга.

Читать полностью »

Создание приватной сети, или чайнаинтернету — нет, нет, нет

2017-04-06 в 21:52, admin, рубрики: безопасность в сети интернет, децентрализованные сети, Сетевые технологии, системное администрирование, метки: безопасность в сети интернет

С годами мы обрастаем компьютерами и девайсами, которые ещё иногда называют хостами. Например, один виртуальный хост висит в стране чистого интернета, есть хосты на работе, дома, на даче, и т. д. Хотелось бы иметь средство для управления всеми ими, чтобы можно было из любого места зайти в любое другое, в режиме командной строки, разумеется. Например, с дачи нам хотелось бы зайти на рабочий компьютер, а с работы — на хост чистого интернета и т. д. Но на нашем пути встают препятствия: хосты находятся за NATом, на работе нет прав администратора, а в чистый интернет нас и подавно не хотят пускать.

Безопасный доступ из любой точки мира средствами Microsoft DirectAccess и Windows To Go. Часть первая – теория

2017-04-02 в 17:35, admin, рубрики: bitlocker, DirectAccess, ipsec, microsoft, NLS, PKI, Windows 8, Windows Server 2012, Windows To Go, администрирование windows, децентрализованные сети, ИБ, информационная безопасность, Серверное администрирование, удаленное подключение, метки: BitLocker, DirectAccess, NLS, Windows To Go, Удаленное подключениеНаиболее частым, применяемым способом удаленного доступа к внутренним ресурсам организаций является настройка VPN-соединения. Данная технология имеет ряд минусов таких как:

- необходимость установки на клиентский компьютер дополнительного программного обеспечения, что не всегда удобно, в некоторых случаях невозможно;

- необходимость прохождения пользователем дополнительной процедуры аутентификации;

- отсутствие возможности контролировать клиентский компьютер службами, отвечающими за техническую поддержку и информационную безопасность организации;

- отсутствие возможности контролировать своевременное обновление системного и прикладного ПО, наличие на нем антивирусного ПО и актуальности антивирусных баз;

- при перемещении удаленный пользователь должен перевозить не всегда легкий ноутбук.

Я предлагаю рассмотреть замену VPN технологией, разработанной компанией Microsoft – DirectAccess. Это позволит расценивать удаленный компьютер в качестве компонента вычислительной сети организации, благодаря чему можно будет выполнять следующие операции по обеспечению информационной безопасности:

- применять к удалённому компьютеру групповые политики;

- подключаться к компьютеру, используя штатные средства – RDP, mmc, удаленный помощник;

- контролировать интернет трафик;

- применять DLP-системы;

- использовать централизованное управление антивирусной защитой;

- и другие средства доступные внутри домена.

DirectAccess я буду рассматривать совместно с Windows To Go. Windows To Go — это операционная система Windows 8 и выше, установленная на внешний USB-носитель со всем необходимым ПО. Установленную таким образом ОС можно загрузить на любом оборудовании соответствующем минимальным требованиям. При этом ПО и данные, на используемом компьютере не затрагиваются.

Читать полностью »

Хостим сайт в межпланетной файловой системе IPFS под Windows

2017-03-29 в 14:14, admin, рубрики: appcache, CDN, ipfs, utf-8 in cmd file, децентрализованные сетиInterPlanetary File System — это новая децентрализованная сеть обмена файлами (HTTP-сервер, Content Delivery Network). О ней я рассказывал в статье "Межпланетная файловая система IPFS".

Прошло некоторое время от начала моих экспериментов с хостингом простых сайтов в IPFS. Запустил я свой IPFS клиент под Windows и у меня есть теперь что дополнить к предыдущей статье "Публикуем сайт в межпланетной файловой системе IPFS"