В главе 32 рассказывается, как легко попасться в руки полиции, если быть неосторожным.

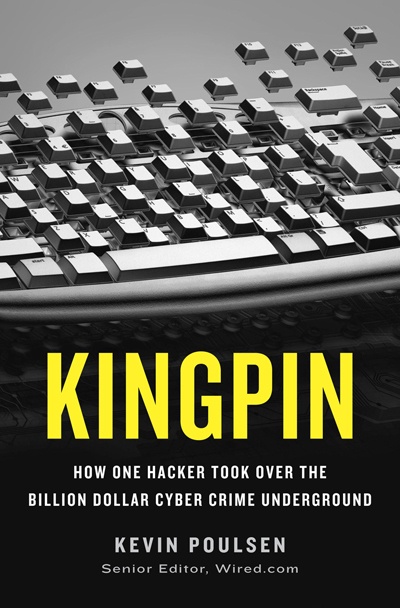

Кевин Поулсен, редактор журнала WIRED, а в детстве blackhat хакер Dark Dante, написал книгу про «одного своего знакомого».

Кевин Поулсен, редактор журнала WIRED, а в детстве blackhat хакер Dark Dante, написал книгу про «одного своего знакомого».

В книге показывается путь от подростка-гика (но при этом качка), до матерого киберпахана, а так же некоторые методы работы спецслужб по поимке хакеров и кардеров.

Квест по переводу книги начался летом в ИТишном лагере для старшеклассников — «Шкворень: школьники переводят книгу про хакеров», затем к переводу подключились и читатели и даже немного редакция.

Глава 32. «The Mall»

(за перевод спасибо Shuflin )

Крис загнал Тахо в гараж торгового центра Fashion Island на пляже Ньюпорт, припарковался и вышел со своим новым партнером, двадцати трех летним Гаем Шитрид. Они отправились к Bloomingdale с поддельными кредитками American Express в бумажниках.

Шитрид из Израиля — красавчик, играющий на гитаре, и любимчик всех девушек, которого Крис встретил, занимаясь кардингом. Он проводил махинации по скиммингу в Майами, набирая профессиональных стриптизерш, снабжая их невероятно крошечным устройством для копирования информации с магнитной карты клиентов. Когда менеджеры стриптиз клуба узнали об этом, ему пришлось в спешке покинуть город. Шитрид остановился в Калифорнии, где Крис и подобрал его, снабдив поддельными документами, арендованной машиной и жильем в Арчстоуне. После они отправились по магазинам.

Теперь Крис был близок, так близок, чтобы соскочить. Его жена, Клара, привнесла на eBay $780,000 чуть более чем за три года: 2609 женских сумочек, айподов, часов от Michele и одежды от Juicy Couture. У нее был человек из прислуги, работающий двадцать часов в неделю, который занимался лишь тем, что доставлял ей вещи, купленные не за свои деньги. Крис подбрасывал к этому деньги с продаж пластика и новинок на кардерском рынке — область, не затронутая придирчивыми проверками Th3C0rrupted0ne.

Он чувствовал, что Макс не придерживался того самого плана “Whiz List”: набрать круглую сумму и свалить. В конце концов, он понял, что тот и не собирался уходить. Ему нравилось заниматься хакерством, это все что он хотел делать. К черту его. У Криса был свой запасной план. Он вложил прибыль в предприятие для Клары, компания по производству стильной джинсовой одежды Trendsetter USA, на которую уже работало несколько штатных сотрудников в ярких приятных офисах Алисо Вьехо. В итоге, он был уверен, что это будет приносить прибыль и на сто процентов законно.

До тех пор он будет занят.

Читать полностью »